发布时间:2020-04-17 11:18:39,来源:安恒威胁情报中心,中国信通院

近期工信部威胁信息共享平台收到安恒威胁情报中心上报的针对外贸行业进行钓鱼邮件投放的事件,经过中国信息通信研究院及安恒威胁情报中心联合分析认定,该攻击疑似源头为俄罗斯西部某黑客组织。该组织通过钓鱼邮件攻击成功后会自动释放后门程序,后门程序会将计算机中Office文档、台账资料、邮箱和浏览器账号密码等机密信息回传至该组织的匿名邮箱中。目前经监测发现被类型攻击目标遍布全球多个国家,国内已有部分企业遭受其害。

该攻击通过冒充特定国内/国际客户发送与行业相关的钓鱼邮件,利用用户工作习惯诱使其打开附件中带有木马的文档,从而感染受害者的电脑,实现远程控制和信息窃取。该组织投放的钓鱼样本在攻击成功后会将攻击载荷通过多个阶段回传至黑客:

1. 通过向受害者发送钓鱼内容等具有诱导性的邮件,并附带恶意附件;

2. 当受害者打开恶意附件后,会投递第一阶段攻击载荷,自动溢出Office软件并控制受害者计算机;

3. 成功控制受害者计算机后,会投递第二阶段攻击载荷,释放后门程序,用来获取计算机中敏感文件、账号密码等信息;

4. 后门程序自动将上述敏感信息通过匿名邮件的方式自动转发到该组织邮箱中。

窃取数据包含:

(1)Office文档,如疫情影响,战略规划等;

(2)浏览器保存密钥、账号密码等;

(3)POP3服务器邮箱账号密码等;

(4)台账信息等。

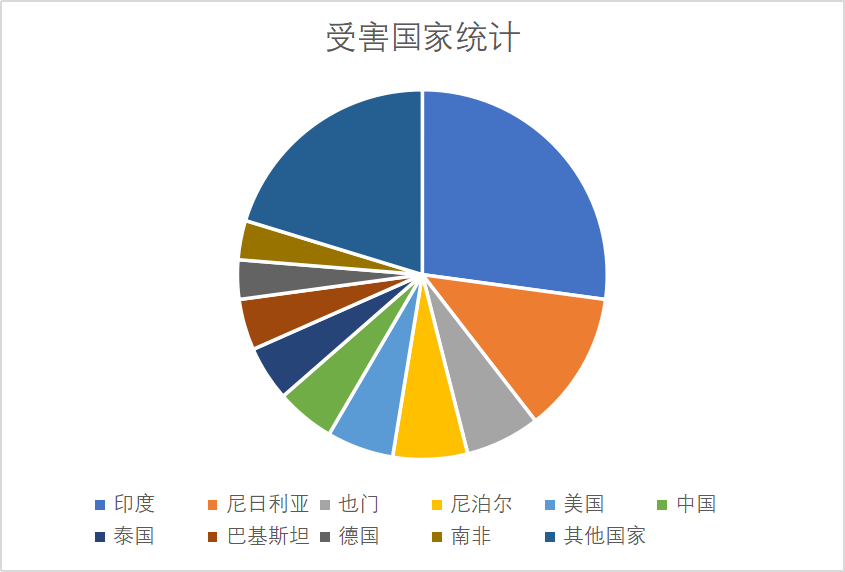

基于已有数据,受害者至少分布在33个国家,高频受害者统计如下:

通过大量的数据和APT平台近几个月内聚类的相关诱饵文档等分布分析,有以下分析结果:

1、 投递时间分析

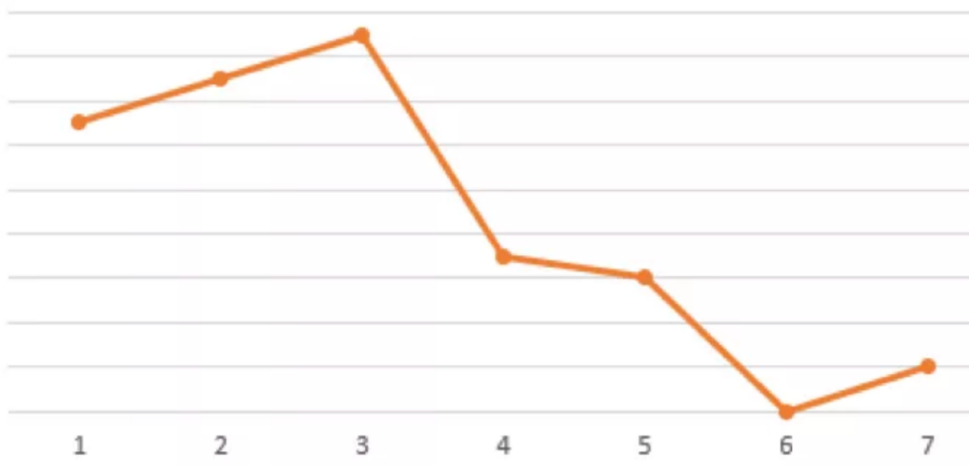

(1)星期为单位:

该组织攻击基本都集中在周一到周五,休息日的攻击态势呈现明显下降现象。

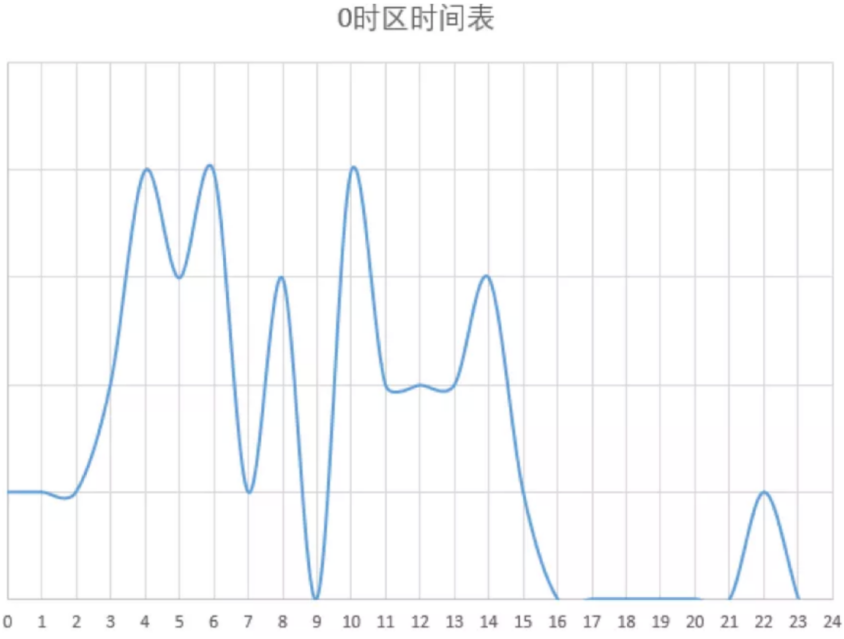

(2)小时为单位:

该组织单周内呈现工作日攻击频率远高于休息日。

(3)年为单位:

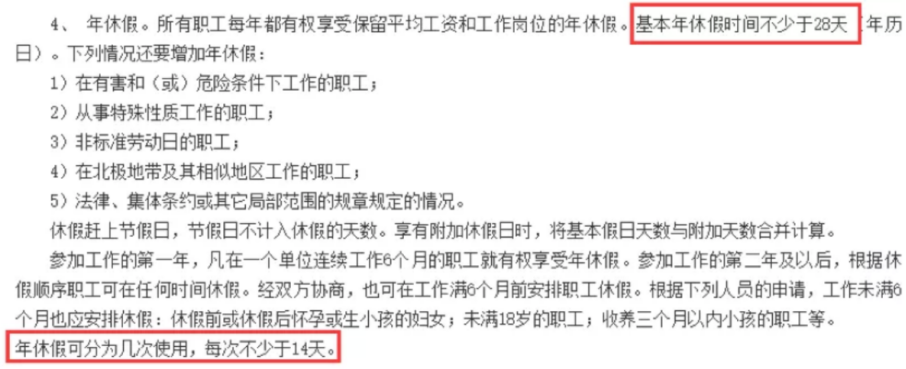

以年为单位对该组织攻击行为的数据进行分析,发现部分节假日时间段攻击次数明显减少,将上述统计信息和欧洲国家的法定节假日、法定公司放假规定以及各地风俗进行匹配,发现和俄罗斯的时间基本吻合,下图为中国驻俄罗斯大使馆经纪商务处的劳动管理法条例:

在2020年1月1日到1月21日使用和此组织相同手法的攻击事件次数为0。俄罗斯新年假期为1日到7日,同时根据俄罗斯相关法律,员工带薪年假总数为28天,休假形式由所在公司提前一年统一安排,但每次休假时间不得少于14天。新年假期和公司统一安排的年假相加,刚好覆盖了1月1日到1月21日的时间段,再次证明该组织很可能是一家实体公司。

2、 投递域名分析

伪造邮件使用的域名遍布全球各地,且部分投递行为使用的域名为未出售状态。

对伪造邮件使用的域名进行分析,发现这些域名基本上都设置过SPF(发件人策略框架)记录,使用此类域名进行邮件伪造可降低投递的成功率。

五、 防范措施和建议

针对该黑客组织的冒充部分特定行业进行定向钓鱼攻击,建议用户采取的防范措施如下:

(1) 收到相关邮件时,特别是邮件内带有附件或带链接的需要特别注意,不要轻信发件人地址中显示的“显示名”。因为显示名实际上是可以随便设置的,要注意阅读发件邮箱全称。

(2) 不要轻易点开陌生邮件中的链接。正文中如果有链接地址,切忌直接打开,大量的钓鱼邮件使用短链接或带链接的文字来迷惑用户。如果接到的邮件是邮箱升级、邮箱停用等办公信息通知类邮件,在点开链接时,还应认真比对链接中的网址是否为单位网址,如果不是,则可能为钓鱼邮件。社交网络转发的文件、图片等,打开前先进行病毒查杀。

(3) 关闭Office宏功能,除非文档来自可信来源。

(4) 定期对操作系统和Office进行升级,确保操作系统和文档系统无已知高危漏洞,安装杀毒软件并按时更新病毒库,并开启系统自带防火墙功能。

将攻击者相关恶意IP、URL信息上报至工信部网络安全威胁信息共享平台,并下发至各基础电信企业进行封堵。

通知受害者及时对系统进行病毒查杀,并按照第五部分的建议采取相应防范措施。