发布时间:2020-05-18 09:23:53,来源:天融信

2020年4月份整体网络安全态势平稳,本月监测发现恶意190个,涉及89个家族,恶意程序数量较上月减少5%;收录安全漏洞1986个,数量较上月增加27.6%,NETGEAR、Oracle、Apple等厂商漏洞披露最多;监测发现篡改网站200个,较上月增加16%;监测发现恶意IP共 20116个,较上月减少17.8%;监测发现暗网数据售卖事件4起。

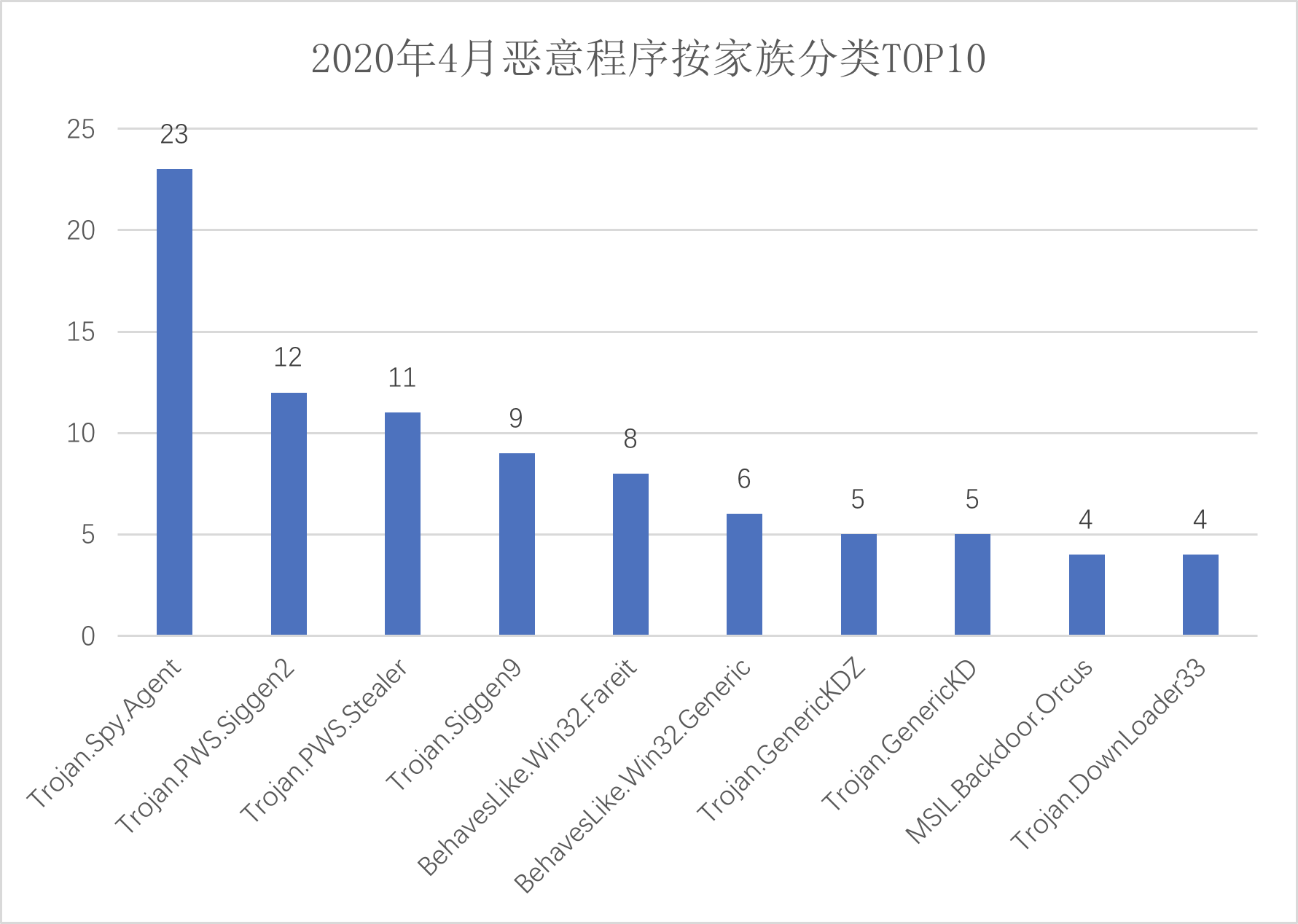

恶意程序方面:4月份共收录恶意程序190个(较上月减少10个),其中按家族分类共有89个家族,同时监测数据显示,恶意程序分布的家族主要有Trojan.Spy.Agent,Trojan.PWS.Siggen2,Trojan.PWS.Stealer等家族,其中Trojan.Spy.Agent家族居多,数量为23个。

安全漏洞方面:4月共收集整理安全漏洞1986个,较上月增加27.6%,比近一年平均月收录数量1556个提高了27.6%。其中高危漏洞890个,比近一年平均月收录数量503个高76.9%。中危漏洞920个,低危漏洞176个。

篡改网站方面:4月份向工信部网络安全威胁信息共享平台上报网站篡改事件200个,其中批发和零售业,制造业和信息传输、软件和信息技术服务业数量居多。批发和零售业排名第一名,数量为39个。

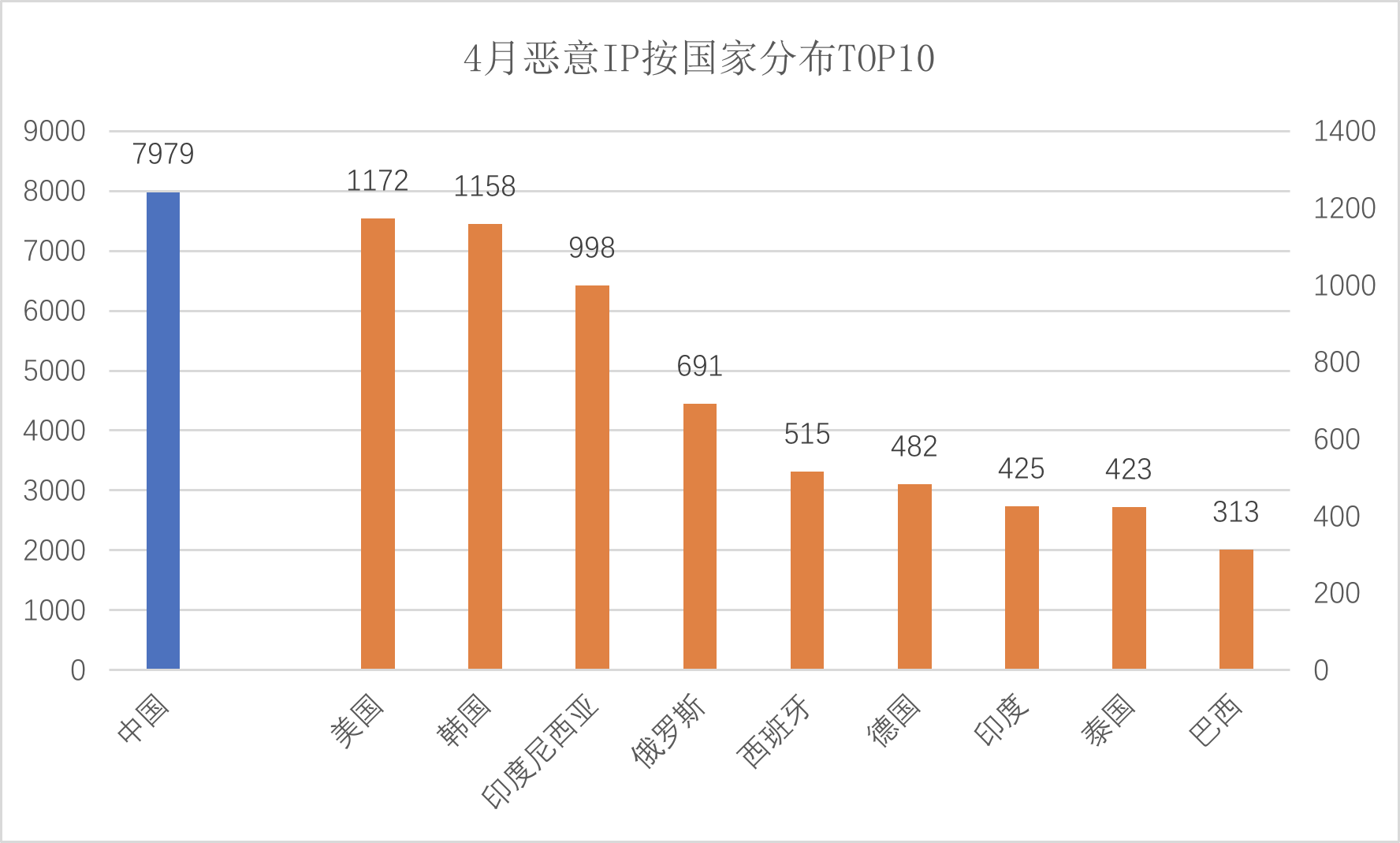

恶意IP方面:4月共监测并向工信部网络安全威胁信息共享平台上报恶意IP 20116条,较上月减少4359条。恶意IP分布国家主要为中国、美国、韩国等。

数据安全方面:4月份监测发现多起暗网数据售卖事件。

二、恶意程序态势分析

2020年4月共收录恶意程序190个,数量较上月减少5%。恶意程序按家族分类共有89个家族,同时监测数据显示,恶意程序分布的家族主要有Trojan.Spy.Agent,Trojan.PWS.Siggen2,Trojan.PWS.Stealer等家族,其中Trojan.Spy.Agent家族居多,数量为23个,详情见下图2.1-1。

图2.1-1 2020年4月收录恶意程序按家族分布图

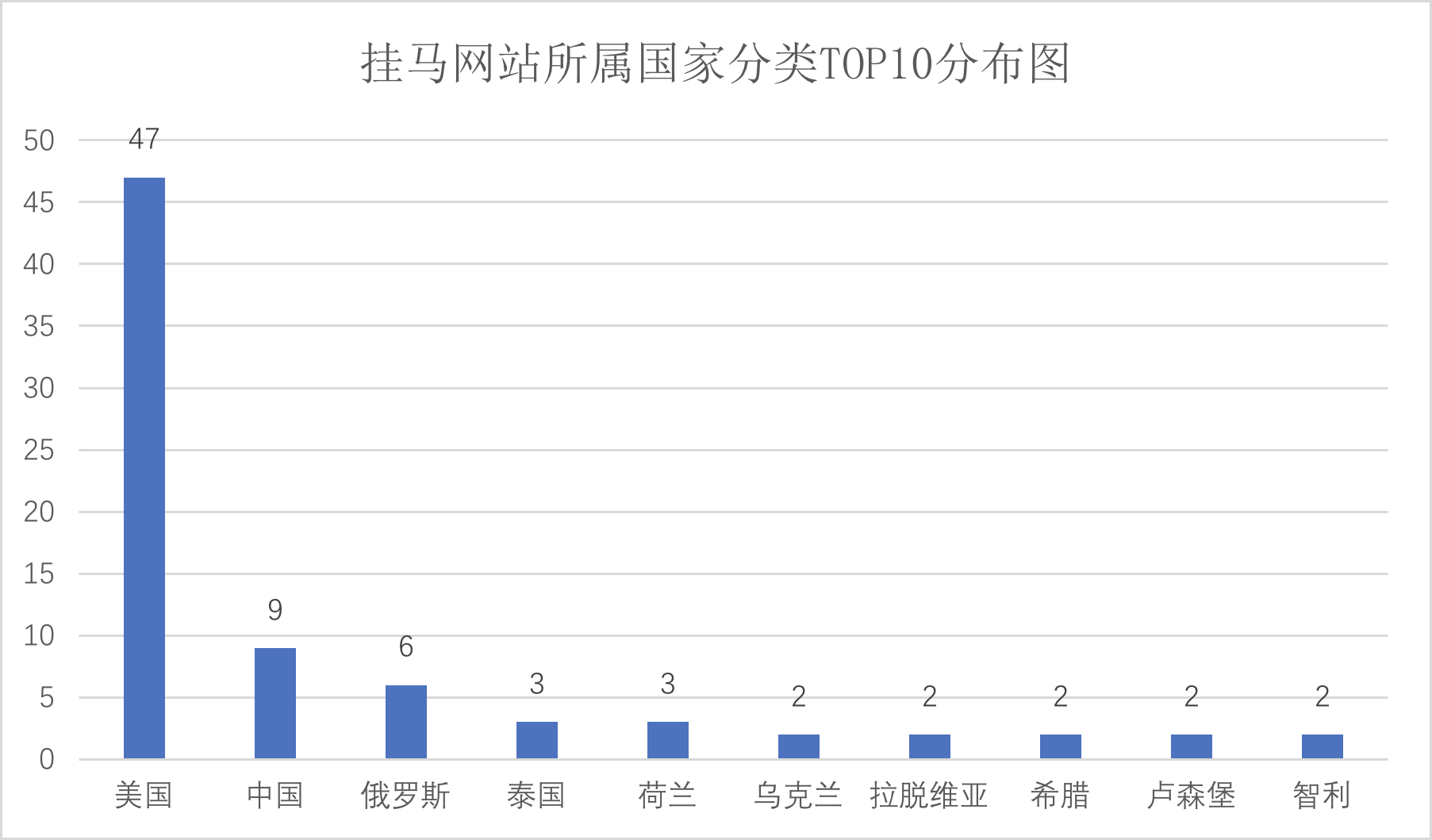

2020年4月收录恶意程序按挂马网站所属国家进行分类,其中109个网址中共有89个域名。域名分布国家主要在美国,中国,俄罗斯,其次泰国,荷兰,乌克兰等,详情见下图2.1-2。

图2.1-2 2020年4月收录恶意程序按挂马网站所属国家分布图

其中中国挂马网站相关IP地址主要分布地在广东省、山东省、上海市等地,分布详情如下表2.1-1所示:

表2.1-1 中国挂马网站IP物理地址统计

国家 | 省份 | 市/区 | 运营商 |

中国 | 广东省 | 深圳市 | 阿里云BGP数据中心 |

中国 | 山东省 | 青岛市 | 联通 |

中国 | 上海市 | 上海市 | 华为公司 |

中国 | 北京市 | 北京市 | 微软世纪互联北京数据中心bgp节点 |

中国 | 广东省 | 深圳市 | 阿里云 |

中国 | 香港 | 阿里云 | |

中国 | 北京市 | 北京市 | 联通互联网数据中心 |

中国 | 北京市 | 北京市 | 阿里云 |

2020年4月共收集整理安全漏洞1986个,比近一年平均月收录数量1556个高27.6%。其中高危漏洞890个,比近一年平均月收录数量503个高76.9%。中危漏洞920个,低危漏洞176个。上述漏洞中,可被利用来实施远程网络攻击的漏洞有1636个。和近一年相比,本月WEB应用、数据库、安全产品的漏洞数量处于高位,分别为48%,29%,2%,3%。操作系统,网络设备(交换机、路由器等网络端设备)。智能设备(物联网终端设备)漏洞的数量处于低位,分别为6%,10%,2%。

2020年4月漏洞涉及多家厂商的产品,NETGEAR、Oracle、Apple厂商漏洞数量居多,其中NETGEAR厂商漏洞数量最多。漏洞数量按厂商统计,排名前10如表3.1-1所示。

表3.1-1 漏洞产品设计厂商分布统计表

序号 | 厂商 | 漏洞数量 | 所占比例 |

1 | NETGEAR | 236 | 19.62% |

2 | Oracle | 218 | 18.12% |

3 | Apple | 45 | 3.74% |

4 | 42 | 3.49% | |

5 | Microsoft | 39 | 3.24% |

6 | SAP | 36 | 2.99% |

7 | IBM | 32 | 2.66% |

8 | Foxit | 25 | 2.08% |

9 | Juniper Networks | 22 | 1.83% |

10 | CIPPlanner | 22 | 1.83% |

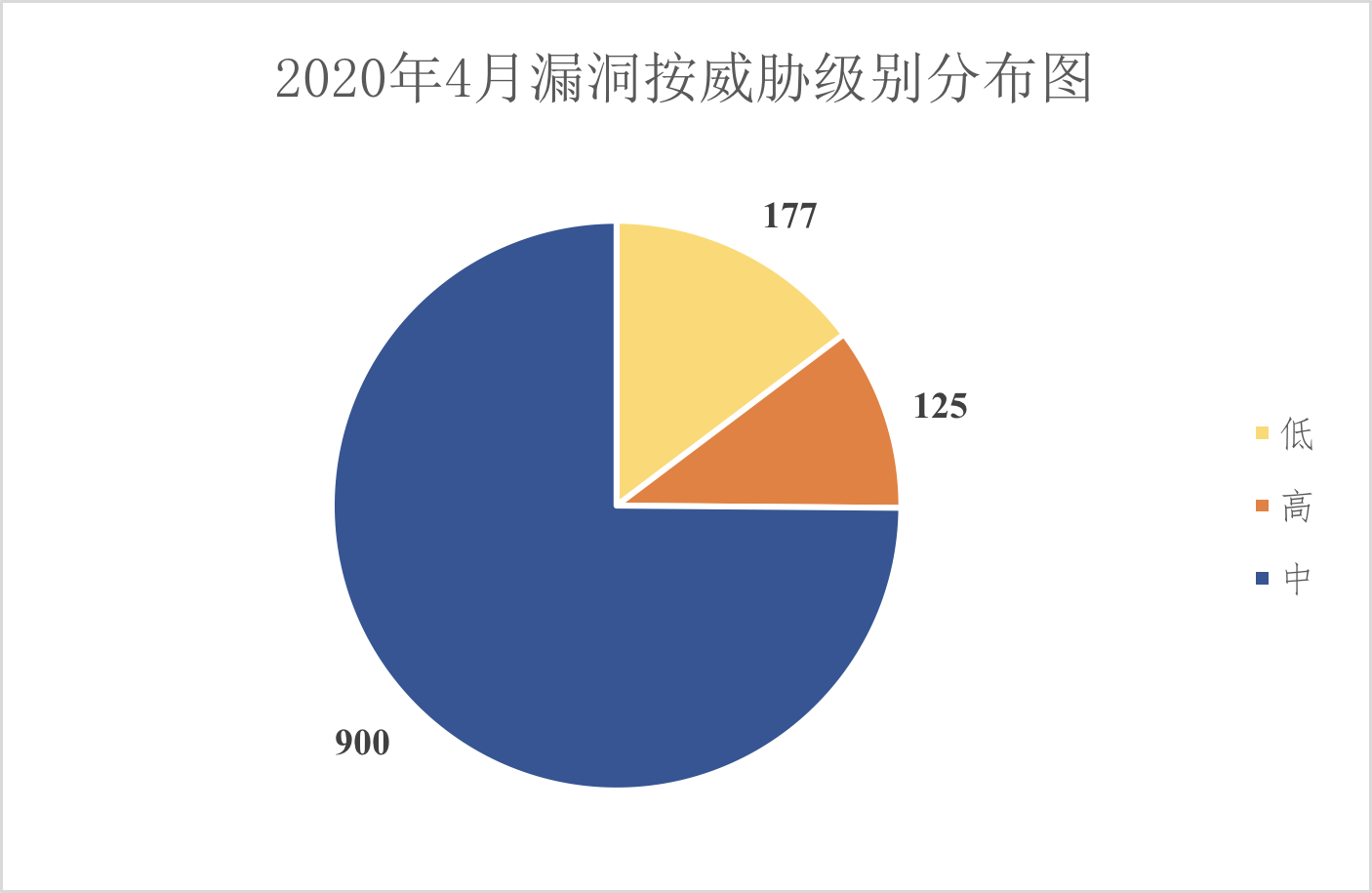

2020年4月漏洞中,高危漏洞125个(占10.40%)、中危漏洞900个(占74.88%)、低危漏洞177个(占14.73%),04月漏洞按威胁级别分布图如图3.1-1所示。

图3.1-1 2020年4月漏洞按威胁级别分布图

本月监测并发布重大安全漏洞风险提示4个,提醒全国客户和社会公众及时进行漏洞修复、防范安全事件发生。

(1)背景介绍

2020年04月14日,监测到IBM官方发布的WebSphere Application Server权限提升漏洞。WebSphere Application Server是一个基于Web服务的应用程序服务器,提供了一个丰富的应用程序部署环境,其中具有全套的应用程序服务,它与J2EE兼容,并可与数据库交互。

(2)漏洞描述

CVE-2020-4276和CVE-2020-4362这两个漏洞编号为同一个漏洞。此漏洞存在于WebSphere SOAP Connector 服务中,WebSphere SOAP Connector 服务用于管理远程节点和数据同步。该服务主要用于服务器与服务器之间进行通信。它的默认监听地址为0.0.0.0:8880。

当WebSphere的SOAP连接器在管理请求中使用基于令牌的身份验证时,未经授权的攻击者通过发送恶意的认证请求,可以在目标服务端执行任意恶意代码,获取系统权限。

(3)漏洞等级:高危

(4)受影响版本

WebSphere Application Server V9.0.0-V9.0.5.3

WebSphere Application Server V8.5.0.0-V8.5.5.17

WebSphere Application Server V8.0.0.0-V8.0.0.15

WebSphere Application Server V7.0.0.0-V7.0.0.45

(5)解决方案

IBM官方已发布相关补丁,请用户根据以下信息尽快进行更新。

WebSphere Application Server V9.0.0-V9.0.5.3: 更新安全补丁PH21511 及PH23853

WebSphere Application Server V8.5.0.0-V8.5.5.17: 更新安全补丁PH21511 及PH23853

WebSphere Application Server V8.0.0.0-V8.0.0.15: 升级到8.0.0.15 版本,然后更新安全补丁PH21511 及PH23853

WebSphere Application Server V7.0.0.0-V7.0.0.45: 升级到7.0.0.45 版本,然后更新安全补丁PH21511 及PH23853

官方补丁地址:

https://www.ibm.com/support/pages/node/6174417

(1)背景介绍

OpenSSL是一款开源的用于安全通信的加密库,支持多种加密算法、SSL协议和TLS协议。OpenSSL被广泛应用在互联网的网页服务器上,可以运行于Windows、绝大多数Unix和Macos系统上。

(2)漏洞描述

OpenSSL某些版本的服务端或客户端程序在调用SSL_check_chain()函数处理TLS1.3握手期间可能会由于对“signature_algorithms_cert”TLS扩展处理不当造成空指针解引用导致崩溃。攻击者可以通过向目标主机发送特定构造的数据包利用该漏洞造成目标主机拒绝服务。

(3)漏洞等级:高危

(4)受影响版本

OpenSSL:1.1.1d

OpenSSL:1.1.1e

OpenSSL:1.1.1f

(5)解决方案

目前官方已经修复该漏洞,建议用户更新版本进行漏洞修复,升级包下载地址:

https://www.OpenSSL.org/source/OpenSSL-1.1.1g.tar.gz

(1)背景介绍

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

Oracle Coherence 是一个适用于集群化应用程序和应用服务器的内存中分布式数据网格解决方案。通过使用 Oracle Coherence 快速、可靠地访问经常使用的数据,组织能够以可预测的方式扩展任务关键应用程序。

(2)漏洞描述

Oracle 官方于4月15日的补丁发布中发布了众多安全补丁,其中包含Oracle WebLogic Server高危漏洞5个,分别为:

CVE-2020-2801

无需经过身份验证,攻击者可直接通过构造T3请求触

发漏洞,从而达到控制WebLogic Server的效果。

CVE-2020-2883

无需经过身份验证,攻击者可直接通过构造T3请求触发漏洞,从而达到控制WebLogic Server的效果。

CVE-2020-2884

无需经过身份验证,攻击者可直接通过构造T3请求触发漏洞,从而达到控制WebLogic Server的效果。

CVE-2020-2798

经过身份认证的攻击者制可直接通过构造T3请求触发漏洞,从而达到控制WebLogic Server的效果。

CVE-2020-2963

经过身份认证的攻击者制可直接通过构造T3请求触发漏洞,从而达到控制WebLogic Server的效果。

Oracle Coherence高危漏洞两个分别为:

CVE-2020-2915

Oracle Coherence存在MVEL表达式注入漏洞, 无需经过身份验证,攻击者可直接通过构造T3请求触发漏洞,从而达到控制Oracle Coherence的效果。

CVE-2020-2949

无需经过身份验证,攻击者可通过精心构造的HTTP请求来利用此漏洞,成功利用此漏洞的攻击者可执行任意代码。

(3)漏洞等级:高危

(4)影响范围

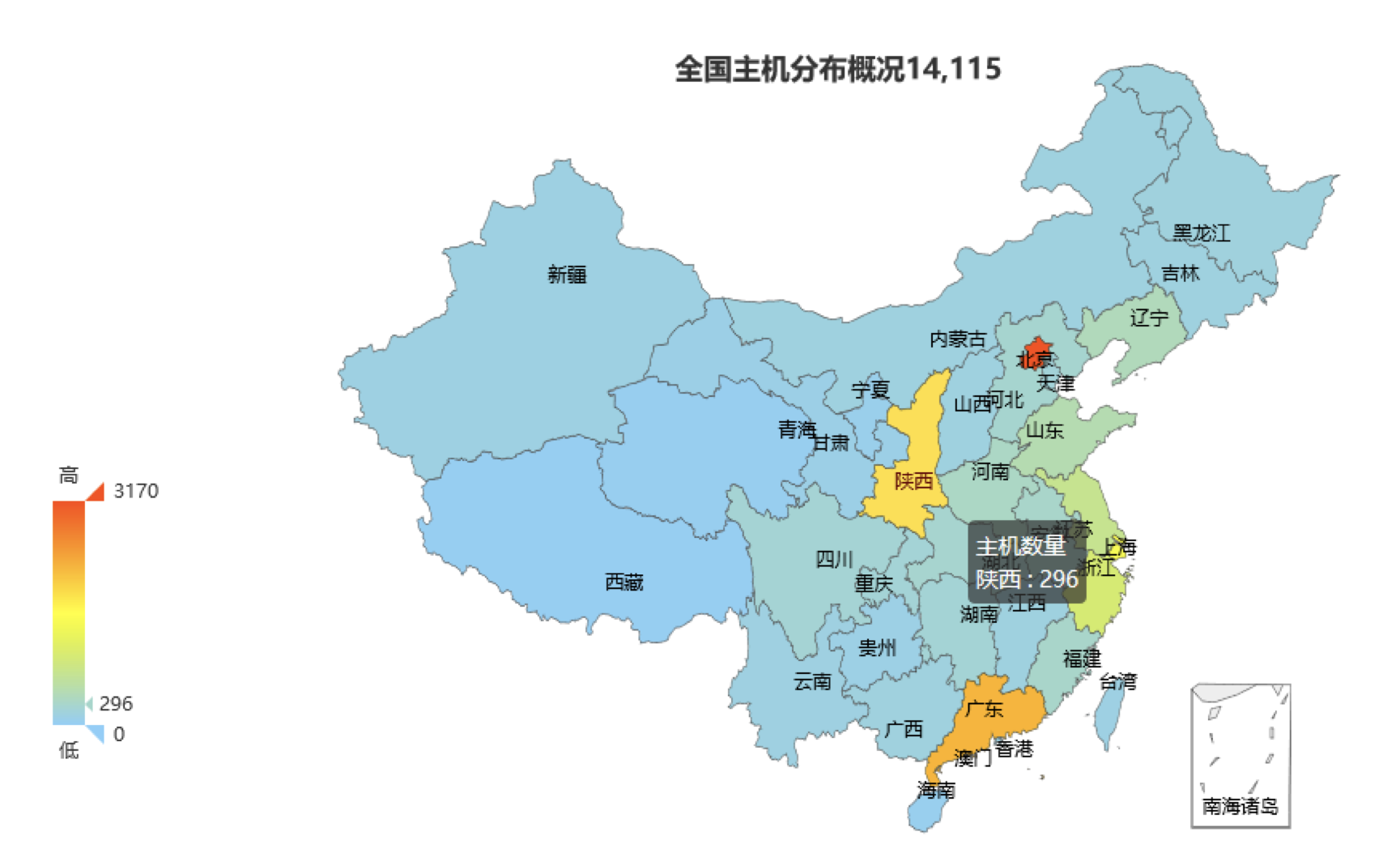

通过风险探知系统对我国境内部署WebLogic的服务器进行统计,结果显示我国境内的WebLogic的服务器约有14000余台。按区域统计来看,排名前三的省份是北京市3170台,广东省2234台,上海市1461台。

图2.2.3-1 世界排名前十

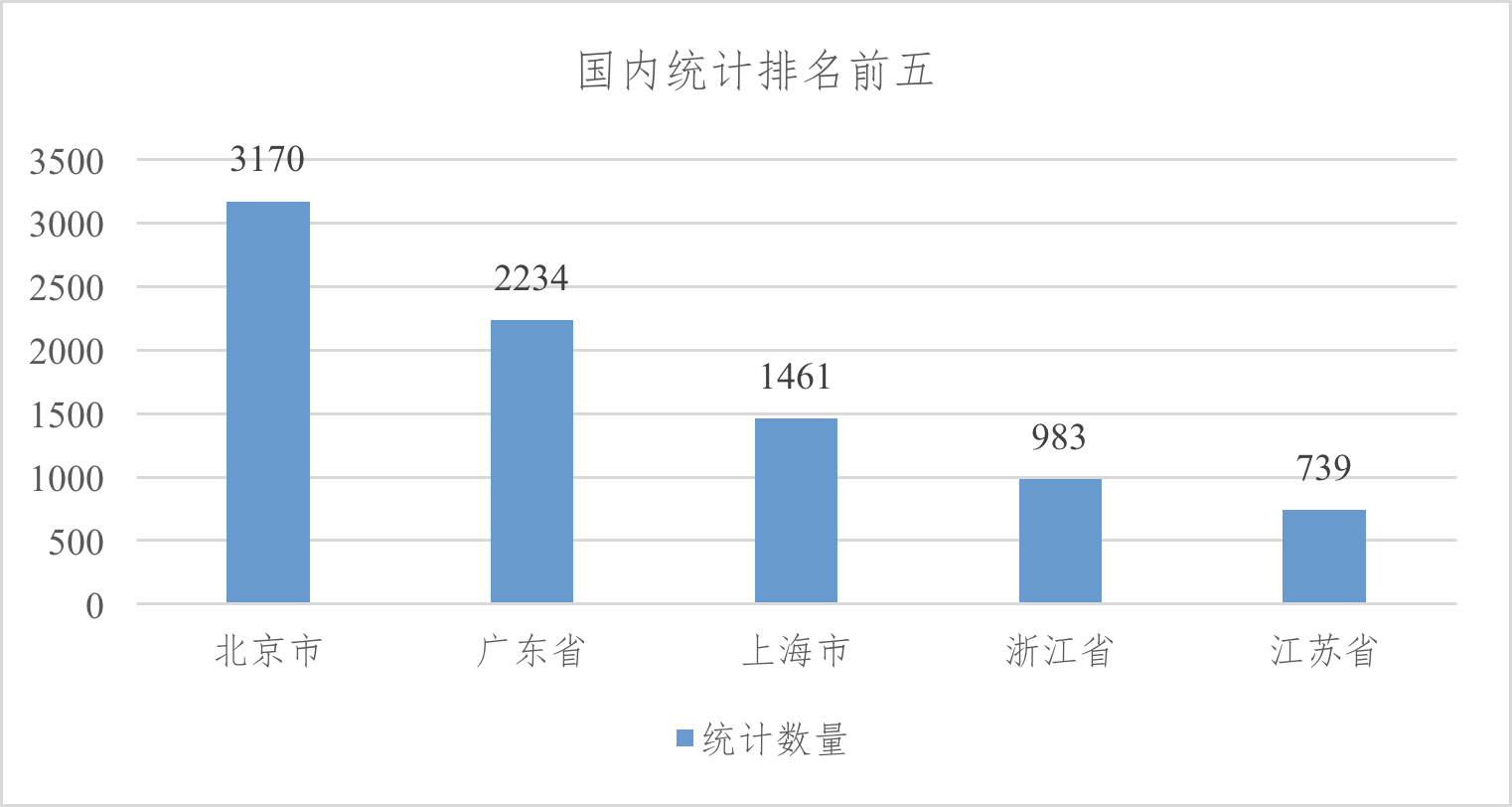

下图为中国范围内部署的Weblogic服务器数量排名前五省份或地区:

图2.2.3-2 全国排名前五

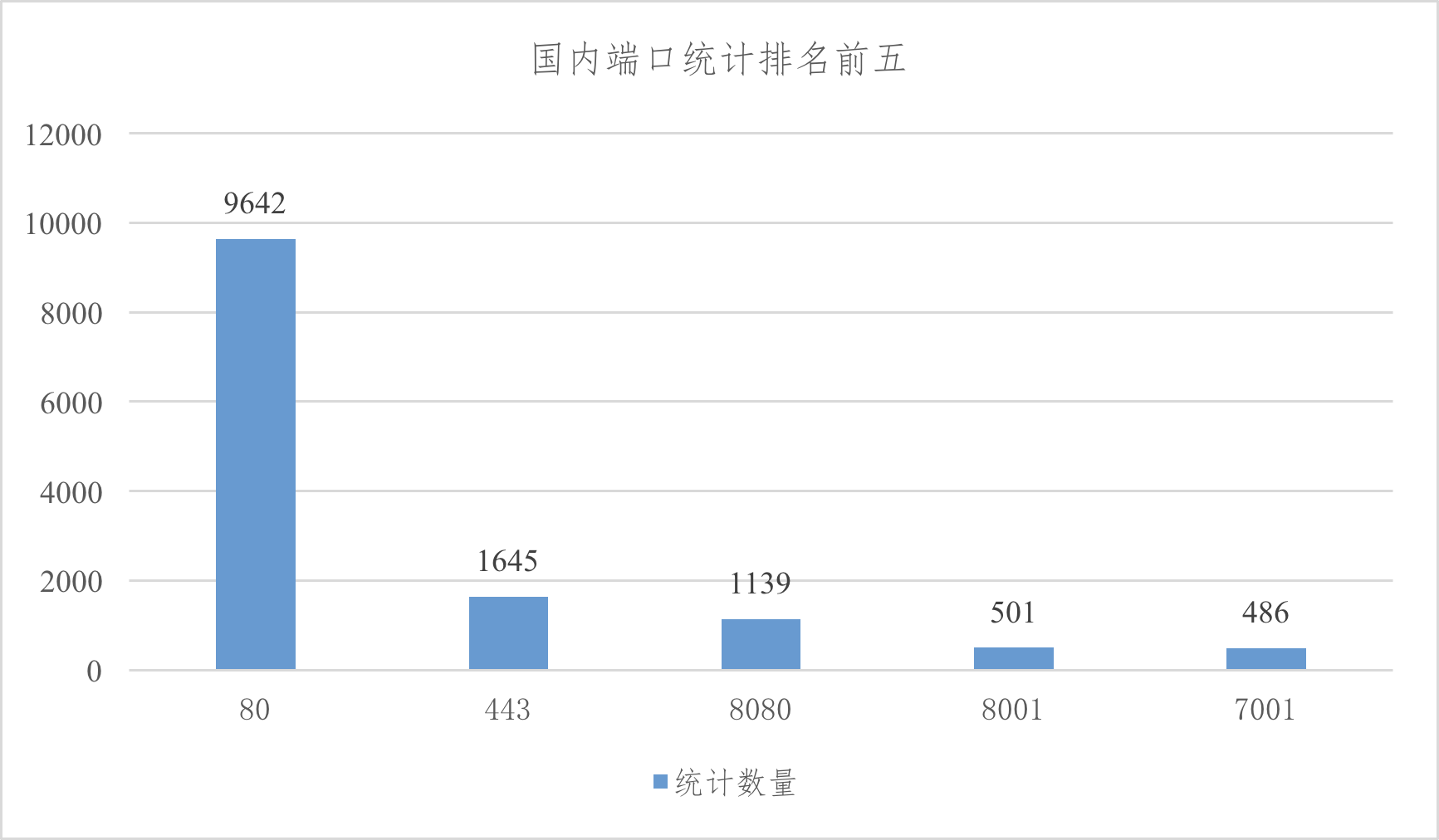

下图为中国范围内部署Weblogic服务器端口统计排名前五的情况:

图2.2.3-3 国内端口统计前五

(5)受影响版本

CVE-2020-2801:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

CVE-2020-2883:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

CVE-2020-2884:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

CVE-2020-2798:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

CVE-2020-2963:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

CVE-2020-2915:

Oracle Coherence 3.7.1.0

Oracle Coherence 12.1.3.0.0

Oracle Coherence 12.2.1.3.0

Oracle Coherence 12.2.1.4.0

CVE-2020-2949:

Oracle Coherence 3.7.1.0

Oracle Coherence 12.1.3.0.0

Oracle Coherence 12.2.1.3.0

Oracle Coherence 12.2.1.4.0

(6)修复建议

目前Oracle官方已经更新漏洞补丁,建议受以上漏洞影响的客户前往Oracle官网下载相关补丁进行修复。

https://www.oracle.com/security-alerts/cpuapr2020.html

(1)背景介绍

FasterXML Jackson是美国FasterXML公司的一款适用于Java的数据处理工具。jackson-databind是其中的一个具有数据绑定功能的组件。jackson-databind可以将Java对象转换成json对象,同样也可以将json转换成Java对象。

(2)漏洞描述

近日,jackson-databind更新了6个jndi注入的黑名单类,如果在项目包中存在该类的jar包且JDK版本满足注入版本,则可以使用JNDI注入的方式导致远程代码执行,该漏洞同时影响了开启了autotype(默认关闭)的fastjson,新增的黑名单列表如下:

oadd.org.apache.xalan.lib.sql.JNDIConnectionPool

oracle.jms.AQjmsQueueConnectionFactory

oracle.jms.AQjmsXATopicConnectionFactory

oracle.jms.AQjmsXATopicConnectionFactory

oracle.jms.AQjmsXATopicConnectionFactory

oracle.jms.AQjmsXATopicConnectionFactory

(3)漏洞编号

Jackson内部编号2688

Jackson内部编号2698

(4)漏洞等级:高危

(5)受影响版本

jackson-databind 2.0.0 - 2.11.0.rc1

(6)解决方案

官方发布的最新版本已经修复了此漏洞,请受影响的用户下载最新版本防御此漏洞。

下载链接:https://github.com/FasterXML/jackson

安全漏洞是网络安全中最为常见的威胁之一,对于安全漏洞威胁的解决通常采用漏洞发现和漏洞修补的方式来解决。

本月选取4个使用范围比较广、影响比较大的安全漏洞进行了深度分析,对可能受影响的资产分布情况进行了统计。

(1)事件背景

Django是一个开放源代码的Web应用框架,由Python写成。采用了MVC的框架模式,即模型M,视图V和控制器C。它最初是被开发来用于管理劳伦斯出版集团旗下的一些以新闻内容为主的网站的,即是CMS(内容管理系统)软件。并于2005年7月在BSD许可证下发布。

Django官网发布了一条安全通告。公布了Django存在SQL注入漏洞(CVE-2020-9402,对应CNVD-2020-15709),该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。国家信息安全漏洞共享平台也收录了此漏洞

(2)漏洞危害

远程攻击者可以通过构造SQL语句利用该漏洞查看、添加、修改或删除数据库中的信息。会造成敏感数据泄露或通过增加用户获得网站权限或直接控制整个服务器。该漏洞攻击成本较低造成后果较为严重故危害较大。

(3)数据分析

世界分布

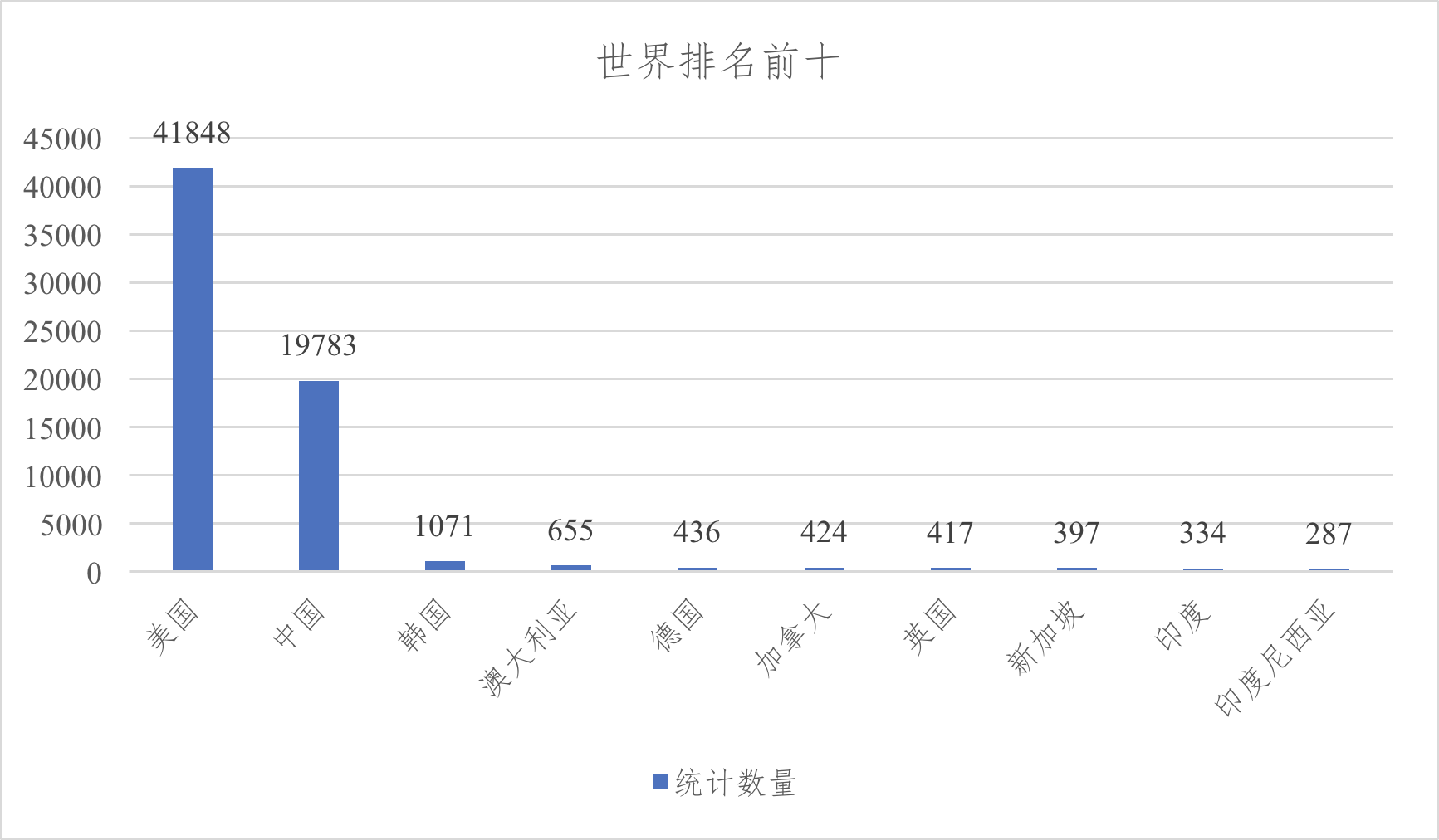

对世界范围内使用Django的网站进行了抽样数据统计及分析,数量约为6.87万台。其中,排名前五的国家分别为:美国、中国、韩国、澳大利亚、德国。

下图为世界范围内使用Django的网站数量排名前十的国家:

图3.3.1-1 世界排名前十

国内分布

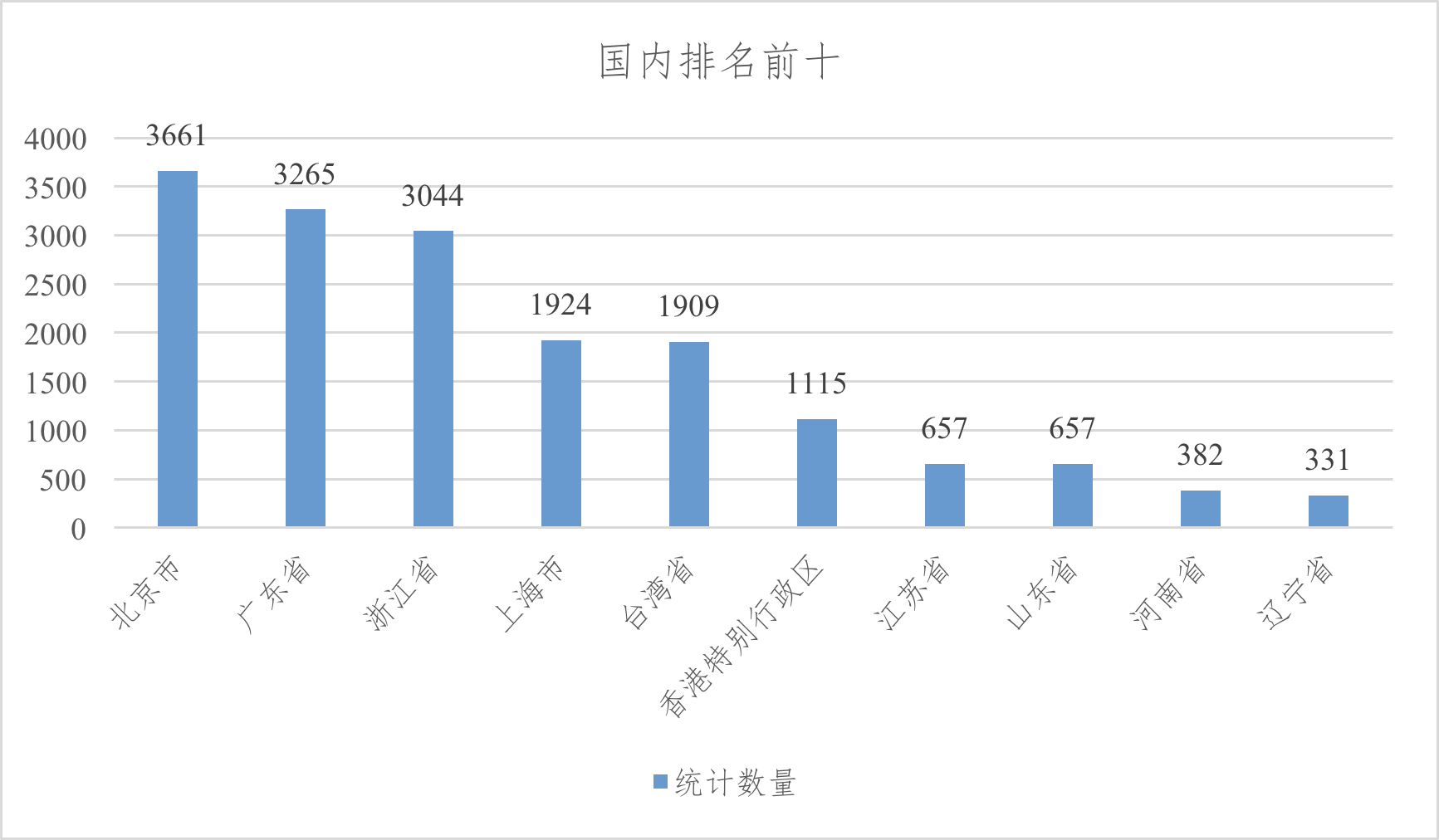

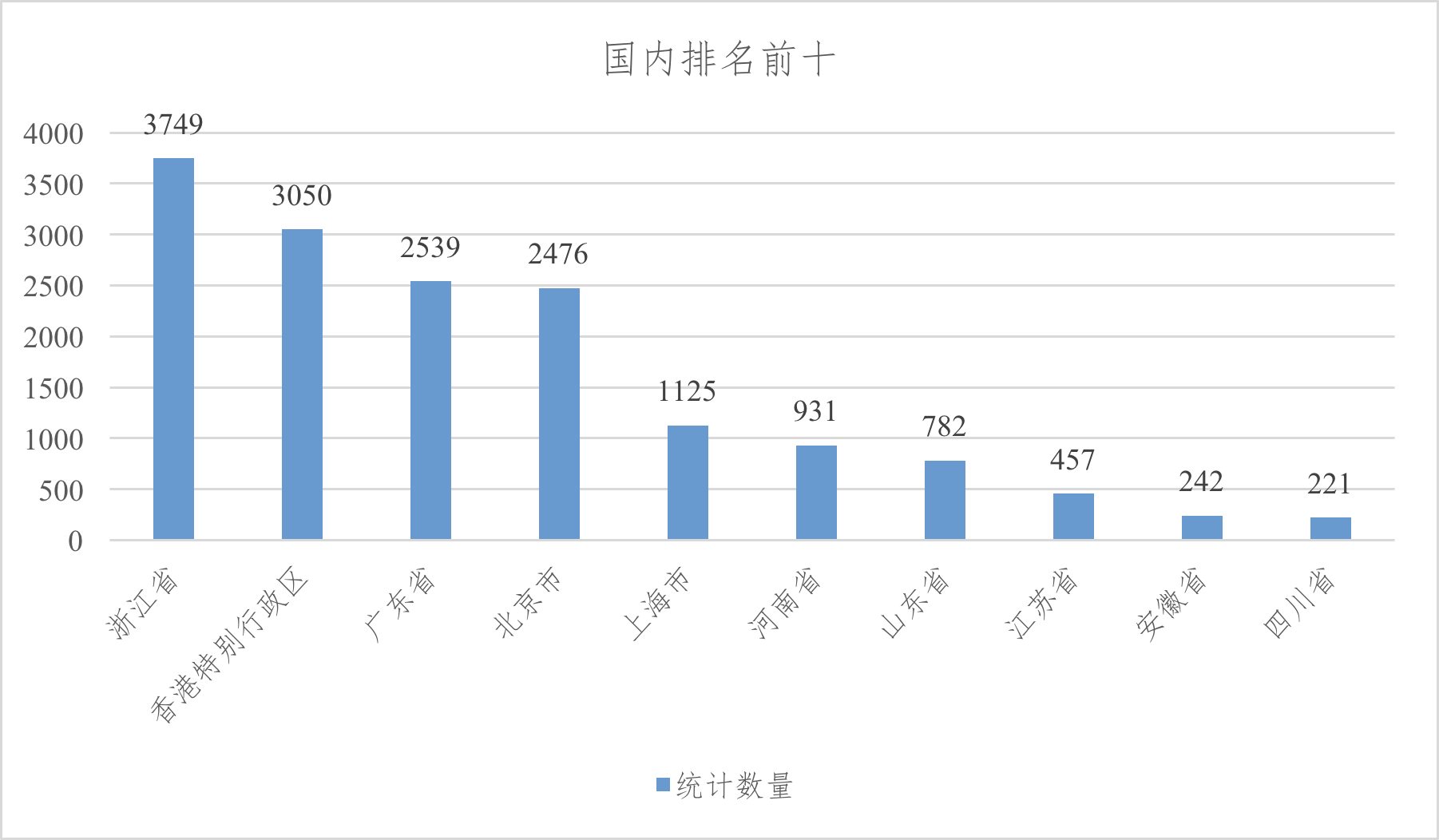

对中国境内使用Django的网站进行了抽样数据统计及分析,数量大约为1.97万台。其中,排名前五的省份或地区分别为:北京市、广东省、浙江省、上海市、台湾省。

下图为中国范围内使用Django的网站排名前十省份或地区:

图3.3.1-2 国内排名前十

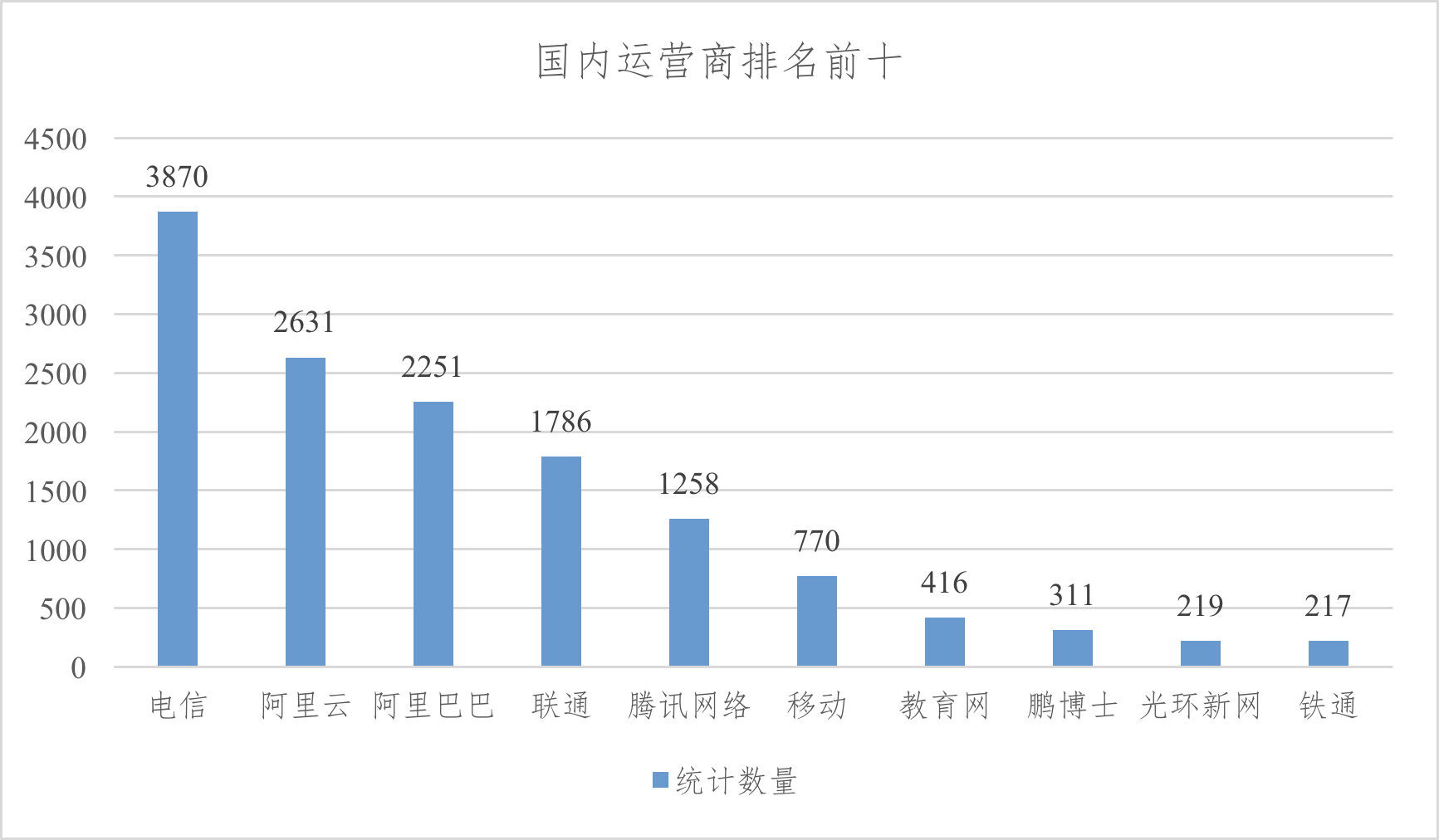

下图为中国范围内使用Django的网站运营商统计排名:

图3.3.1-3 国内运营商排名前十

(4)漏洞影响版本

Django主分支

Django 3.0

Django 2.2

Django 1.11

(5)修复建议

针对该漏洞Django官方已经发布了补丁,请用户及时更新。相关链接如下:

https://www.djangoproject.com/weblog/2020/mar/04/security-releases/

(1)事件背景

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。WordPress功能强大、扩展性强,这主要得益于其插件众多,易于扩充功能,基本上一个完整网站该有的功能,通过其第三方插件都能实现所有功能。photo-gallery是使用在其中的一个图片库插件,活动安装量超过30万。

WordPress插件photo-gallery1.5.35之前版本中存在2个跨站脚本漏洞,攻击者可利用该漏洞执行客户端代码。

(2)漏洞危害

攻击者可以利用此漏洞在新建的图片库中插入恶意代码,当用户预览图片触发XSS漏洞,就可以捕获到受害者主机,并取得控制权限。当管理员访问此页面时,能够获取管理员的cookie,然后以管理员的身份登录网站。此漏洞利用简单,危害较大。

(3)数据分析

世界分布

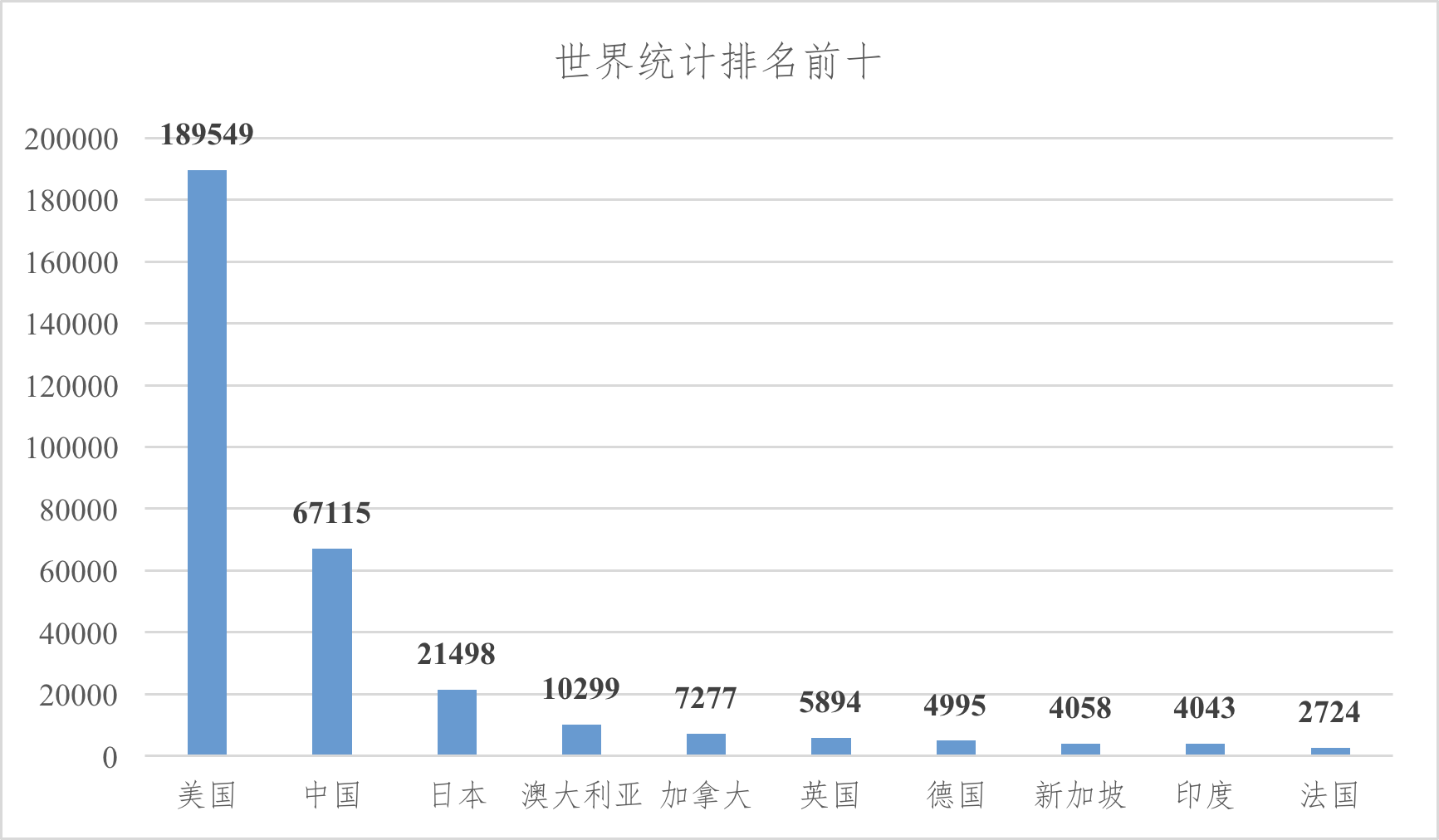

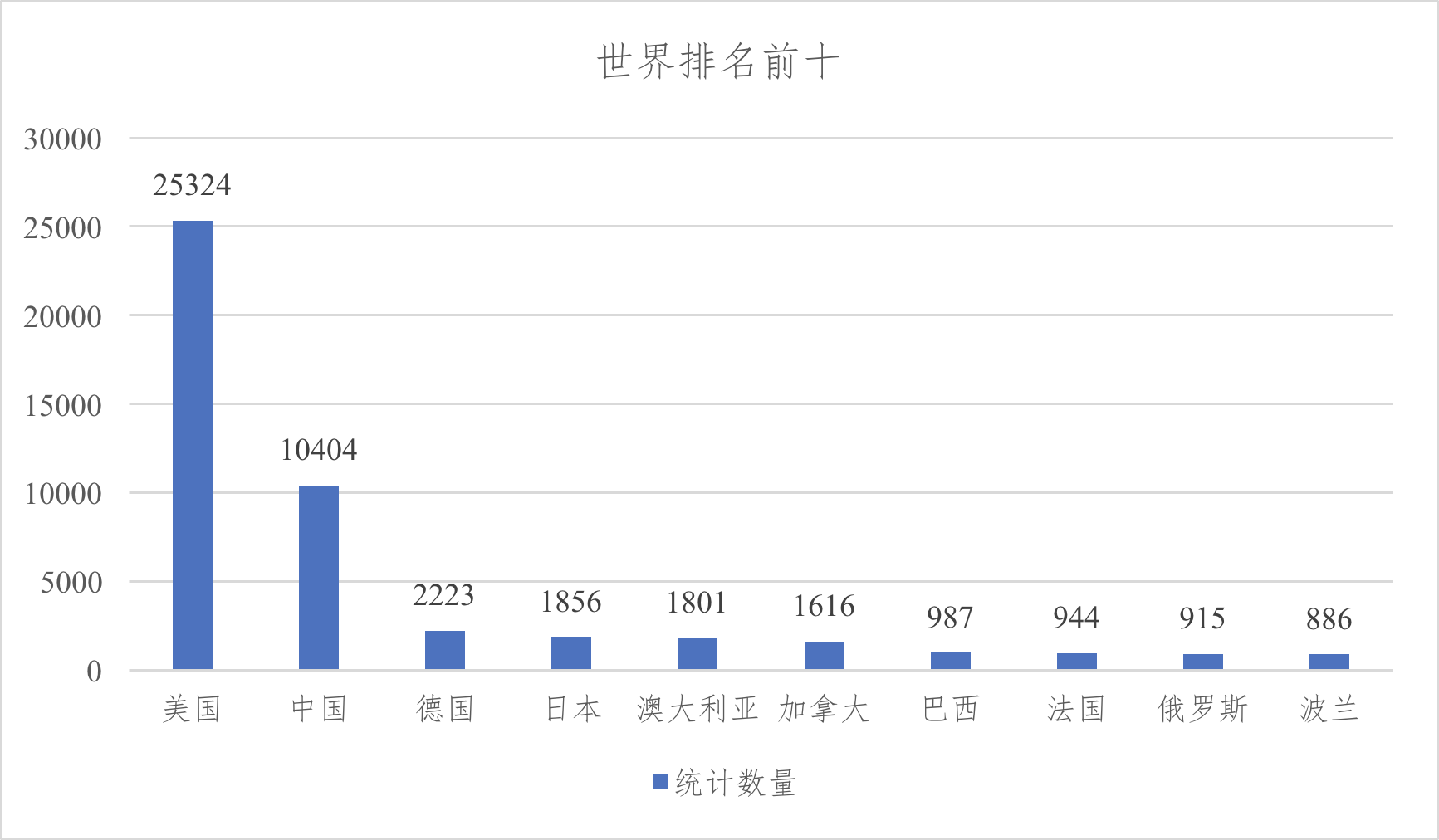

对世界范围内使用WordPress的网站进行了抽样数据统计及分析,约为34.8万台。其中,排名前五的国家分别为:美国、中国、日本、澳大利亚、加拿大。

下图为世界范围内使用WordPress的网站数量排名前十的国家:

图3.3.2-1 世界排名前十

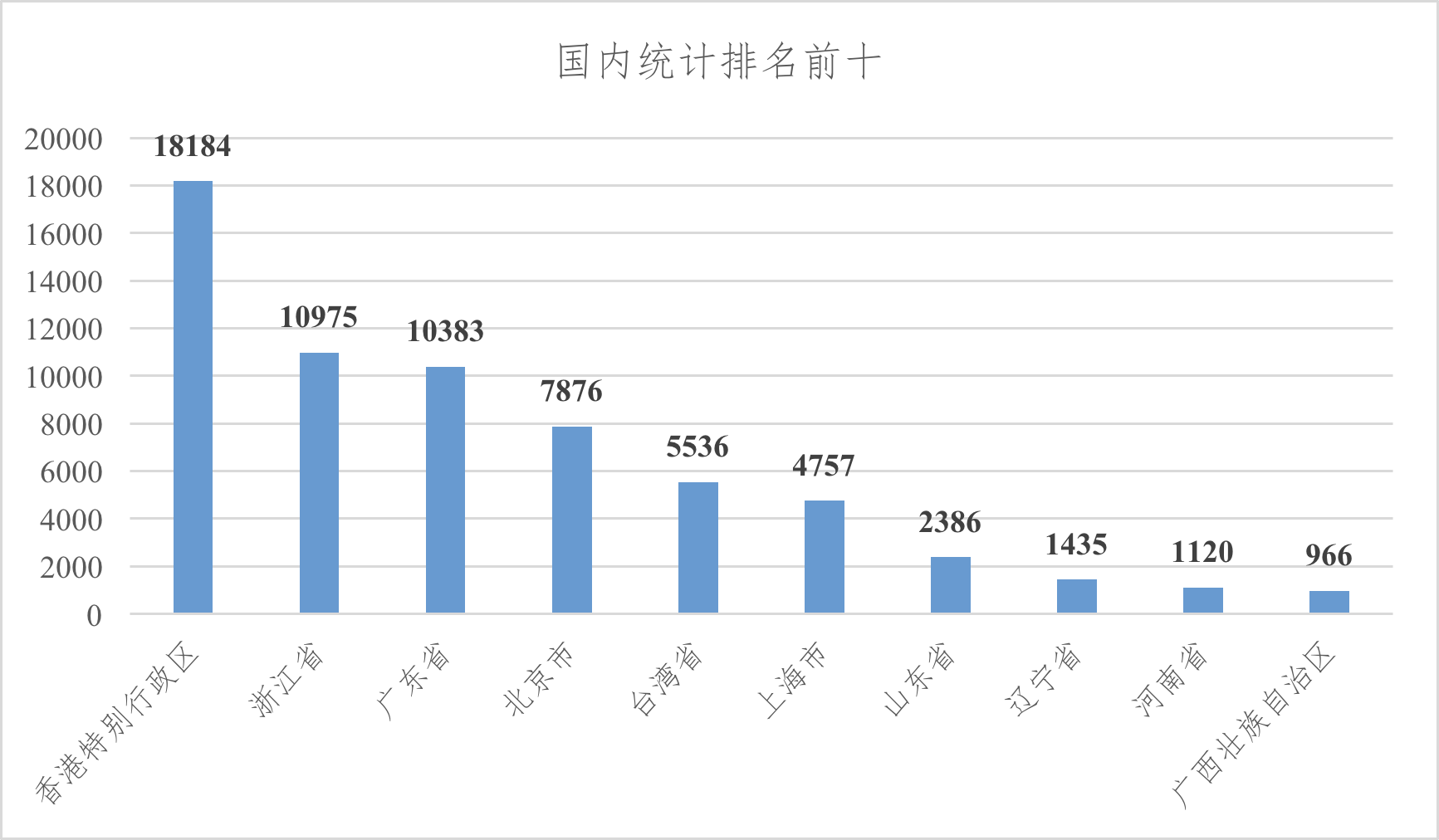

国内分布

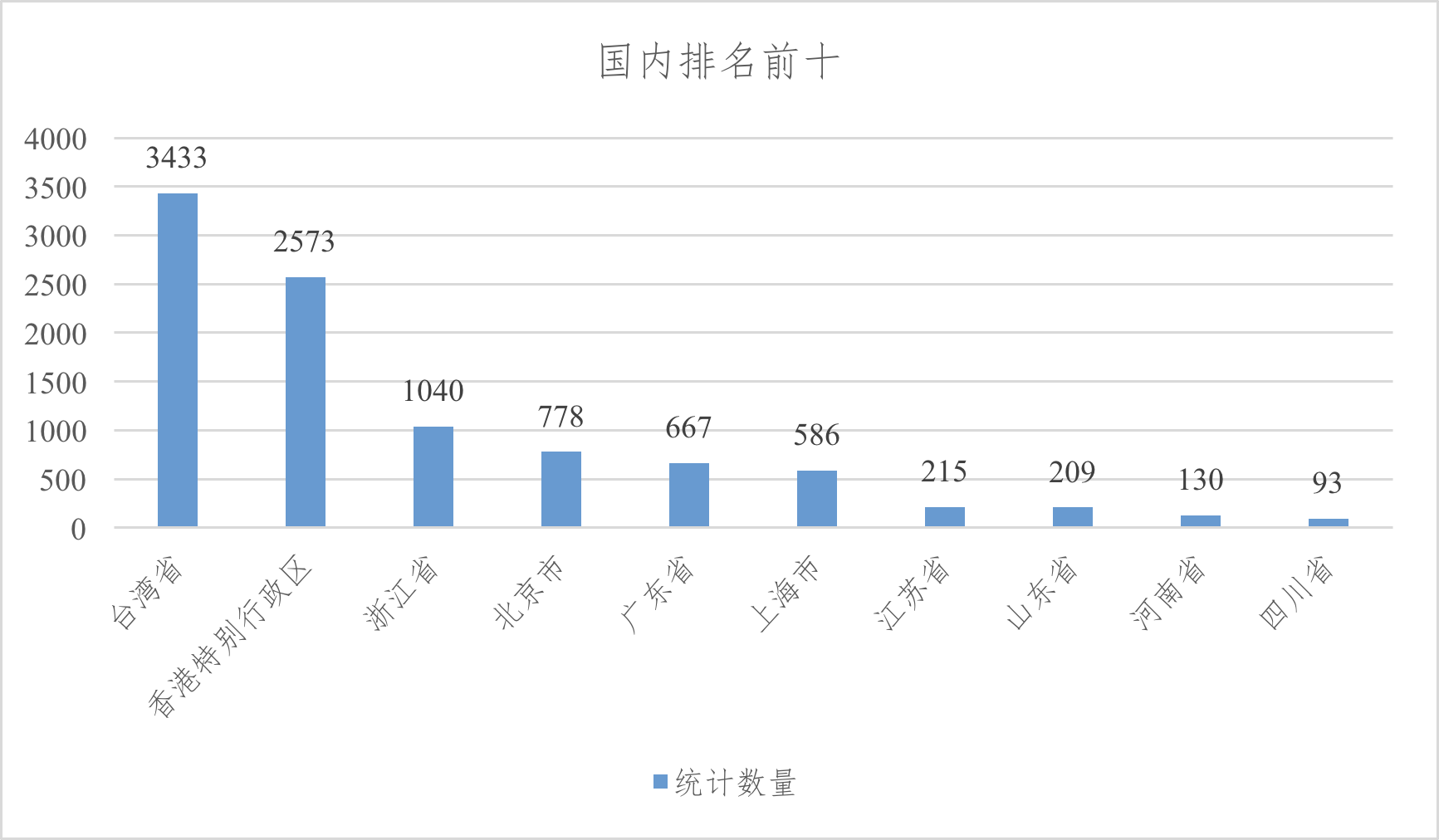

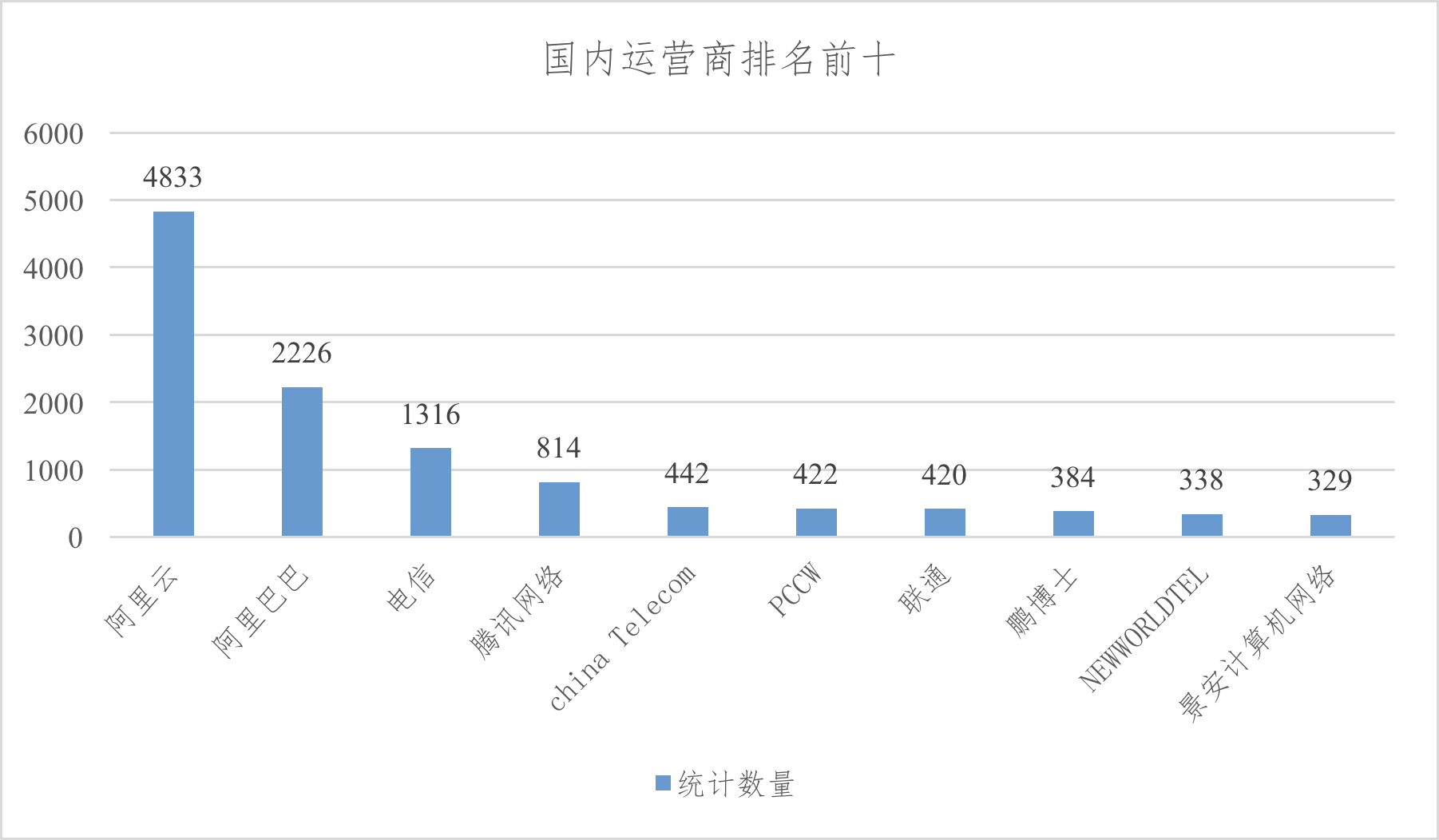

对中国境内使用WordPress的网站进行了抽样数据统计及分析,数量大约为6.7万台。其中,排名前五的省份或地区分别为:香港特别行政区、浙江省、广东省、北京市、台湾省。

下图为中国范围内使用WordPress的网站排名前十省份或地区:

图3.3.2-2 国内排名前十

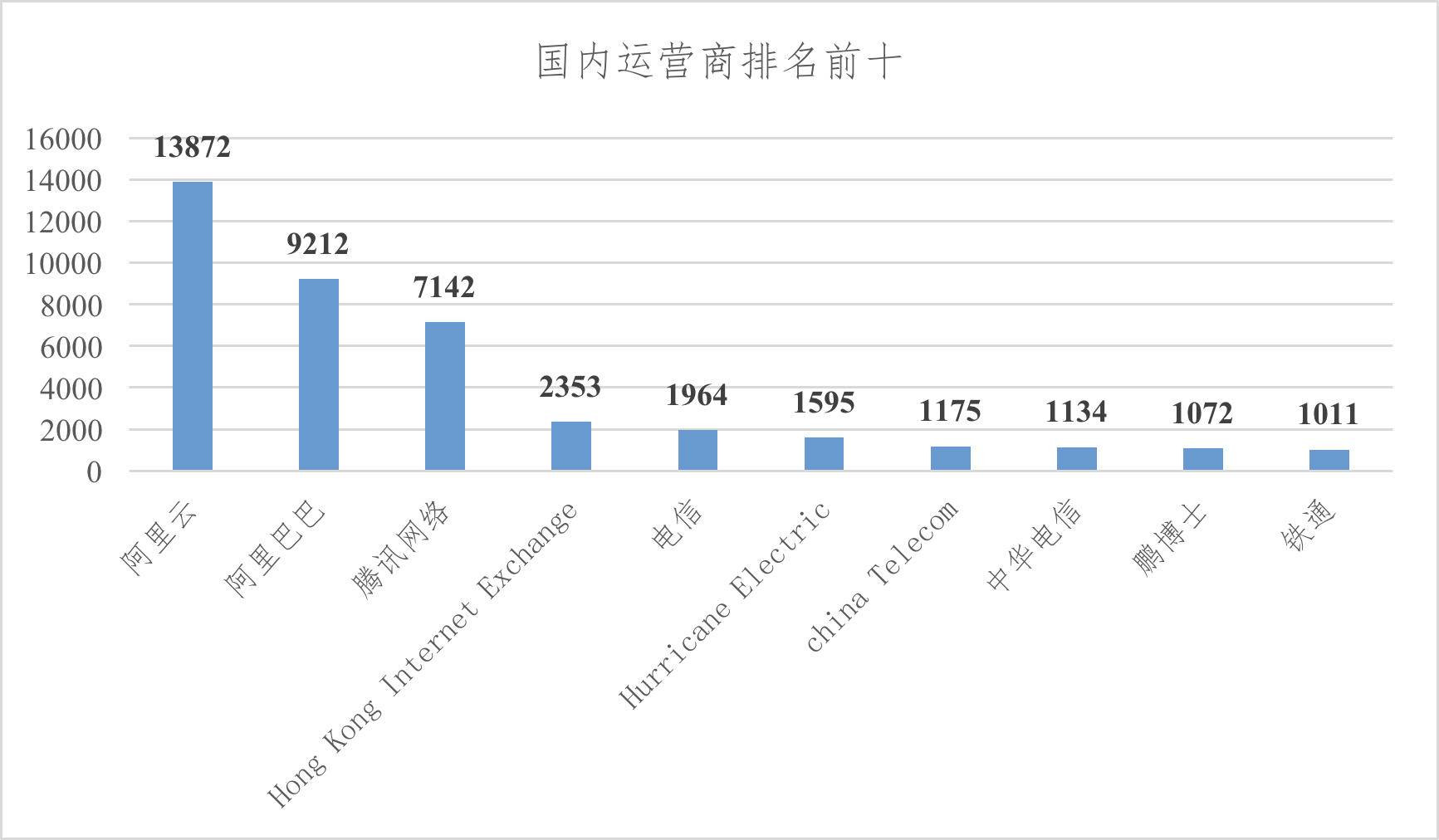

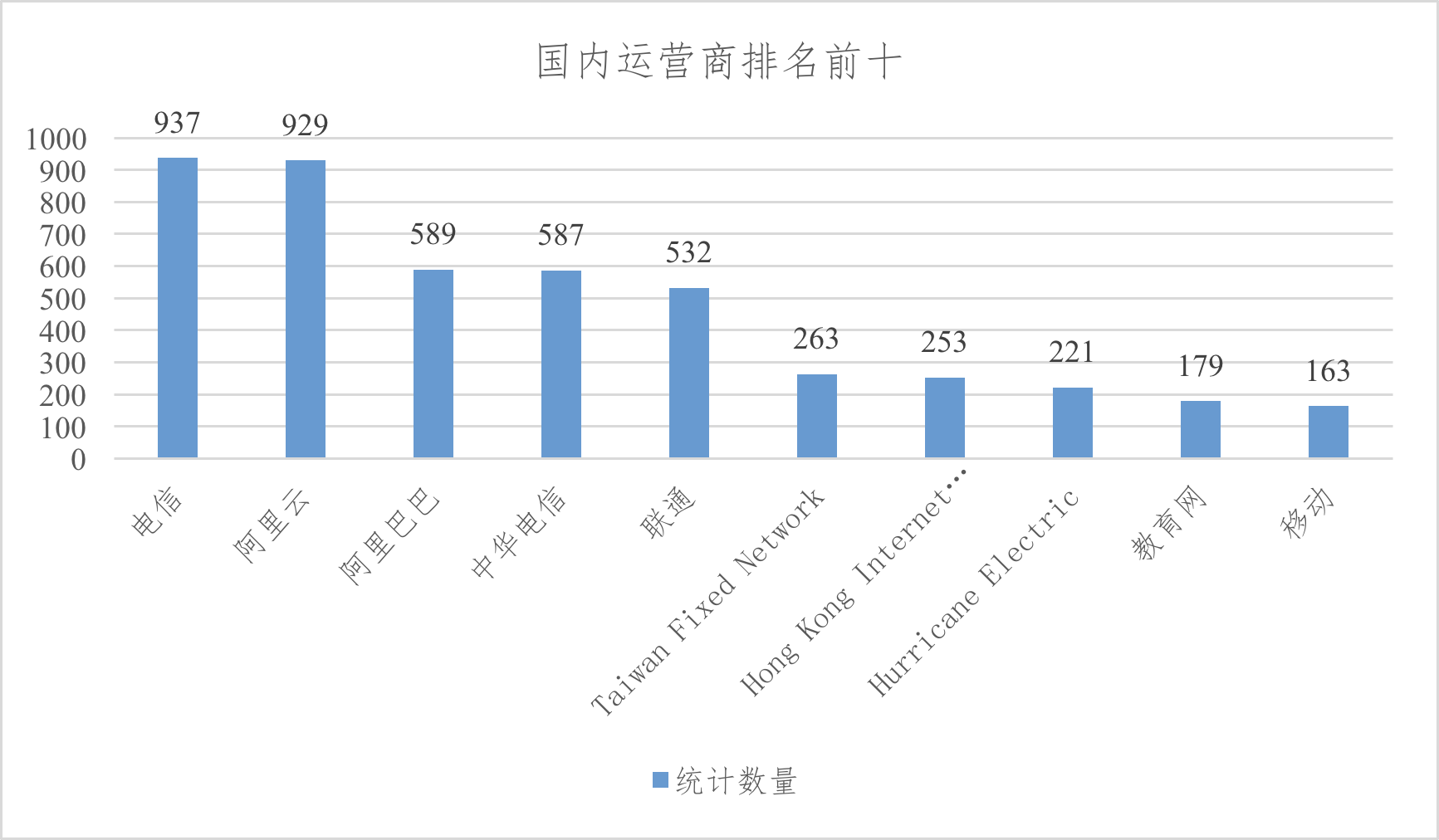

下图为使用WordPress的网站的国内运营商排名:

图3.3.2-3 国内运营商排名前十

(4)漏洞影响版本

WordPress photo-gallery 1.5.35之前的所有版本。

(5) 修复建议

该漏洞已经在WordPress wpCentral 1.5.1版本中修复,请用户及时更新。相关链接如下:

https://wordpress.org/plugins/wp-central/

(1)事件背景

Joomla!是一套内容管理系统。Joomla!是使用PHP语言加上MySQL数据库所开发的软件系统,可以在Linux、Windows、MacOSX等各种不同的平台上执行。HDW player是Joomla!的一个视频播放和视频库的插件,应用比较广泛。

3月底,国外的安全网站披露Joomla!插件HDW player存在SQL注入漏洞。攻击者通过此漏洞,可以在数据库中非法查询数据,情况严重的甚至可以获取数据库中的完整数据。

(2)漏洞危害

攻击者通过此漏洞,可以在数据库中非法查询数据,如果数据库连接用户的权限足够高,攻击者甚至可以获取数据库中的完整数据,如果攻击者通过其他渠道获得了网站在服务器上的绝对路径,也可以向服务器写入木马文件,进而远程控制服务器。

(3)数据分析

世界分布

对世界范围内使用Joomla!的网站进行了抽样数据统计及分析,数量约为5.65万台。其中,排名前五的国家分别为:美国、中国、德国、日本、澳大利亚。

下图为世界范围内使用Joomla!的网站数量排名前十的国家:

图3.3.3-1 世界排名前十

国内分布

对中国境内使用Joomla!的网站进行了抽样数据统计及分析,数量大约为1.04万台。其中,排名前五的省份或地区分别为:台湾省、香港特别行政区、浙江省、北京市、广东省。

下图为中国范围内使用Joomla!的网站排名前十省份或地区:

图3.3.3-2 国内排名前十

下图为中国范围内使用Joomla!的网站运营商统计排名:

图3.3.3-3 国内运营商排名前十

(4)漏洞影响版本

HDW player所有版本。

(5) 修复建议

目前,官方还未针对该漏洞发布补丁,请持续关注官网的最新消息。相关链接如下:

https://extensions.joomla.org/extension/hd-webplayer/

(1)漏洞背景

PHPMyWind 是一款基于PHP+MySQL开发,符合W3C标准的建站引擎。

近日,phpMyWind被披露5.4之前的版本存在存储型XSS漏洞。该漏洞允许恶意访问者在客户留言处插入XSS利用语句,执行JS代码获取cookie,从而获取网站管理员权限。漏洞存在于message_update.php文件中的content参数。

(2)漏洞危害

攻击者可以利用此漏洞获取管理员cookie,然后以管理员身份登录网站后台,上传一句话木马进而getshell,再通过提权获取服务器系统权限。此漏洞利用方式简单,危害较大。

(3)数据分析

世界分布

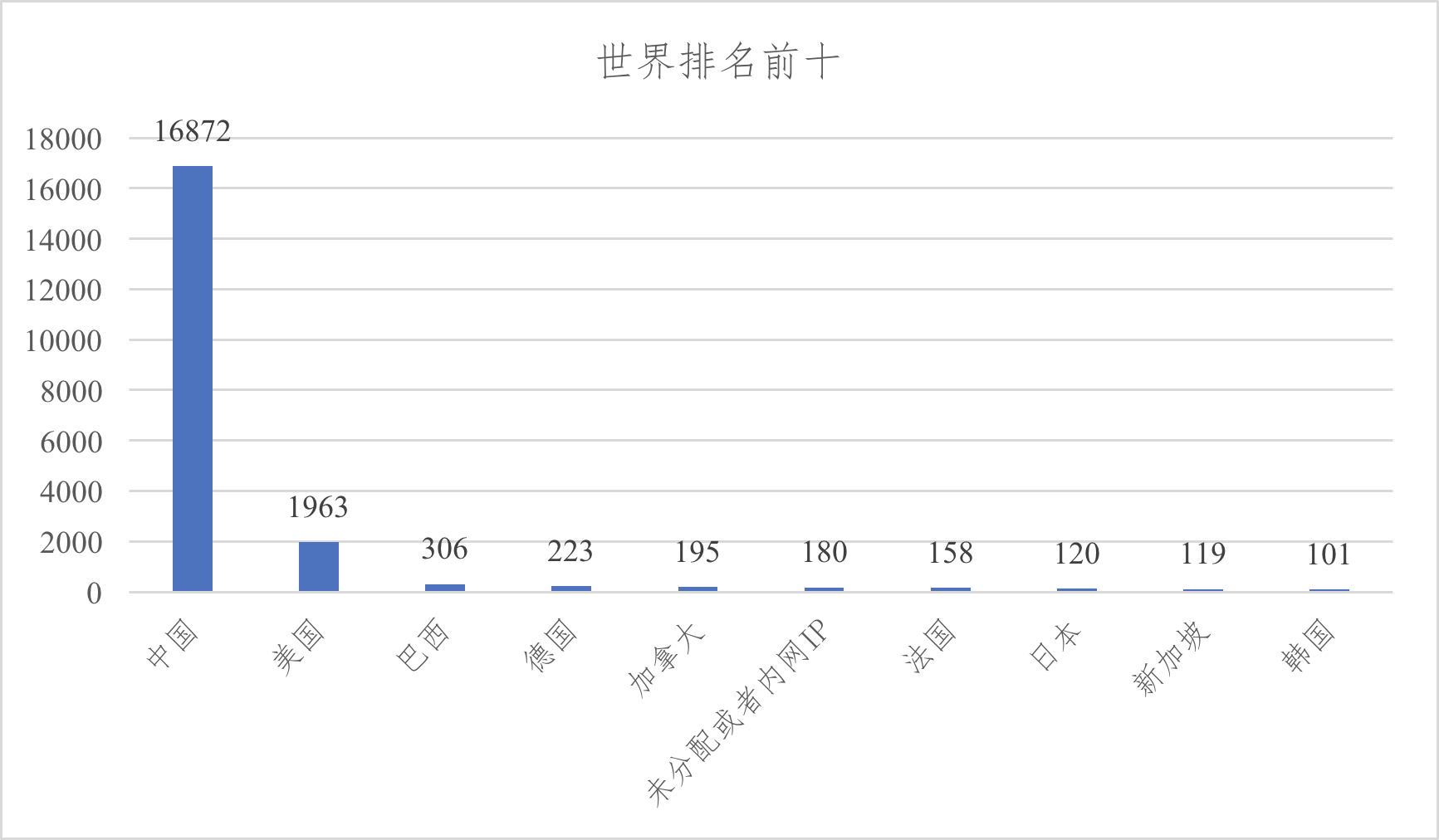

对世界范围内使用phpMyWind的主机进行了抽样数据统计及分析,数量约为2.14万台。其中,排名前五的国家分别为:中国、美国、巴西、德国、加拿大。

下图为世界范围内使用phpMyWind的主机数量排名前十的国家:

图3.3.4-1 世界排名前十

国内分布

对中国境内使用phpMyWind的主机进行了抽样数据统计及分析,数量约为1.68万台。其中,排名前五的省份或地区分别为:浙江省、香港特别行政区、广东省、北京市、上海市。

下图为中国范围内使用phpMyWind的主机排名前十省份或地区:

图3.3.4-2 国内排名前十

下图为中国范围内使用phpMyWind的主机运营商统计排名:

图3.3.4-3 国内运营商排名前十

(4)漏洞影响版本

phpMyWind 5.4之前的所有版本。

(5)修复建议

请用户及时升级到最新版本。相关链接如下:

http://phpmywind.com/index.html

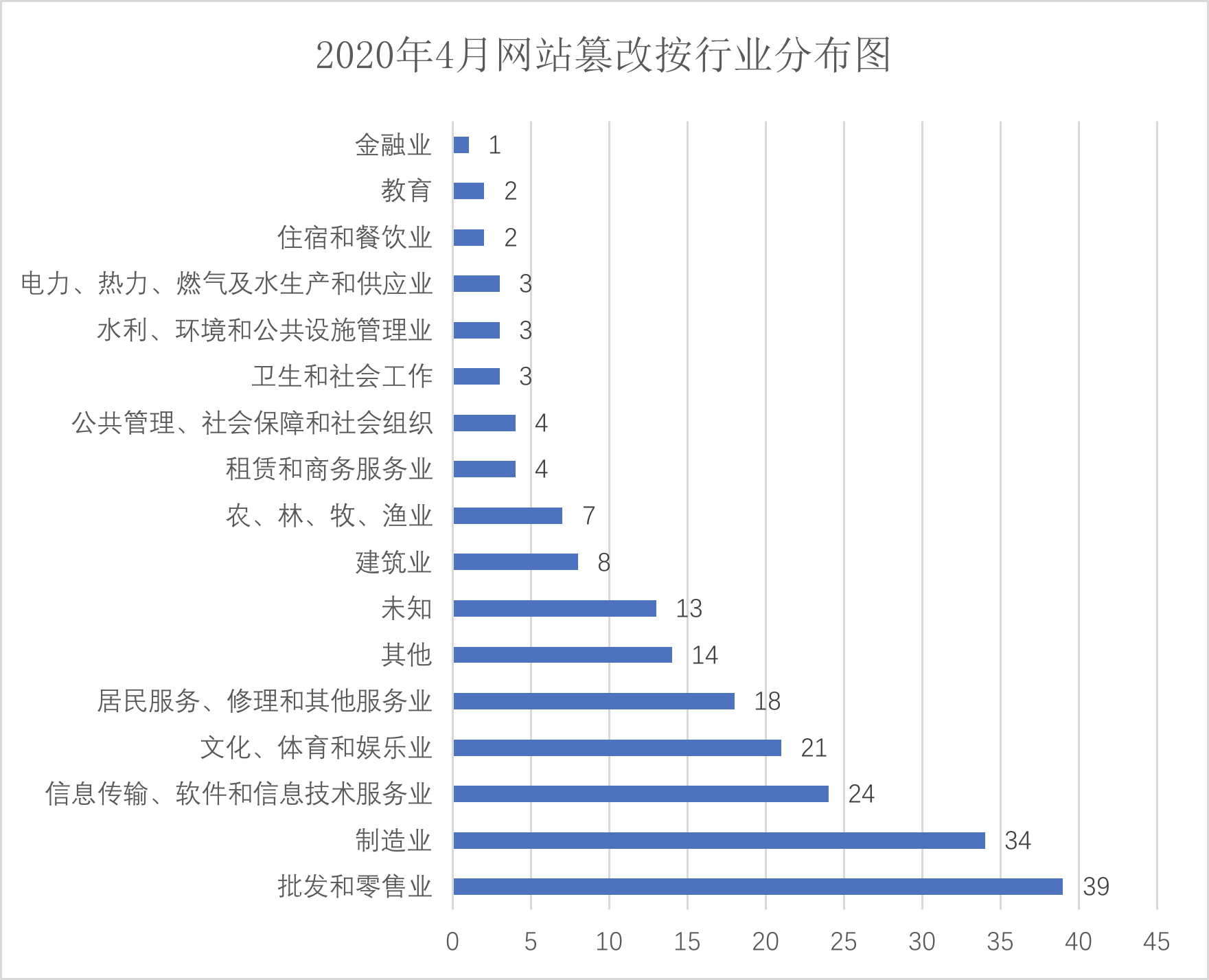

四、篡改网站分析

2020年4月共向工信部网络安全威胁信息共享平台上报网站篡改事件200个,其中批发和零售业,制造业和信息传输、软件和信息技术服务业数量居多。批发和零售业排名第一名,数量为39个。其次是文化、体育和娱乐业,居民服务、修理和其他等类行业也有分布,详情见下图4.1-1。

图4.1-1 2020年4月篡改按行业分布图

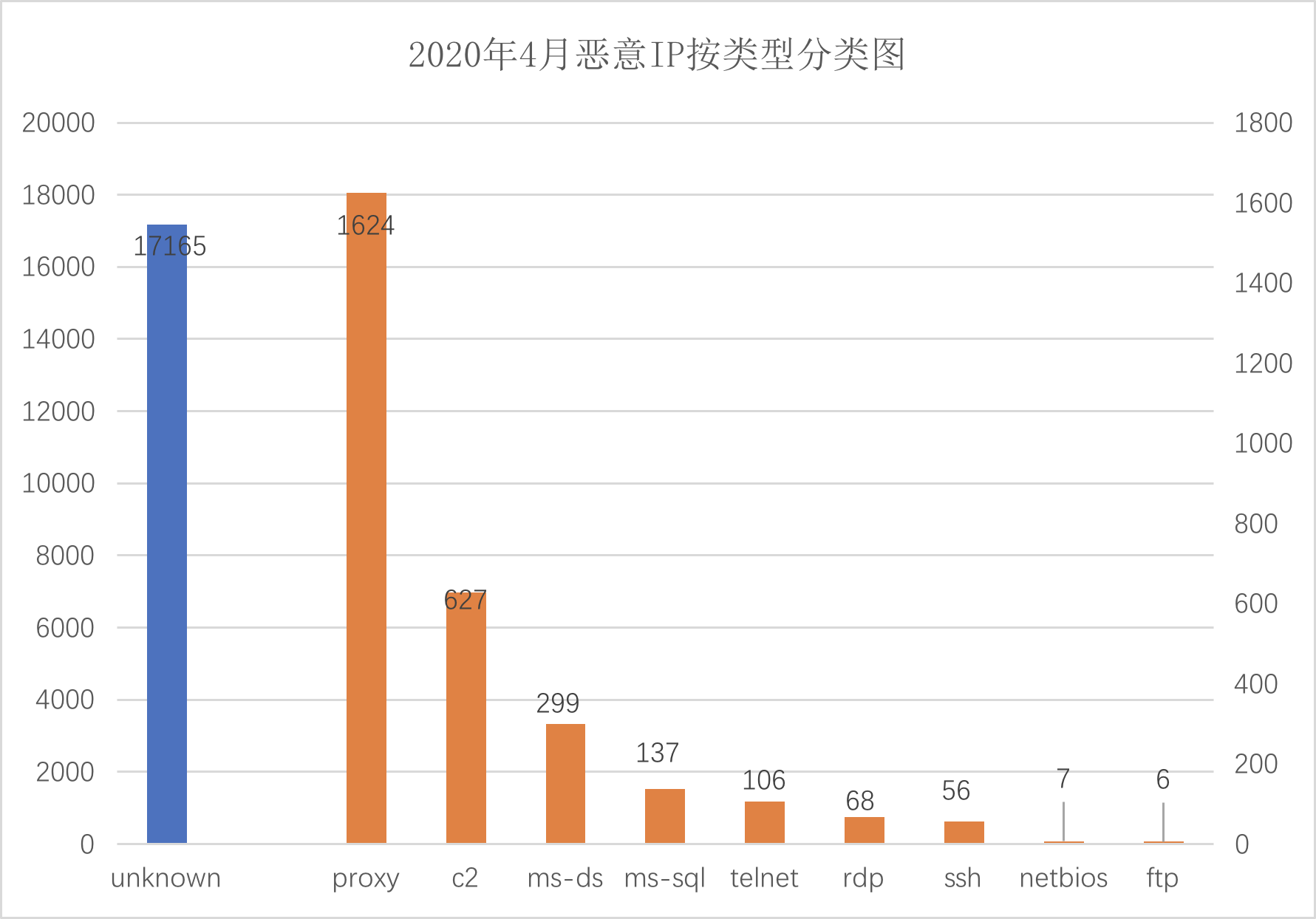

2020年4月共向工信部网络安全威胁信息共享平台上报恶意IP 20116条,较上月减少4359条。除未知类别外,proxy数量最多为1624条,其次是c2,ms-ds类,数量分别为627条,299条,详情见下图5.1-1。

图5.1-1 2020年4月恶意IP按类型分布图

2020年4月恶意IP分布涉及中国、美国、韩国等多个国家,详情见下图5.1-2。

图5.1-2 2020年4月恶意IP按国家分布图

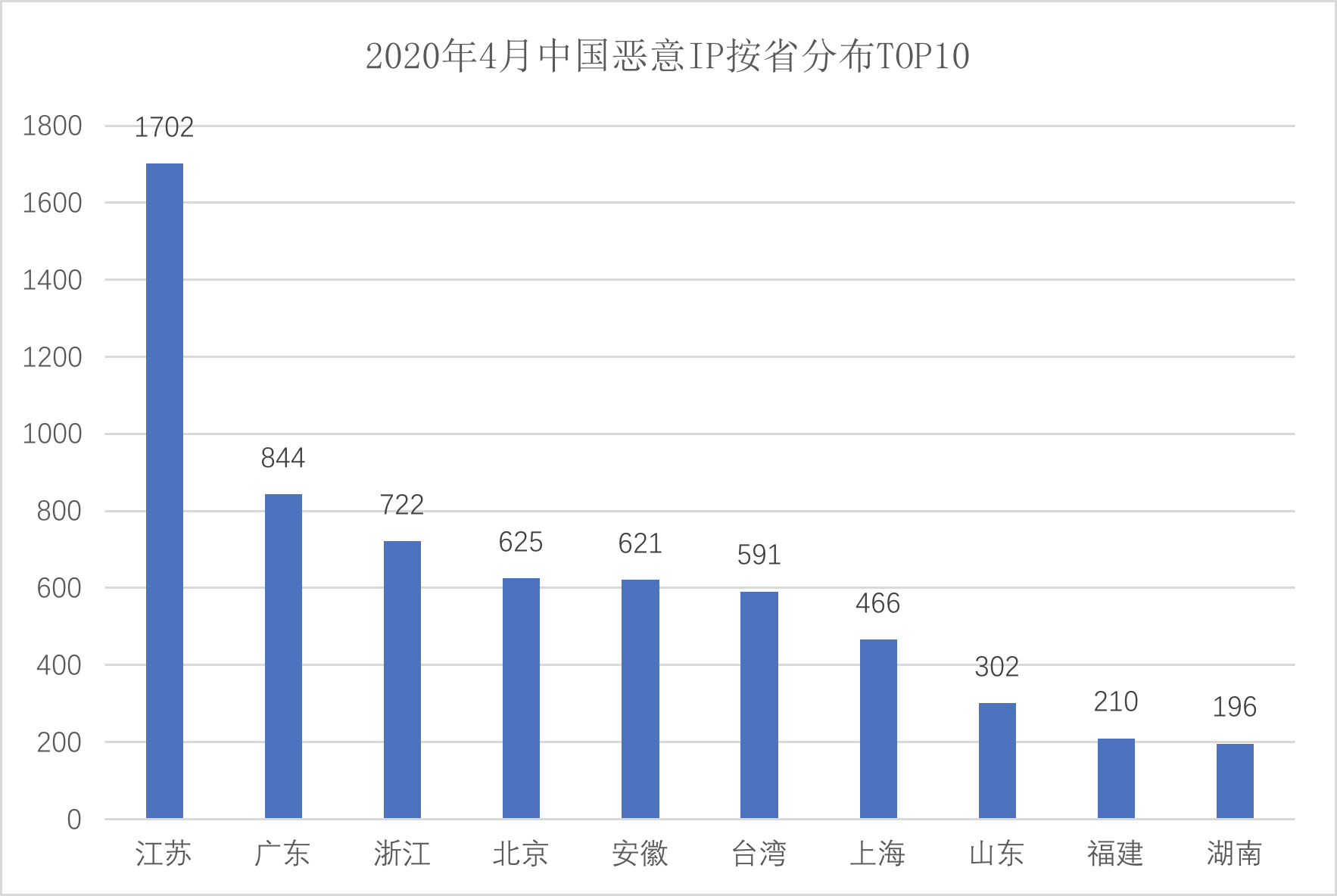

中国境内恶意IP主要分布在江苏、广东、浙江,其中江苏省排名第一,共1702条。其次分布在北京、安徽、台湾等地,详情见下图5.1-3。

图5.1-3 2020年4月中国恶意IP按省分布图

监控到在暗网上有人兜售北京IT行业高端人才数据。该贴发布于3月16日,据发帖人介绍,所售卖的信息为北京IT行业高端人才数据,一共1.5W。数据包括:姓名,身份证号(部分无),手机号,邮箱,身份(党员群众等),工作经历等等。

(二)暗网存在出售华泰证券股民数据情况

监控到在暗网上有人兜售华泰证券股民数据。该贴发布于3月30日,据发帖人介绍,所售卖的信息为华泰证券内部导出截止到今年的股民开户数据,共24万条。数据格式:营业部名称\股东姓名\身份证号码\沪A账户\深A账户\联系电话\邮箱\联系地址\营业部地址 \营业部电话。

(三)暗网存在出售中国银行客户数据情况

监控到推特有人发帖声称,在暗网上有人兜售中国银行客户数据。该贴发布于4月12日,据发帖人介绍,所售卖的信息为80万上海银行客户数据、46万中国兴业银行信用卡数据、20万上海市理财VIP数据、10万上海浦东发展银行客户数据。

(四)暗网存在出售中国农业银行客户数据情况

监控到推特有人发帖声称,在暗网上有人兜售中国农业银行客户数据。该贴发布于4月12日,据发帖人介绍,所售卖的信息为中国农业银行90万客户数据。

七、网络安全态势建议

为了应对安全漏洞所带来的威胁,特给出如下建议:

1、 国家监管单位、行业主管部门应充分发挥国家和企业威胁共享平台、漏洞库的作用,鼓励企业、科研单位等加强网络安全监测、分析和研判,及时进行风险和威胁报告,协助进行风险处置。

2、 做好对重要行业、国家关键基础设施的监督检查,保证及时对发布的安全漏洞进行修复、防范,避免发生安全事件。

3、 加强疫情期间的风险防控,提高全民安全防范意识。对收到的和疫情相关的邮件,特别是邮件为疫情、救灾、国家政策等主题并带有附件或带链接的不要轻易打开,确认邮件来历安全后再查看。

4、 网站篡改、数据安全泄露事件时有发生,应加强安全监控,做好关键基础设施和重要信息系统的安全防护。