发布时间:2020-09-26 15:45:07,来源:中国信息通信研究院

一、我国互联网网络安全监测数据分析

(一)2020年上半年威胁监测情况综述

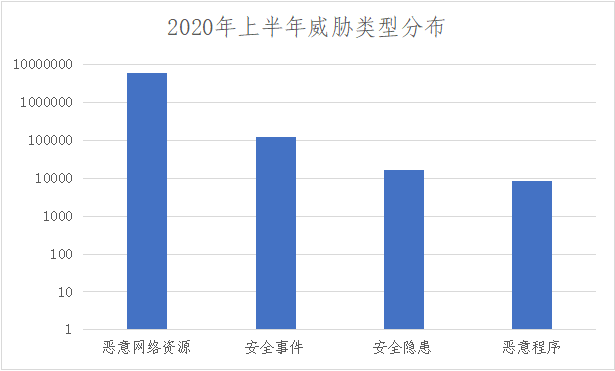

1. 威胁类型分布

2020年上半年,平台共收集威胁约616万个,其中恶意网络资源数量约601万个,占比为97.57%;安全事件数量约12.5万起;安全隐患数量约1.6万个;恶意程序数量为8492个。2020年上半年威胁类型分布情况如图1所示。

图1 2020年上半年威胁类型分布

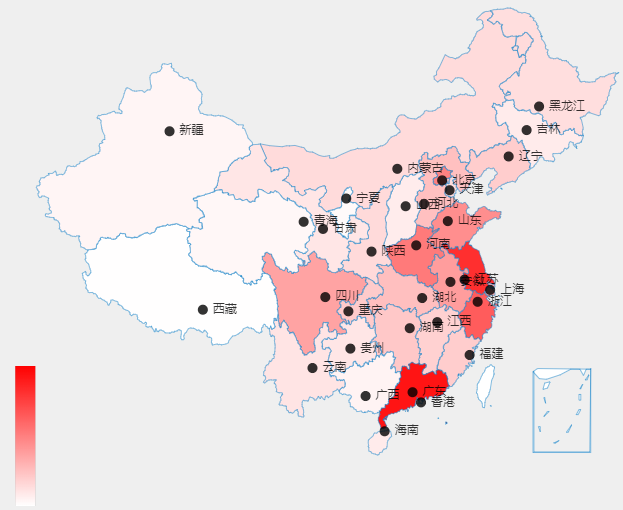

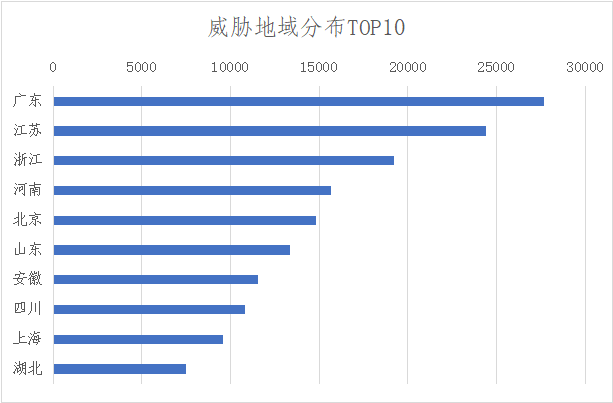

2、威胁地域分布情况

2020年上半年,广东省、江苏省、浙江省、河南省和北京市等区域的威胁数量较大,占比总量达到60%以上。威胁较多的区域经济发展较为迅速、互联网产业较为发达或是人口密度较大,相关单位应提升网络安全防范意识避免遭受网络攻击。2020年上半年威胁类型地域分布及排名情况如图2和3所示。

图2 2020年上半年威胁类型地域分布

图3 2020年上半年威胁地域分布TOP10

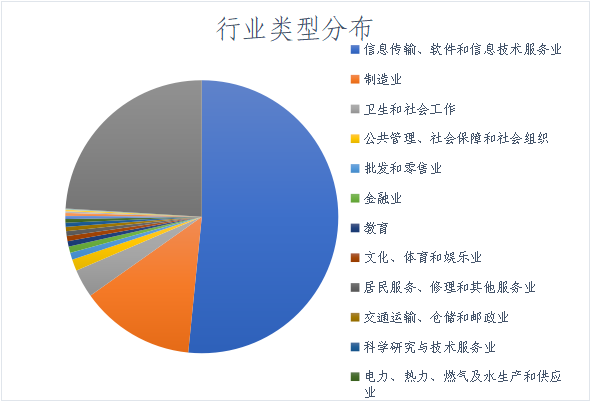

3、威胁行业分布情况

2020年上半年,平台收集威胁主要分布在信息传输/软件和信息技术服务业、制造业、卫生和社会工作、公共管理/社会保障和社会组织、批发和零售业和金融业等行业。2020年上半年平台收集威胁行业分布情况如图4所示。

图4 行业类型分布

(二)恶意网络资源情况

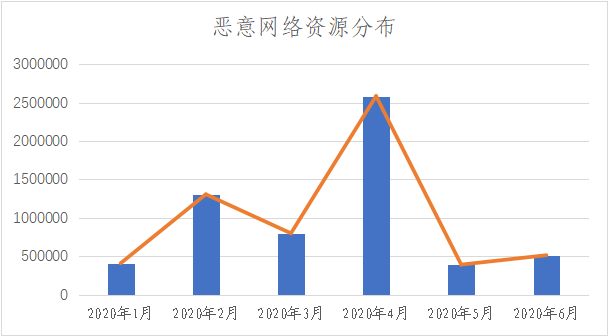

2020年上半年平台收集恶意网络资源数量约为601万个。其中,恶意域名/URL数量约413万个,以恶意程序传播域名/URL为主,占比约为68.61%;恶意IP地址数量约188万个,以恶意扫描服务器IP地址为主,占比约为31.38%;恶意社交账号和恶意码号数量较少。2020年上半年恶意网络资源分布情况如图5所示。

图5 恶意网络资源分布

(三)安全隐患情况

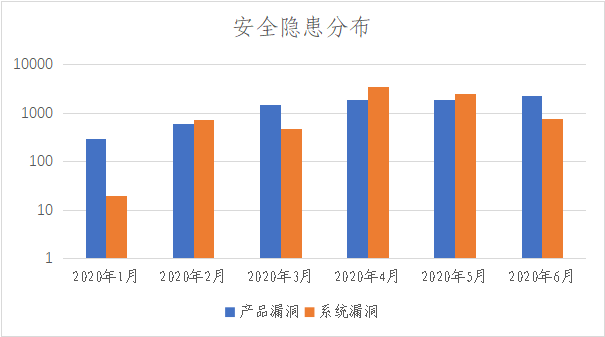

2020年上半年平台各月收集的产品漏洞和系统漏洞均有明显增长趋势,总量约为1.6万个。其中,产品漏洞数量为8358个,以应用软件漏洞为主,占比为51.35%;系统漏洞数量为7920个,以数据库漏洞为主,占比为48.65%。2020年上半年安全隐患分布情况如图6所示。

图6 安全隐患分布

(四)恶意程序情况

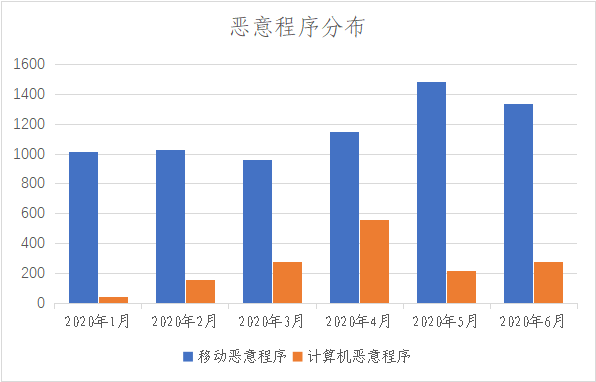

2020年上半年平台各月收集恶意程序为8492个。其中,移动恶意程序数量为6967个,以流氓行为为主,占比为82.04%;计算机恶意程序数量为1525个,占比为17.96%。2020年上半年恶意程序分布情况如图7所示。

图7 恶意程序分布

(五)安全事件情况

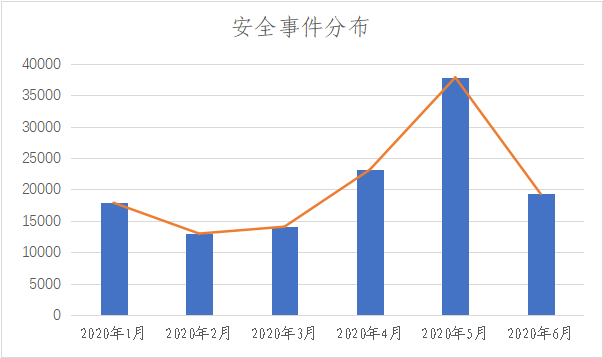

2020年上半年平台各月收集安全事件总量约为12.5万起。其中,主机受控事件数量约为11.9万起,以恶意程序受控事件为主,占比为95.76%;网页篡改事件数量为5164起,以植入黑链为主,占比为4.16%;数据泄露和网页仿冒事件占比较少。2020年上半年安全事件分布情况如图8所示。

图8 安全事件分布

二、2020年上半年我国互联网网络安全状况特点

(一)基础软硬件曝出多个高危漏洞

2020年上半年,平台收录通用软硬件高危漏洞持续增长,从分布情况看,产品漏洞以应用软件漏洞、操作系统漏洞、WEB组件漏洞为主,分别占产品漏洞隐患总量的58.07%、13.46%、12.27%;而系统漏洞以数据库漏洞为主,占系统漏洞隐患总量的69.66%。其中,微软(Microsoft)、奥多比(Adobe)、思科(Cisco)和网件(Netgear)等多个厂商的产品被爆出高危漏洞,涉及操作系统、办公自动化系统(OA) 等软件以及VPN 设备、家用路由器等网络硬件设备,严重影响基础软硬件安全及应用产品安全。

另外,平台收录“零日”漏洞数量持续增加,比如NETGEAR路由器被爆存在栈缓存溢出远程代码执行漏洞,攻击者利用漏洞在设备上以ROOT权限执行代码,并接管设备。平台监测发现该漏洞影响79种不同型号的NETGEAR路由器的758种固件版本,国内约400余个用户IP受此漏洞影响。这些“零日”漏洞在披露时尚未发布补丁或相应的缓解措施,一旦被恶意利用,将可能产生严重安全威胁。

针对安全漏洞可能产生安全威胁,平台已依据受影响资产监测、验证结果,通知重点涉危单位及时开展整改,消除安全隐患,保障系统安全。

(二)医疗行业成为疫情期间重要攻击目标

2020年上半年,医疗行业成为疫情期间重要攻击目标,黑客组织借助热点事件传播病毒成为疫情期间最为主要的网络攻击手段。具体表现为:国内以新冠肺炎疫情为诱饵内容的网络钓鱼事件频发,利用“武汉肺炎”、“新型肺炎”、“冠状病毒”、“疫情动态”、“口罩厂家名单”等疫情关键字发起的鱼叉邮件攻击较为频繁;境外APT组织对我国医疗行业等目标攻击持续增加,“白象”及“海莲花”等APT组织通过伪装疫情热点的恶意文件,对医疗行业及相关人员发起定向攻击,运行恶意程序,窃取敏感数据,对疫情防控相关工作造成影响。

平台会持续跟踪APT组织的攻击活动,共享威胁情报,应对不断演变的网络攻击,同时建议相关单位加强钓鱼邮件防范意识。

(三)大量协同及远程办公软件存在安全风险

2020年上半年,协同办公系统和远程办公软件漏洞数量上升。平台监测到通达OA系统、泛微OA系统均存在文件上传、文件删除、SQL注入等多个高危漏洞,攻击者利用相关漏洞可以进行任意文件上传、删除,泄露敏感信息以及获取系统权限。2020年4月,平台监测发现境外APT组织DARKHOTEL利用某企业VPN客户端升级漏洞,下发恶意文件到客户端进行APT攻击活动;同期ZOOM客户端被爆出存在UNC路径注入漏洞,攻击者可利用该漏洞在未授权的情况下获取用户敏感信息。

面对远程办公带来的新型网络安全威胁和风险,平台将会加强监测,联合企业建立远程办公网络安全、数据安全等立体化防护体系,全面保障远程办公业务模式的网络安全。

(四)勒索病毒成为热门网络攻击手段

2020年上半年每月均监测到有新增勒索病毒。其中PHOBOS、GLOBEIMPOSTER、CRYSIS、SODINOKIBI、STOP等五大勒索病毒家族占比较高;WANNAREN、BALACLAVA等新型勒索病毒攻势凶猛;EKANS和SNAKE等勒索病毒出现新变种。勒索病毒普遍索要赎金较高,影响范围广,已涉及医疗、政府、能源、贸易等不同行业。新型勒索病毒可能逐步将目标转向云服务器提供商或运营商,对企业及云上数据进行加密勒索。

面对勒索病毒成为攻击热门手段,平台将重点联合云服务商 等电信运营企业加强云端病毒监测与防护,协同基础电信企业对恶意程序传播端、控制端进行有效封堵,建议企业或个人用户提 高风险防范意识,做好基础安全防护工作的同时加强数据存储备 份和应急恢复能力,避免勒索病毒给工作和生活造成严重影响或重大损失。

三、2020年上半年网络威胁治理工作开展情况

2020年上半年,平台根据威胁监测和认定情况,协调各地通信管理局、基础电信企业,互联网企业等开展威胁处置工作,在安全隐患通告整改、恶意程序传播治理、网站安全治理、僵尸网络治理、黑产相关威胁治理等方面初具成果,共完成各类威胁的处置约7.6万个。

2020年上半年,平台共完成对约1.2万个安全隐患的验证、通报和处置工作,与2019年下半年相比上涨约5倍。其中,高危漏洞占比22.67%;中危漏洞占比40.41%;低危漏洞占比36.91%。所属类型以应用软件漏洞为主,占比39.97%,Web组件漏洞、网络设备漏洞和操作系统漏洞分别占比23.78%、13.55%和9.29%。隐患成因仍然表现为弱口令、XSS攻击、设计缺陷和认证绕过等传统漏洞成因,存在较高的主机受控和数据泄露风险。从各地开展安全隐患处置情况来看,北京市、广东省、上海市和江苏省等地完成系统整改数量较多,约占安全隐患处置总量的53.76%。

针对上半年披露出的泛微OA系统多个高危漏洞、Weblogic远程代码执行漏洞(CVE-2020-2546,CVE-2020-2551)、Apache Dubbo反序列化漏洞(CVE-2019-17564)、Fastjson远程代码执行漏洞、WebLogic多个远程代码执行漏洞 、SaltStack远程命令执行漏洞(CVE-2020-11651,CVE-2020-11652)、Apache Shiro认证绕过漏洞 (CVE-2020-11989)等重大风险漏洞,下发限期整改通知640份,涉及政府机关及重要企事业单位276个,要求受影响用户针对相关资产及时按照安全建议开展补丁修复、系统加固等整改措施。同时,通过门户网站等官方媒体及时公开发布87 份重要漏洞预警,使社会公众及时了解漏洞危害,有效避免和消除漏洞带来的网络安全威胁。

疫情期间,针对医疗相关行业的攻击明显增多,平台在“涉疫重点单位安全保障”治理工作中,发现大连松山医院、中南大学湘雅三医院、西安交通大学医学院第一附属医院、兰州大学第一医院、河南省焦作市第三人民医院等近300家医疗机构的官方网站、移动APP等存在 “java代码未加壳封装保护”、“数据库web view组件明文保存用户名及密码”、“数据库管理员用户密码弱口令”等安全隐患,存在较高的数据泄露风险。平台及时联合认定专家团队,形成安全建议并通知相关企业针对以上安全隐患进行及时整改和修复,对复工复产发挥了重要作用。

2020年上半年,共完成恶意程序传播威胁处置约4万个,与2019年下半年相比,增长13倍。其中,封堵恶意程序URL 3万余个;停止接入恶意程序IP 地址1218个;下架恶意程序7016个,所涉及应用商店包括西西软件园、个人笔记、丫丫玩、应用宝等34家。恶意程序传播治理处置数量境内排名前五位的省份为广东省、北京市、江苏省、浙江省和上海市,占比分别为12.18%、10.30%、8.09%、6.49%、5.42%。

此外,在仿冒APP治理工作中,重点针对恶意扣费、信息窃取、远程控制、恶意传播、资费消耗、系统破坏、诱骗欺诈等问题,累计处置仿冒APP类事件共72个,所涉领域重点在金融支付、影音娱乐、社交通讯、购物消费和新闻阅读等方面,所涉应用商店包含阿里云API服务、腾讯应用宝、百度手机助手、小米应用商店等50余家。

2020年上半年,针对我国境内网站存在的网页篡改和网页仿冒等安全事件,开展重点治理,通过通知整改、关停网站、注销备案等方式,共协调处置网页篡改4614个、网站仿冒35个,与2019年下半年相比增长40.11%。网站安全类事件处置数量排名前五位的省份为北京市、广东省、河南省、山东省和浙江省,占网站安全类事件总处置量的51.88%。

从已处置的网站篡改事件来看,被篡改对象主要涉及教育业、文化、体育和娱乐业,篡改方式主要为网站挂马、网站黑链和内容更改,分别占比42.8%、38.73%、18.44%。其中内容变更中涉及反共标语内容35个,网站黑链主要包括涉赌、涉黄和非法广告等相关内容。从已处置的网页仿冒事件来看,仿冒对象主要涉及社交通讯类和互联网服务提供商,较多涉及金融诈骗、恶意传播、远程控制等恶意行为。

僵尸网络通常结合DDoS攻击、垃圾邮件、秘密窃取、僵尸挖矿等攻击方式进行网络攻击,对信息系统安全运行和个人隐私保护造成极大威胁。平台通过封堵攻击IP、通知整改被控主机等方式对僵尸网络类安全事件进行处置。

2020年上半年,平台共累计处置6918起僵尸网络类安全事件,与2019年下半年相比,增长36倍。经分析,在已处置的攻击端IP地址中,33.49%的IP地址均发起过多次僵尸网络攻击,重复发起攻击的IP地址主要集中于河南省、广东省、浙江省、辽宁省、北京市等。在已处置的受攻击端IP地址中,4%的境内IP地址遭受多次僵尸网络攻击,重复遭受攻击的IP地址主要集中于广东、湖北、北京、江苏、四川等省份。2020年上半年僵尸网络类事件处置数量排名前五位的省份为广东省、江苏省、浙江省、北京市和山东省,占僵尸网络类事件总处置量的43.16%。

此外,根据处置数据分布,攻击IP除境内地址外,也存在部分境外地址,主要来源于美国、日本和中国香港;针对IPv6网络的僵尸网络安全事件处置数量占比2.23%,并存在上升趋势。

网络黑色产业链(以下简称“黑产”)利用互联网技术,提供工具、资源、平台等,实施网络攻击、信息窃取、黄赌毒推广、勒索诈骗、钱财盗窃等网络违法行为,严重危害人民群众切身利益、市场秩序与社会稳定。平台在持续开展威胁监测与处置工作的同时,加强对黑产的治理力度。

2020年上半年,平台共处置网络黑产相关的DDoS、恶意程序、网页篡改、网站钓鱼等网络安全威胁5万余个。其中,处置DDoS攻击线索6934个,关停DDoS攻击控制端1023个;处置恶意程序类线索4万余个,采取封堵恶意程序下载链接的方式处置恶意程序传播端3万余个,下架恶意程序7016个,封堵恶意程序控制端1265个;处置网站类安全事件4199个,处置黑客篡改网页35起,处置被植入赌博、色情等链接及被张贴标语的网站4164个;关停钓鱼网站51个。

在工信部指导下,2020年平台加强网络黑色产业链治理力度,大量黑产资源得到有效清理,网络黑产监管和打击取得一定成效。下一步,平台将继续加强与网络黑产相关的网络安全威胁治理工作,提前防范,及时消除各类隐患,从源头遏制网络黑色产业链发展。