发布时间:2020-10-14 10:20:20,来源:中国信息通信研究院

为积极应对复杂的网络安全形势,维护公共利益和网民权益,网络安全威胁信息共享平台(以下简称“平台”)在各地通信管理局、基础电信企业、网络安全专业机构、互联网企业和网络安全企业的积极配合下,及时监测、认定、处置暴露在公共互联网上的漏洞隐患、恶意网络资源、恶意程序和安全事件等网络安全威胁。

一、网络安全重点案例分析

(一)华为海思、小米、联想等多家知名企业内部源代码批量外泄事件

本月平台收录华为海思、小米、联想等多家知名企业内部源代码批量外泄事件,涉及企业源代码被通过一套公共repo批量公开,可公开访问。接收到相关事件后,技术团队开展研判工作,发现源代码批量外泄情况属实,且曝露出的国内受影响企业相关代码大部分已下架(联想还残留部分代码)。经过对三家企业的历史泄露记录进行进一步追踪,发现被泄漏的文件及代码均为产品边缘代码,影响范围有限。平台已通知所属通信管理局,下发整改通知,要求华为、小米、联想三家涉事企业针对此次源代码泄露事件原因、影响范围,开展自查自纠等相关工作,及时消除事件影响。目前,平台收到北京通信管理局回复已通知相关单位进行处置。针对此事件,平台建议企业完善信息安全规章制度和提升安全意识,防范此类事情再次发生。

(二)针对宝塔面板数据库管理未授权访问漏洞分析与响应

宝塔面板被曝出数据库管理未授权访问漏洞,漏洞等级:高危,该漏洞源于宝塔面板在部署phpMyAdmin时,直接部署在http://ip:888/pma/路径下不需要验证用户名密码即可直接访问。远程攻击者通过访问特定路径,可直接访问到phpmyadmin数据管理页面,获取服务器系统权限。目前宝塔面板官方已紧急发布安全更新以及短信通知,要求使用Linux面板7.4.2及Windows面板6.8版本的用户尽快升级至最新版本。接收到相关漏洞后,技术团队开展研判工作,发现政府机关、企事业单位等单位相关400余个资产受该漏洞影响。目前,平台已通过官方门户网站向公众发布漏洞预警,并提供安全措施及建议,通知重点企事业单位及政府机关等涉危单位立即更新产品并进行漏洞修复,消除安全隐患,保障系统安全。

二、本月各类威胁情况

(一) 威胁类型分布

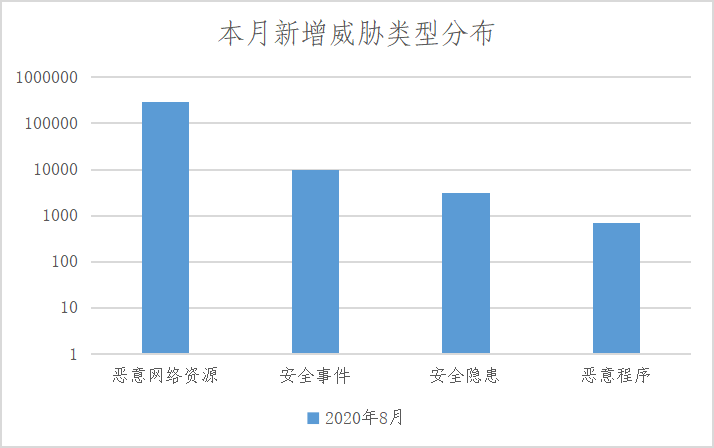

本月平台共收集威胁主要恶意网络资源,占比为95.47%,其次为安全事件,占比为3.26%。本月新增威胁类型分布情况如图1所示。

图 1 本月新增威胁类型分布

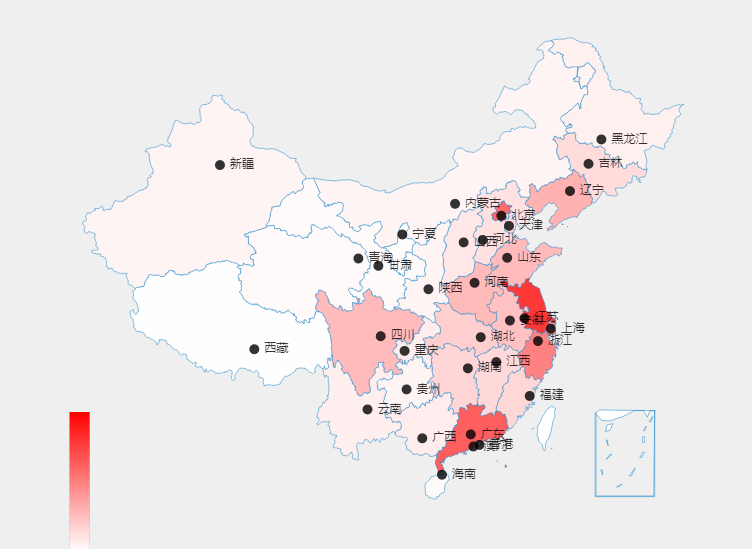

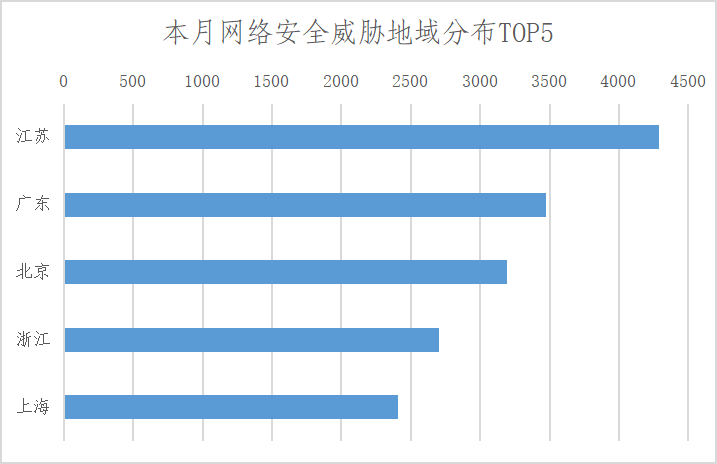

从平台本月收集网络安全威胁归属地区来看,威胁数量较高的地区为:江苏省,占比为13.15%;广东省,占比为10.64%;北京市,占比为9.79%;浙江省,占比为8.30%;上海市,占比为7.38%。网络安全威胁地域分布情况如图2和3所示。

图 2 网络安全威胁地域分布情况

图3 本月新增威胁地域分布TOP5

(二)恶意网络资源情况分析

1. 恶意网络资源类型分布

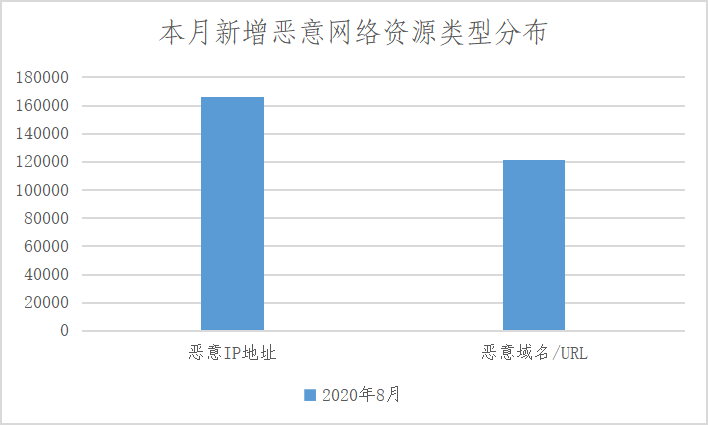

本月平台新增恶意网络资源中,恶意IP地址占比为57.85%;恶意域名/URL占比为42.15%。本月新增恶意网络资源类型分布情况如图4所示。

图4 本月新增恶意网络资源类型分布

2. 恶意IP地址情况分析

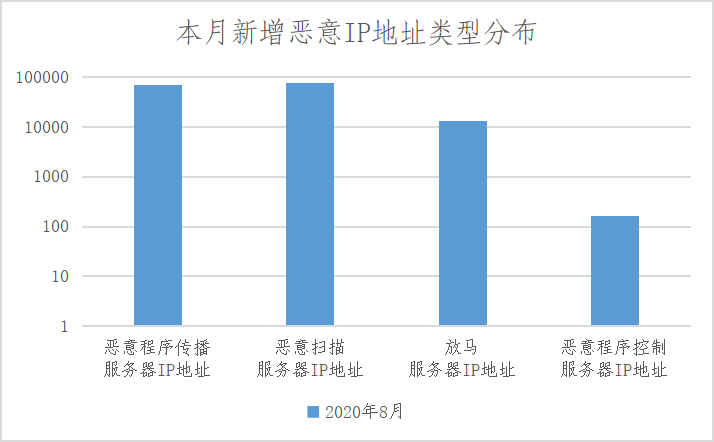

本月新增恶意IP地址类型主要为恶意程序传播服务器IP地址和恶意扫描服务器IP地址,占比分别为43.11%和46.21%。本月新增中放马服务器IP地址数量较前期有所增长。本月主要新增恶意IP地址类型分布情况如图5所示。

图5 本月新增恶意IP地址类型分布

3.恶意域名/URL情况分析

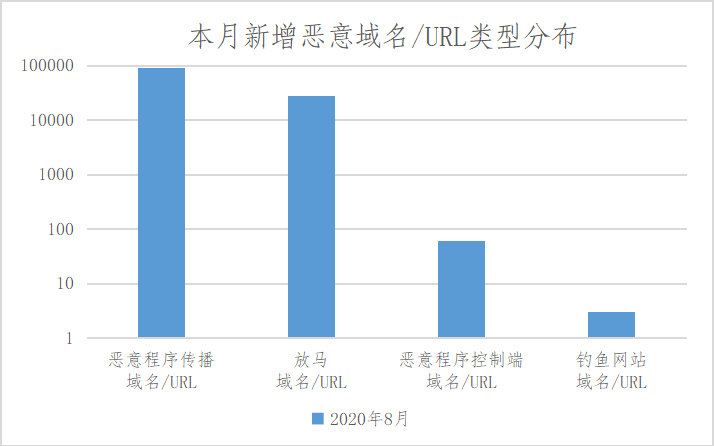

本月新增恶意域名/URL类型主要为恶意程序传播域名/URL和放马域名/URL,占比分别为75.78%和22.50%。恶意程序传播域名/URL和放马域名/URL数量较上月有所增长,但恶意程序仍然是网络攻击过程中使用的主要工具和手段。本月主要新增恶意域名/URL类型分布情况如图6所示。

图 6 本月新增恶意域名/URL类型分布

本月平台在监测过程中发现Mirai僵尸网络变种升级,已在全国造成上万台设备感染,其中感染最多的为广东、上海和北京。该僵尸网络主要利用弱口令爆破大规模攻击Linux服务器。成功登陆服务器后,执行shellcode下载shell脚本,然后通过shell脚本依次下载基于多个系统平台的Mirai僵尸网络二进制木马程序。攻击目标包括监控摄像头、路由器等物联网设备以及Linux服务器,控制机器后通过C&C服务器下发命令进行DDoS攻击。针对该威胁,平台及时通知所属管局和基础电信企业,加强资产排查,确保服务器系统使用复杂度较高的密码,同时定期更换密码;提升员工安全意识,检查资产密码是否被上传存储到Github等云端,避免信息泄露。

(三)安全隐患情况分析

1. 产品漏洞情况分布

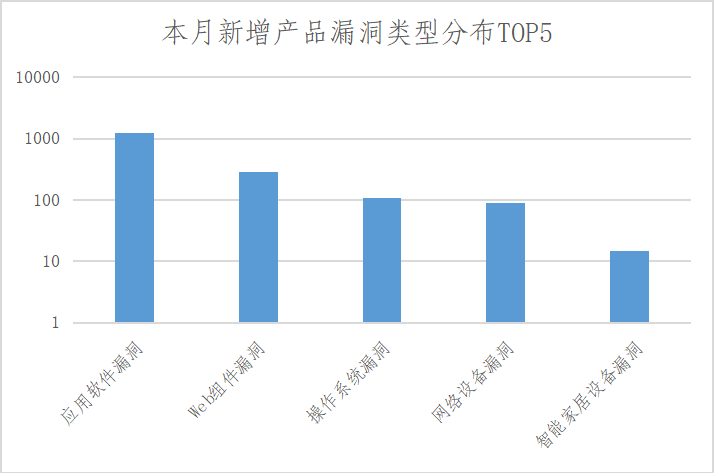

本月平台收集的产品漏洞占安全隐患总量的56.46%,主要以应用软件漏洞为主,占比为68.79%,Web组件漏洞、操作系统漏洞、网络设备漏洞占比分别为16.23%、6.03%和5.13%。本月新增产品漏洞类型分布情况如图7所示。

图 7 本月新增产品漏洞类型分布TOP5

在平台收录的多款重要产品漏洞中,涉及信息泄露、跨站脚本、资源管理错误、缓冲区溢出和任意代码执行等漏洞的类别居多。其中,国际商业机器公司产品存在的安全漏洞可被攻击者利用获取敏感信息,提升权限,执行任意代码或发起拒绝服务攻击等;思科产品存在的安全漏洞可被攻击者利用绕过身份验证,获取数据库敏感信息,在受影响的系统上执行任意命令等攻击。针对以上重要产品漏洞,通过平台及门户网站同步发布风险提示的方式通知行业内用户及公众采取相应安全措施,规避风险。

2.系统漏洞情况分析

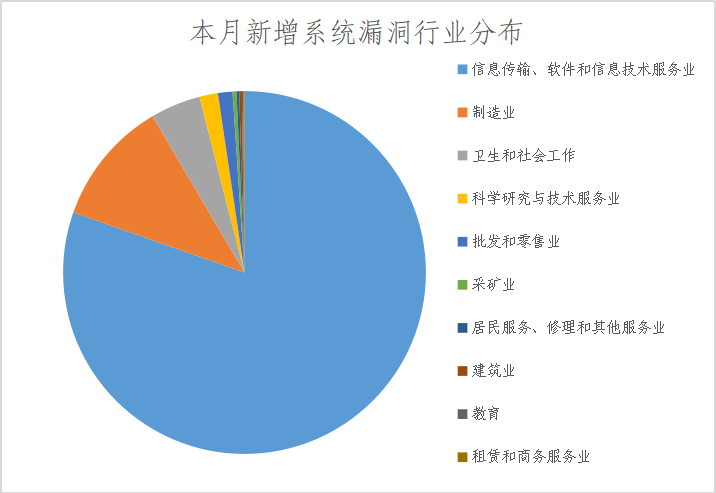

本月新增系统漏洞占安全隐患总量的43.54%,主要分布在信息传输/软件和信息技术服务业、制造业、卫生和社会工作、科学研究与技术服务业和批发和零售业等行业。本月新增系统漏洞行业分布情况如图8所示。

图 8 本月新增系统漏洞行业分布

在本月平台收录的系统漏洞中,高危漏洞占82.2%,根据漏洞影响对象的类型分析,目前漏洞影响对象主要集中在WEB组件漏洞方面,披露的系统漏洞主要为SQL注入和远程代码执行漏洞等传统漏洞,存在较大的安全隐患,也可能存在被仿冒从而导致病毒传播的风险,攻击者可利用漏洞获取数据库敏感信息、执行任意代码等攻击。针对以上重点漏洞,平台及时通知所属地管局要求相关企业针对以上漏洞隐患进行整改和修复。

(四)恶意程序情况分析

1. 恶意程序类型分布

本月平台新增恶意程序中,移动恶意程序占比为62.45%;计算机恶意程序均为木马程序,占比为37.55%。

2. 移动恶意程序分布

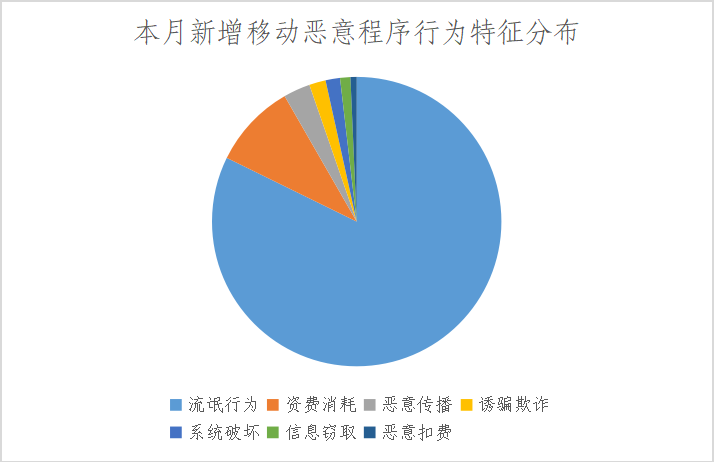

本月新增移动恶意程序行为特征主要包括流氓行为、资费消耗、恶意传播、诱骗欺诈、系统破坏、信息窃取和恶意扣费。其中,流氓行为和资费消耗占比较高,分别为82.26%和9.45%。本月新增移动恶意程序行为特征分布情况如图9所示。

图9 本月新增移动恶意程序行为特征分布

3. 恶意程序情况分析

综合分析近期上报恶意程序情况,本月新增的恶意程序数量有所减少,环比减少30.50%。在日常监控过程中,平台发现网络攻击者在近期发动的网络入侵活动中使用了一款名为Taidoor的变种恶意软件。这款名为Taidoor的新型恶意软件有32位和64位的系统版本。Taidoor安装在目标系统上作为服务动态链接库(DLL),由两个文件组成,第一个文件是加载程序(ml.dll),它作为服务启动。随后拉起第二个RAT程序 (svchost.dll)。程序中API和字符串均动态解密调用,解密关键C2信息,连接C2服务器后,首先接收数据但无任何验证,随后发送以"F::"开头的数据包,数据包内包含通讯的加密密钥。之后的通讯将使用该密钥进行加密通讯,接收响应指令执行对应功能(上传文件、下载插件模块、创建shell通道等)。针对该类威胁,平台并及时组织分析认定相关恶意样本,通知基础电信企业,对相关恶意链接、恶意IP采取封堵或停止接入等有效措施,并持续跟踪APT组织的攻击活动,共享威胁情报,应对不断演变的网络攻击,同时建议相关单位加强钓鱼邮件防范意识。

(五)安全事件情况分析

1. 安全事件类型分布

本月平台新增安全事件中,主机受控占比为98.49%;网页篡改占比为1.45%。

2. 安全事件地域分布

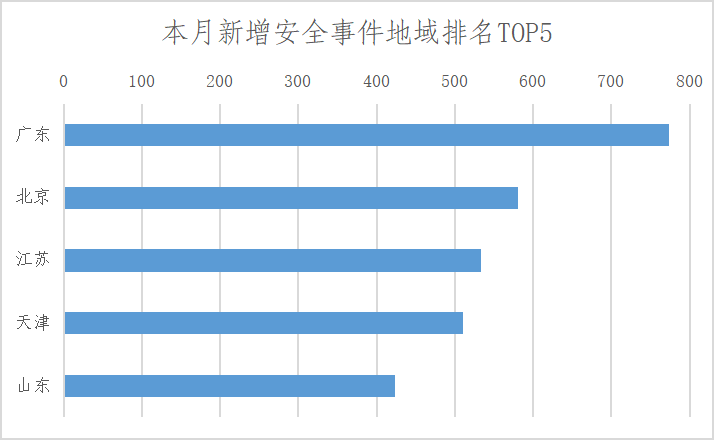

本月新增安全事件数量居前五位的省份为广东省、北京市、江苏省、天津市和山东省,分别占比7.88%、5.91%、5.43%、5.20%和4.31%。本月新增安全事件地域分布及排名情况如图10所示。

图 10 本月新增安全事件地域分布及排名TOP5

三、工作开展情况

本月,全国公共互联网网络安全威胁监测与处置工作中,联通集团、观安信息、360集团、天融信和恒安嘉新等单位威胁监测与报送工作开展情况较好,电子一所、绿盟科技和微步在线等单位分析与认定工作开展情况较好,北京市、浙江省、广东省、内蒙古和湖北省等地通信管理局威胁通报与处置工作开展情况较好。